感谢大家对李趴菜一直以来的支持和热爱,2022也是疫情的第三年,兄弟/姐妹们也陪伴李趴菜走过了五个月的应届生生涯,或许兄弟/姐妹们对我的评价有失落有欣喜,但我觉得能给大家带来自己所学的东西和路上的坑,让大家走一些直的路才是我的本意;

言归正传,这次李趴菜也为大家准备了一些跨年礼物,小小礼物不成敬意,同样李趴菜也在这里恭贺大家2023年快乐,当然兄弟们会问:为什么发这么早,因为疫情哈,阴晴不定,为保证在跨年到来时,李趴菜能够成功的送到各位老板手上哦;

emmm还望兄弟/姐妹们帮忙转发一哈,球球啦~

公众号回复:2023一起加油!

邮费自理,555~

1、whoami /all 查看当前用户管理权限及一些信息

2、ipconfig /all 查看网络配置信息

3、route print 查看主机路由信息

4、systeminfo 查看操作系统信息

systeminfo | findstr /B /C:"OS name" /C:"OS version" 指定

5、netstat -ano 查看端口连接信息

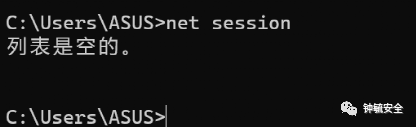

6、net session 查看当前会话列表

7、net share 查看网络共享信息/共享文件夹

8、net use 查看已连接的网络共享

9、tasklist 查看进程信息

也可以使用wmic进行指定查询某个进程的信息;

10、wmic process get Name, ProcessId, ExecutablePath

查询主机进程信息,并过滤出进程的路径、名称和PID

wmic process where Name=" msdtc.exe" get ExecutablePath

查询指定进程路径

11、wmic service get Caption, Name,PathName, StartName, State

当前服务信息

wmic service where Name="backdoor" get Caption, PathName, State

指定查看

12、schtasks /query /v /fo list

查看计划任务信息

13、wmic startup get Caption, Command, Location, User

查看自启程序信息

14、wmic qfe get Caption, CSName, Description, HotFixID,InstalledOn

查看布丁描述信息(指定查询)

wmic qfe 查询布丁信息

15、wmic product get Caption,Version

查看应用安装信息

16、net user 查看本地用户/组信息

net user <名字> 查看指定用户详细信息

net localgroup administrators 查看管理员组

17、net user <用户名><密码> /add 创建本地用户

net localgroup administrators <用户名>/add 将用户加入本地管理员组

18、query user 查看当前登录的用户

win10中正常,win11中提示无命令

内网语雀实时同步链接:https://www.yuque.com/yuqueyonghujxvnl1/obkr9c/dbm4w2qw02netu5c?# 《内网信息收集备忘录》 密码:tsab

参考资料:内网渗透体系建设

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh