记一次简单的EDU通杀挖掘

之前一直在研究webpack的问题(有兴趣可以看我之前的两篇文章),最近感觉自己webapck已经大成,就看了看别的漏洞,在TOP10里我毫不犹豫的选择了主攻注入。我通常都是边学边挖的,这篇记录一下挖 2022-12-27 09:12:13 Author: 编码安全研究(查看原文) 阅读量:32 收藏

之前一直在研究webpack的问题(有兴趣可以看我之前的两篇文章),最近感觉自己webapck已经大成,就看了看别的漏洞,在TOP10里我毫不犹豫的选择了主攻注入。我通常都是边学边挖的,这篇记录一下挖 2022-12-27 09:12:13 Author: 编码安全研究(查看原文) 阅读量:32 收藏

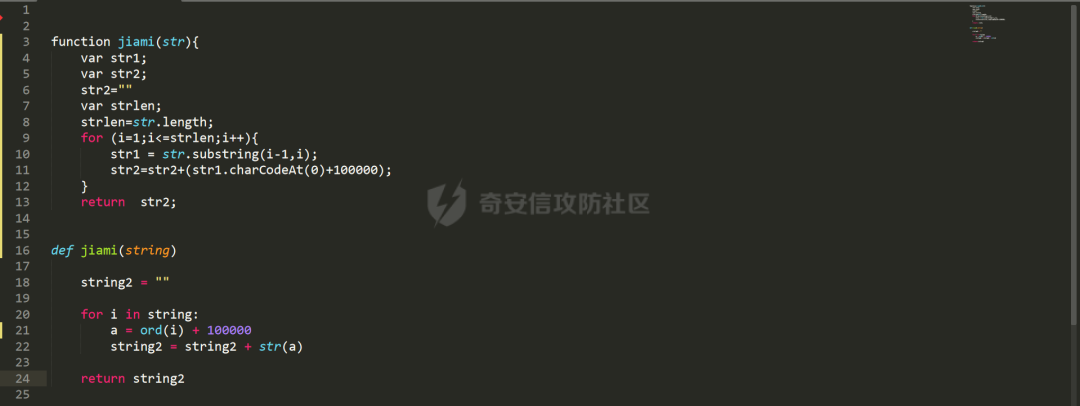

鹰图语法:web.body="xxxx公司",经过一番打点,找到一个开发商不大也不算小,就是这个了admin,密码admin,显示账号不存在admin'or',密码admin'or',显示的不一样了,感觉存在注入admin"or",密码admin"or",看了看显示的页面和第一步一样,一定存在注入了,并且是单引号闭合user1,找到了加密函数(呜呜这个逆向好简单,丝毫没有展示出我的逆向技术)注:如有侵权请联系删除

学习更多技术,关注我:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDY1MDc2Mg==&mid=2247498822&idx=1&sn=67e244fafd587afdfa46dcf76569496e&chksm=ce64af23f91326356fbbdb9db8fefbec4863a709232e66653c71ef049bad87f83cd42bdeb6c8#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh