情报背景近日,一种HTML Smuggling的新利用方式于在野活动中被发现。攻击者将HTML Smuggling恶意代码隐藏在SVG图像中,以此绕过安全设备的检测。本文将就这种新利用方式进行分析研判 2022-12-26 18:2:23 Author: M01N Team(查看原文) 阅读量:26 收藏

情报背景

近日,一种HTML Smuggling的新利用方式于在野活动中被发现。攻击者将HTML Smuggling恶意代码隐藏在SVG图像中,以此绕过安全设备的检测。本文将就这种新利用方式进行分析研判。

组织名称 | QBot |

战术标签 | 初始访问 载荷投递 |

技术标签 | HTML Smuggling |

情报来源 | https://www.bleepingcomputer.com/news/security/attackers-use-svg-files-to-smuggle-qbot-malware-onto-windows-systems/ |

01 攻击技术分析

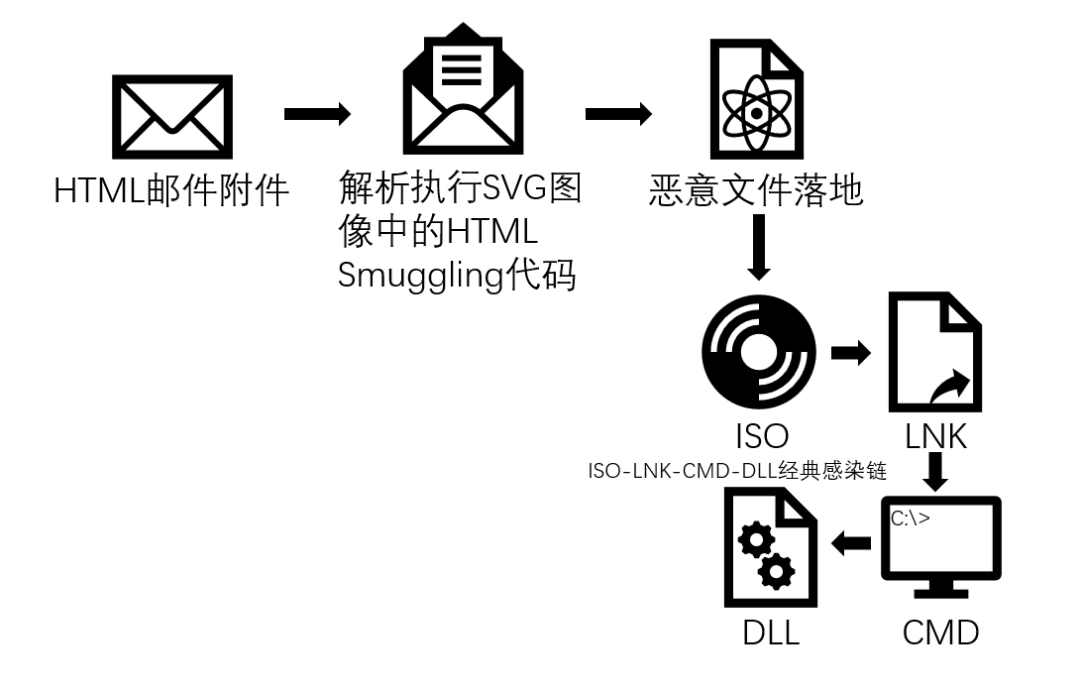

攻击者以钓鱼HTML邮件附件作为入口,执行隐藏在SVG图像中的HTML Smuggling代码以落地恶意载荷。最后通过诱使受害者执行ISO的快捷方式实现恶意DLL的加载。

亮点:嵌入SVG图像的HTML Smuggling

SVG是一种图形文件格式,英文全称为Scalable Vector Graphics,意为可缩放的矢量图形,是一种XML定义的开放标准矢量图形语言,可用于设计高分辨率的Web图形页面。用户可以直接用代码来描绘图像,可以用任何文字处理工具打开SVG图像,通过改变部分代码来使图像具有交互功能,并可以随时插入到HTML中通过浏览器来观看。SVG图形是可交互的和动态的,可以在SVG文件中嵌入动画元素或通过脚本来定义动画。

下面是一幅SVG图像的代码定义:

保存为.svg后缀在浏览器打开后是一幅动图:

攻击者利用SVG图像中可以嵌入脚本的特点,将HTML Smuggling的JS代码用<script>标签嵌入到SVG图像中,然后将SVG文件以Base64编码的形式,利用embed或iframe标签由浏览器在渲染时执行:

最终实现打开页面时恶意文件的落地:

恶意文件由HTML页面直接在受害者机器上构建,而非通过网络传输,攻击者旨在通过这种形式绕过传输过程中的安全检测。

在本次事件中,攻击者利用SVG文件特性,巧妙地投递HTML Smuggling文件以避免暴露特征,同时也使得攻击行为难以被检测。攻击者发掘的新利用形式给HTML Smuggling赋予了新的生命力。

02 总结

伴随终端攻防的相互博弈,初始访问阶段进行载荷投递的花样也层出不穷。HTML Smuggling以其可以直接落地文件执行的优势受到攻击者青睐,且在检测对抗中发展出了利用SVG文件格式搭载恶意JS代码的新规避技术。这意味着对静态页面不仅需要通过常规的检测手段进行排查,还要重点关注embed和iframe标签中嵌入内容带来的潜在威胁。浏览器能够渲染、展示的内容越多,有机可乘之处可能也越多。看似越来越强大,越来越方便的功能背后,也可能隐藏着极大的安全隐患。

绿盟科技天元实验室专注于新型实战化攻防对抗技术研究。

研究目标包括:漏洞利用技术、防御绕过技术、攻击隐匿技术、攻击持久化技术等蓝军技术,以及攻击技战术、攻击框架的研究。涵盖Web安全、终端安全、AD安全、云安全等多个技术领域的攻击技术研究,以及工业互联网、车联网等业务场景的攻击技术研究。通过研究攻击对抗技术,从攻击视角提供识别风险的方法和手段,为威胁对抗提供决策支撑。

M01N Team公众号

聚焦高级攻防对抗热点技术

绿盟科技蓝军技术研究战队

官方攻防交流群

网络安全一手资讯

攻防技术答疑解惑

扫码加好友即可拉群

往期推荐

如有侵权请联系:admin#unsafe.sh