Process Ghosting(进程重影)

0x01前言使用这种技术,攻击者可以将恶意软件以难以扫描或删除的方式写入磁盘,然后在其中执行已删除的恶意软件,就好像它是磁盘上的常规文件一样。此技术不涉及代码注入。0x02进程从windwos任务管理 2022-12-26 17:5:16 Author: Tide安全团队(查看原文) 阅读量:38 收藏

0x01前言使用这种技术,攻击者可以将恶意软件以难以扫描或删除的方式写入磁盘,然后在其中执行已删除的恶意软件,就好像它是磁盘上的常规文件一样。此技术不涉及代码注入。0x02进程从windwos任务管理 2022-12-26 17:5:16 Author: Tide安全团队(查看原文) 阅读量:38 收藏

0x01前言

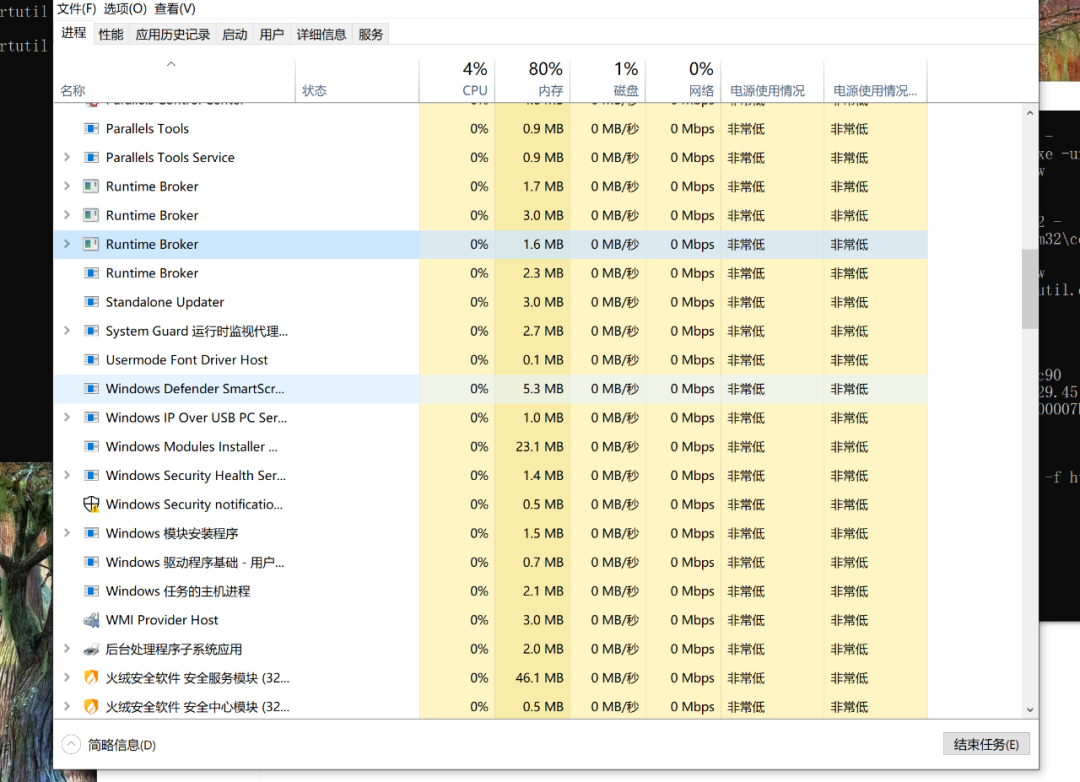

0x02进程

1. 打开要启动的可执行文件的句柄。 2. 为文件创建一个“图像”部分。节将文件或文件的一部分映射到内存中。映像节是一种特殊类型的节,对应于可移植可执行 (PE) 文件,只能从 PE(EXE、DLL 等)文件创建。 3. 使用图像部分创建一个进程。 4. 分配进程参数和环境变量。 5. 创建一个线程在进程中执行。

1. 文件已创建 2. 文件进入删除挂起状态 3. 有效载荷写入文件 4. 创建文件的图像部分 5. 文件被删除 6. 使用图像部分创建流程 7. 分配过程参数和环境参数 8. 在进程中插入并执行线程

1、proc_ghost64

2、KingHamlet

1. 使用 AES-128 加密文件 2. 实施流程重影 该工具使用源文件和用户指定的密钥在磁盘上写入一个加密的新文件。

往期推荐

E

N

D

团队内部平台:潮汐在线指纹识别平台 | 潮听漏洞情报平台 | 潮巡资产管理与威胁监测平台 | 潮汐网络空间资产测绘 | 潮声漏洞检测平台 | 在线免杀平台 | CTF练习平台 | 物联网固件检测平台 | SRC资产监控平台 | ......

星球分享方向:Web安全 | 红蓝对抗 | 移动安全 | 应急响应 | 工控安全 | 物联网安全 | 密码学 | 人工智能 | ctf 等方面的沟通及分享

星球知识wiki:红蓝对抗 | 漏洞武器库 | 远控免杀 | 移动安全 | 物联网安全 | 代码审计 | CTF | 工控安全 | 应急响应 | 人工智能 | 密码学 | CobaltStrike | 安全测试用例 | ......

星球网盘资料:安全法律法规 | 安全认证资料 | 代码审计 | 渗透安全工具 | 工控安全工具 | 移动安全工具 | 物联网安全 | 其它安全文库合辑 | ......

扫码加入一起学习吧~

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NTA4OTI5NA==&mid=2247505182&idx=1&sn=7726524c4e7b23825a6159a7c3e1462b&chksm=ce5df77ff92a7e699c777eb7c555d41f6dfd434088ea99607680eb08c78c2bc9948e53d53cee#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh