清除过程中有些地方忘记截图了

发现挖矿病毒

通过top命令查看到有一个占用cpu 百分之90多的进程

清除挖矿病毒

首先直接尝试 kill -9 挖矿进程ID,kill掉之后几秒钟后又重新启动了

看一下计划任务

crontab -l # 查看计划任务

在计划任务里看到一个计划任务

crontab -r #把计划任务进行清空

在kill -9 挖矿进程ID 过了10秒左右,挖矿木马又重新启动了,计划任务也是又新增,后缀名还不一样

去内核数据目录找找看

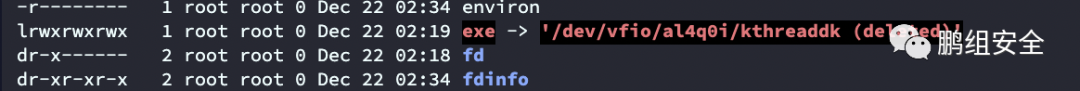

ls -al ll /proc/3702在dev目录下有东西,但是被deleted,先去看看

把dev下的vfio目录中的东西进行删除

rm -rf /dev/vfio

删除之后再次删除掉计划任务,发现过了几秒钟又自动新建了一个计划任务,

查看该进程的守护进程

systemctl status 3312018可以看到使用wget和curl去185.246.90.203去下载ni.sh

查找一下是否有相关进程没有找到

在微步上去查询185.246.90.203,恶意ip一枚

根据展示出来的守护进程,从最高层守护开始杀起(先杀父类)

rm -rf 路径 或 find / -name "*路径*" | xargs rm -rf

我是先把该程序的守护进程全部kill 掉,之后发现他又重新启动了

再次查看守护进程,发现少了很多守护进程 从高到低进行删除

查看第一个守护进程,里面有明显的指向cron文件

下载到本地直接cat进行查看,虽然有些乱码,但是里面有些很明显的命令还是可以看的到的先把目标上的cron文件进行删除,依次把后面的守护进程对应的文件也进行删除,再kill掉相关守护进程,把计划任务也删除掉(crontab -r)

过了一两分钟再次查看 计划任务crontab -l,发现没有再写入

top查看cpu利用率,没有再重新启动恶意进程

上面查看的守护进程,发现是ubuntu用户进行启动的,赋予了root权限

确定攻击的方式

密码账户无弱口令,可以排除是通过弱口令打进来的

从守护进程中可以看到有个nifi, Apache NiFi远程代码执行-RCE,应该是利用该漏洞进行利用攻击沦陷的

https://blog.csdn.net/T780000063/article/details/111054304

尝试复现一下,通过msf 成功拿下

search nifi

use 2

lhost 127.0.0.1

rhost 10.10.10.10

rport 8080

修复该漏洞即可

确定攻击的时间

查看/var/log/wtmp文件查看可疑IP登陆 ,可以看到八月11号就沦陷了,应该使用了代理,ip在随机的变化删除ubuntu账号

userdel -r ubuntu

到此,病毒清理完成。

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh