看到一个有意思的样本,然后深入追踪了下,来源于网友@liqingjia1989,很感谢~

https://twitter.com/liqingjia1989/status/1602137105907740672

获取到的三个样本

a24434b66bce43c3e6cd35d232231f25(onlinent.exe)

cb76179941de3296ad499b0ad51f5881(RunPE.exe)

19f516011bd1cb2571940390ea3d1c62(RunPE.exe且数字签名有效,后续被证明也是Patchwork组织常用的数字签名)

对Source来源以及样本实际逆向分析结果表明估计是被黑客无意泄露了,例如本地安装后杀软或者工作环境中存在安全设备直接上传了外部VirusTotal平台来检测。

| md5 | 时间 | Source |

| cb76179941de3296ad499b0ad51f5881 | 2022-11-30 13:52:04 UTC | 22b3c7b0 - api |

| 19f516011bd1cb2571940390ea3d1c62 | 2022-11-30 13:52:40 UTC | 22b3c7b0 - api |

| a24434b66bce43c3e6cd35d232231f25 | 2022-12-10 13:20:24 UTC | 22b3c7b0 - api |

文件名为onlinent.exe,描述信息为印度安全公司Quick Heal杀软组件,内嵌的数字签名为G DATA组件数字签名,【此数字签名无效】属于伪造的。

属于无效的数字签名

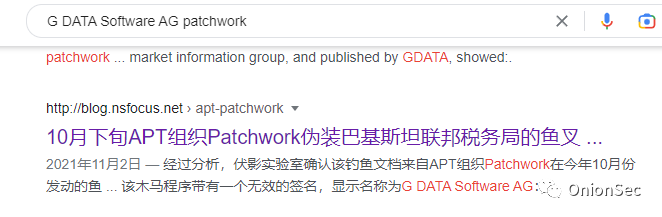

搜索G DATA Software AG patchwork发现存在历史公开报告

与之前2020年的报告在数字签名这块有相似,通过对文件名的hunting可以找到一个与公开报告有关联的样本,属于Patchwork组织常用的Bozok RAT木马。

参考报告:疑似白象APT组织最新攻击武器分析(https://www.freebuf.com/articles/paper/243215.html)。

与公开报告有关联的样本数字签名使用了签名人5Y TECHNOLOGY LIMITED,电子邮件为[email protected],通过报告得知之前是有效的数字签名, 但是后续由于被曝光滥用而被证书颁发机构吊销了。

公开报告中提及的携带有效数字签名5Y TECHNOLOGY LIMITED的木马为Bozok RAT木马

结合这些关联信息分析以及数字签名的相似性归因置信度很低,目前只能归类到可疑样本。实际对该木马进行分析发现pdb路径为C:\Users\admin\Documents\CSharp-RunPE-master\RunPE\obj\Release\RunPE.pdb是基于开源项目RunPE在.net平台编写的木马,并未混淆,最终会AES解密加载测试文件。

参考的开源项目地址:https://github.com/NYAN-x-CAT/CSharp-RunPE/blob/master/RunPE/RunPE.cs

测试文件实际名称为test,在Main方法入口只执行弹窗,其余恶意方法并未执行,其余的恶意方式实现会利用https://api.dropbox.com下载图片马执行。

cb76179941de3296ad499b0ad51f5881(RunPE.exe)使用了被吊销的数字签名

依然是基于开源项目RunPE在.net平台编写的木马,并未混淆,最终会AES解密加载测试文件,内存加载的payload依然为测试文件。

19f516011bd1cb2571940390ea3d1c62(RunPE.exe)目前数字签名有效,签名人名称:"Integrated Plotting Solutions Limited",电子邮件:[email protected],和cb76179941de3296ad499b0ad51f5881(RunPE.exe)一样,只是数字签名不同,有效的数字签名代表存在一定的攻击投入成本。

数字签名的签署人来源于广州的一家企业,网站为http://plotting-solutions.com/,目前网站已失效。

因为自己对这个组织不是特别熟悉,所以在尝试了一些关联分析后最终还是没有发现相关证据,最终私信询问了网友判定该组织的依据。由于无法从二进制代码层面来比对,所以对于数字签名的吻合自己还是会保持一定的怀疑。首先需要排除掉被用于伪装的操作,数字签名详细信息的警示不同表明验证结果不同,直接吊销表明本地已正确验证但是CA未通过验证,此数字签名无效表明本地很可能未通过验证,属于偷取后新增的数字签名,例如开源项目SigThief。

通过这些信息表明,这些是被无意泄露的木马测试文件,已经找到相同失效数字签名关联的Patchwork组织木马文件,本文里的恶意文件携带的数字签名历史上也被Patchwork组织使用,结合数字签名的唯一性与验证结果,关联到Patchwork的归因置信度比较高,当然由于归因这块本身是很难得到证实的,所以这也只是本文的一个结论。

如有侵权请联系:admin#unsafe.sh