2022-12-20 09:50:26 Author: Ots安全(查看原文) 阅读量:15 收藏

勒索软件攻击导致澳大利亚 85 个消防站中断

维多利亚消防救援队 (FRV) 的电子邮件、电话和自动执行消防员任务的紧急调度系统,例如消防员接到紧急呼叫后立即打开站门,都受到黑客攻击,导致“大范围的 IT 中断。

澳大利亚政府和私营公司正面临网络攻击形式的重大挑战。在最近一个财政年度,澳大利亚网络安全中心收到了超过 76,000 起网络犯罪投诉,与上一年相比增长了 13%。该中心还发出警告称,澳大利亚的网络空间已成为“战场”。

最近在澳大利亚发生的黑客攻击导致医疗保险提供商 Medibank 和该国第二大电信提供商 Optus 等公司发生了备受瞩目的数据泄露事件。这两个事件都导致消费者的敏感数据被公开并导致信息被盗。

FRV 是全州 85 个车站的运营商,该州拥有约 650 万人口,墨尔本也位于其中。它成立于 2020 年,是旨在使该州消防和救援服务的响应工作现代化的改革举措的一部分。

维多利亚州的消防人员继续正常工作,尽管他们现在必须配备无线电、寻呼机和手机,以便对三零的呼叫做出反应。担任该机构代理专员的加文·弗里曼 (Gavin Freeman) 表示,在调查事件期间,系统运行暂停可能会持续长达四天。

EPM 向当地媒体透露,他们正在应对网络安全问题,并为客户提供了支付服务费用的替代方案。这样做是为了防止进一步破坏公司的运营。

BlackCat勒索软件操作,也称为 ALPHV,是对这些攻击负责的人。他们声称在进行操作时获取了业务数据。

#ExMatter的有趣新样本,BlackCat又名 ALPHV #ransomware ( https://t.co/0fTs4XGUKQ )使用的渗出工具

该样本是从哥伦比亚上传的,渗出服务器暴露了几个小时,揭示了一些被盗文件当发起 BlackCat 勒索软件攻击时,名为 ExMatter 的程序会在数据加密之前从企业网络中窃取数据。之后,这些信息被用作勒索软件团伙双重勒索钱财的组成部分。

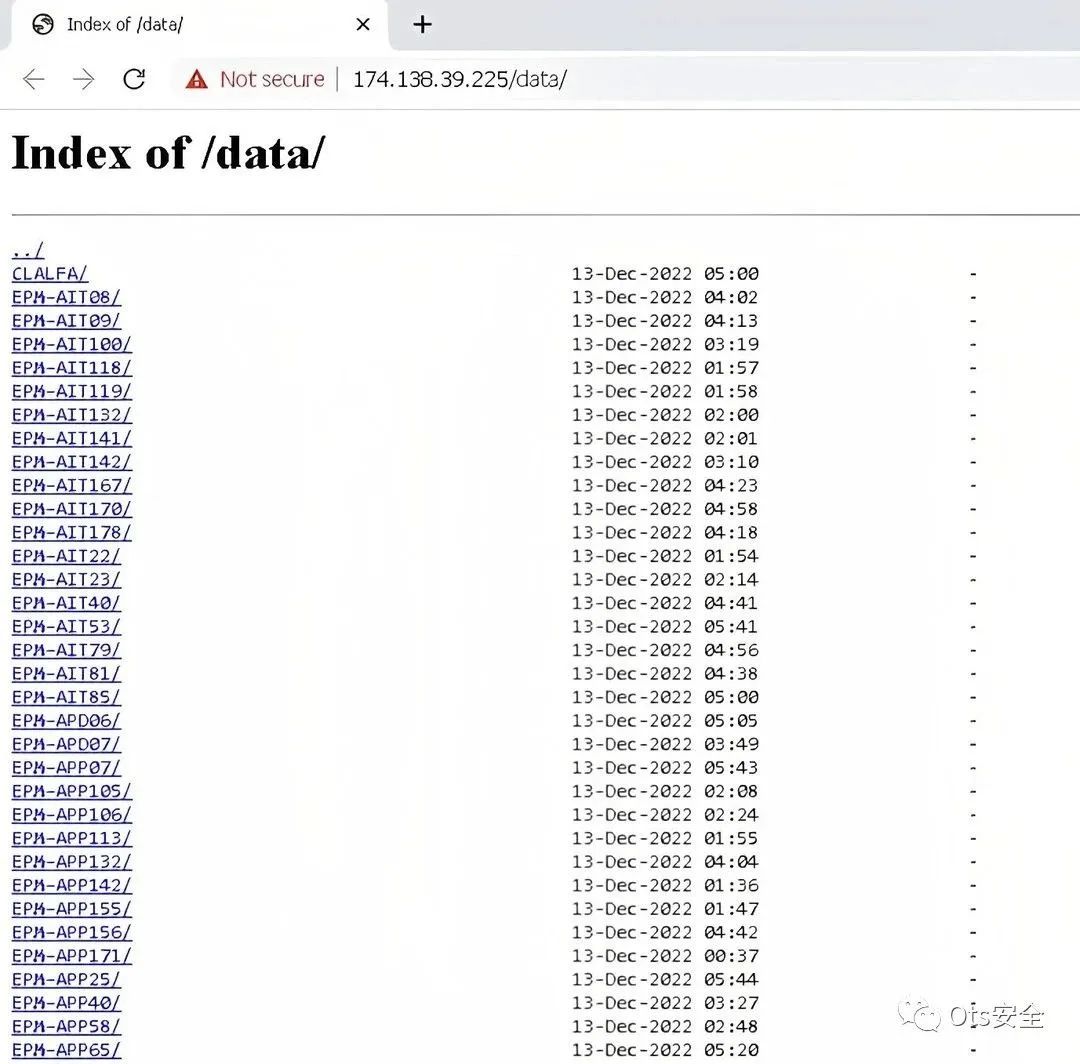

当程序执行时,它会从连接到网络的计算机和其他设备获取数据,然后将这些数据存储在攻击者控制的服务器上,组织到文件夹中,这些文件夹的名称来源于数据被盗的 Windows 机器名称。

费尔南德斯在对 ExMatter 程序进行分析时发现,它将数据上传到缺乏必要安全级别的远程服务器,从而使任何访问者都可以看到保存在其中的数据。如下表所示,哥伦比亚版本的 ExMatter 的数据被上传到名称以“EPM-”开头的各种文件夹中。

在Foxit PDF Reader 11.2.1.53537易受攻击的安装上,远程攻击者可以利用此问题执行任意代码。利用此问题需要用户参与,因为受害者必须访问恶意网站或打开恶意文件才能使攻击生效。可以在处理 Doc 对象的方式中找到确切的漏洞。问题源于这样一个事实,即在对对象执行操作之前,没有尝试验证对象是否确实存在。如果成功,对手可能会利用此漏洞在当前运行的进程的上下文中运行代码。

HackSys Inc的研究人员 Krishnakant Patil 和 Ashfaq Ansari 对该问题进行了深入检查并公开披露了 CVE-2022-28672 PoC 代码。

Doc对象的处理出现了use-after-free错误,这是问题的根源。在福昕阅读器中运行虚拟方法时,如果使用给定的脚本适当地控制堆喷射过程,则可能导致程序在某个位置崩溃。由于此漏洞,攻击者被授予控制对象状态的能力,并可能在 Foxit 进程的上下文中执行任意代码。

先前存在的列表已经扩展到包括两个额外的漏洞,这些漏洞会损害 Veeam 的 Backup & Replication,这是一种企业备份服务。该解决方案旨在用于云、虚拟、物理和网络附加存储 (NAS) 设置,以实现工作负载备份和发现的自动化。

这些漏洞被跟踪为 CVE-2022-26500 和 CVE-2022-26501,已被评为“严重”,未经身份验证的远程攻击者可以利用这些漏洞执行任意代码。这可能导致黑客获得目标系统的控制权。

Positive Technologies 的研究人员发现的安全漏洞已于 3 月修复,另外还有两个代码执行漏洞,分别被追踪为 CVE-2022-26503 和 CVE-2022-26504。

CISA 不提供有关利用这些漏洞的攻击的信息;然而,一家网络安全公司在 10 月份报告说,它看到多个威胁参与者在宣传“用于远程代码执行的完全武器化工具”,该工具利用了 Veeam Backup & Replication 中的多个漏洞,包括 CVE-2022-26500 和 CVE-2022-26501。CVE-2022-26500 和 CVE-2022-26501 只是被利用的两个漏洞。

周二,法国数据保护监管机构因违反欧盟通用数据保护条例 (GDPR) 的要求,对电力供应商法国电力公司 (EDF)处以 60 万欧元罚款。

国家信息和自由委员会 (CNIL)表示,该电力公司违反了欧洲法规,最近在 2022 年 7 月使用MD5 算法对 25,800 多个帐户进行哈希处理来存储密码。

值得注意的是,截至 2008 年 12 月,由于存在碰撞攻击的风险,MD5 是一种消息摘要算法,被认为在密码学上已被破解。

此外,当局指出,与 2,414,254 个客户账户相关的密码仅经过哈希处理而未加盐处理,使账户持有人面临潜在的网络威胁。

该调查还指责 EDF 未能遵守 GDPR 数据保留政策,并提供了“关于所收集数据来源的不准确信息”。

CNIL表示:“罚款数额是根据观察到的违规行为、公司的合作以及在诉讼期间为遵守所有涉嫌违规行为而采取的所有措施决定的。”

在 CNIL 因未遵守非活动帐户的数据保留期并执行强密码政策而对Discord 罚款 800,000 欧元后不到两周,处罚就到了。

周二,法国数据保护监管机构因违反欧盟通用数据保护条例 (GDPR) 的要求,对电力供应商法国电力公司 (EDF)处以 60 万欧元罚款。

国家信息和自由委员会 (CNIL)表示,该电力公司违反了欧洲法规,最近在 2022 年 7 月使用MD5 算法对 25,800 多个帐户进行哈希处理来存储密码。

值得注意的是,截至 2008 年 12 月,由于存在碰撞攻击的风险,MD5 是一种消息摘要算法,被认为在密码学上已被破解。

此外,当局指出,与 2,414,254 个客户账户相关的密码仅经过哈希处理而未加盐处理,使账户持有人面临潜在的网络威胁。

该调查还指责 EDF 未能遵守 GDPR 数据保留政策,并提供了“关于所收集数据来源的不准确信息”。

CNIL表示:“罚款数额是根据观察到的违规行为、公司的合作以及在诉讼期间为遵守所有涉嫌违规行为而采取的所有措施决定的。”

在 CNIL 因未遵守非活动帐户的数据保留期并执行强密码政策而对Discord 罚款 800,000 欧元后不到两周,处罚就到了。

微软在警告中表示:“这种错误配置导致有可能未经授权访问某些与微软和潜在客户之间的交互相对应的业务交易数据,例如微软服务的规划或潜在实施和供应。”

微软还强调,B2B 泄漏是“由端点上的无意错误配置引起的,该端点未在整个 Microsoft 生态系统中使用,并不是安全漏洞的结果。”

2022 年 9 月 24 日,网络安全公司 SOCRadar 发现了 Azure Blob Storage 的错误配置,这被称为BlueBleed泄漏。微软表示正在直接通知受影响的客户。

Windows 制造商没有透露数据泄露的规模,但据 SOCRadar 称,它影响了 111 个国家/地区的 65,000 多个实体。暴露的数据总计 2.4 TB,包括发票、产品订单、签署的客户文件、合作伙伴生态系统详细信息等。

如有侵权请联系:admin#unsafe.sh