红队快速打点漏洞检测工具

声明:该公众号分享的安全工具和项目均来源于网络,仅供安全研究与学习之用,如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本公众号无关。简介POC bomber是一款漏洞检测工具,旨在利用大 2022-12-18 08:31:9 Author: 潇湘信安(查看原文) 阅读量:58 收藏

声明:该公众号分享的安全工具和项目均来源于网络,仅供安全研究与学习之用,如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本公众号无关。简介POC bomber是一款漏洞检测工具,旨在利用大 2022-12-18 08:31:9 Author: 潇湘信安(查看原文) 阅读量:58 收藏

声明:该公众号分享的安全工具和项目均来源于网络,仅供安全研究与学习之用,如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本公众号无关。

简介

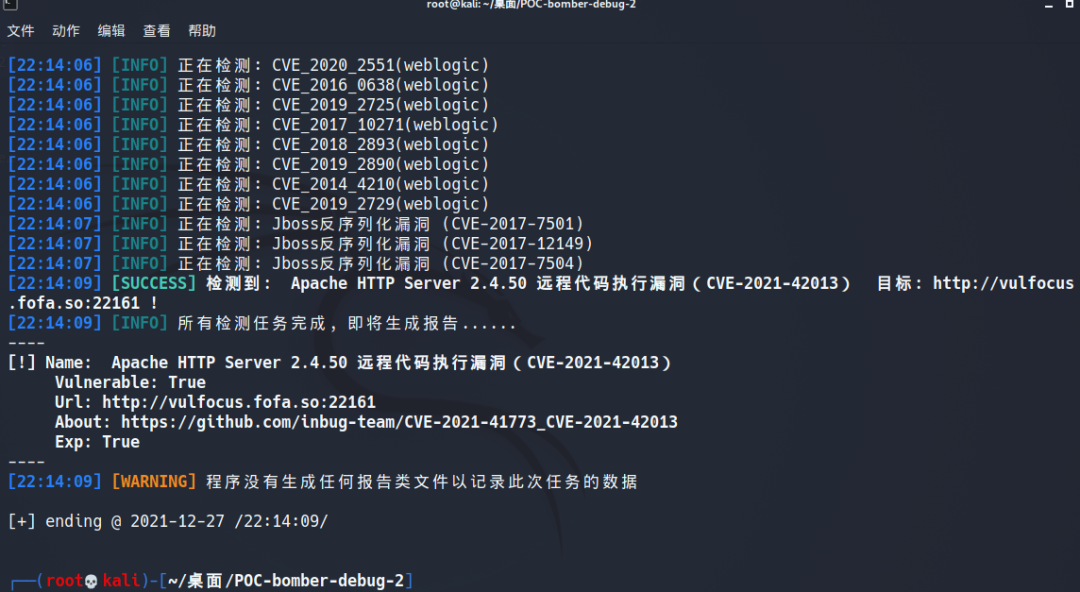

本项目收集互联网各种危害性大的 RCE · 任意文件上传 · sql注入 等高危害且能够获取到服务器核心权限的漏洞POC/EXP,并集成在POC bomber武器库中,利用大量高危害POC对单个或多个目标进行模糊测试,以此快速获取目标服务器权限,适合在红蓝对抗或hvv中帮助红队快速找到突破口进入内网

安装

git clone https://github.com/tr0uble-mAker/POC-bomber.gitcd POC-bomberpip install -r requirements.txt

用法

查看用法: python3 pocbomber.py模式:获取poc/exp信息: python3 pocbomber.py --show单目标检测: python3 pocbomber.py -u http://xxx.xxx.xx批量检测: python3 pocbomber.py -f url.txt -o report.txt指定poc检测: python3 pocbomber.py -f url.txt --poc="thinkphp2_rce.py"exp攻击模式: python3 pocbomber.py -u 目标url --poc="指定poc文件" --attack参数:-u --url 目标url-f --file 指定目标url文件-o --output 指定生成报告的文件(默认不生成报告)-p --poc 指定单个或多个poc进行检测, 直接传入poc文件名, 多个poc用(,)分开-t --thread 指定线程池最大并发数量(默认300)--show 展示poc/exp详细信息--attack 使用poc文件中的exp进行攻击--dnslog 使用dnslog平台检测无回显漏洞(默认不启用dnslog,可在配置文件中启用)

配置文件

/inc/config.py验证模式

python3 pocbomber.py -u http://xxx.xxx攻击模式

python3 pocbomber.py -u http://xxx.xxx --poc="thinkphp2_rce.py" --attack下载地址

点击下方名片进入公众号

回复关键字【1218】获取下载链接

往期推荐工具

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247500165&idx=1&sn=dd1eba48f0ca72118f52349ce5f9c70f&chksm=cfa56596f8d2ec80bd339d90d5d6023caf502bdce43dabeeb768fede9f2d7742744a273272e6#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh