0x01 介绍

无线渗透-kali攻击wifi

0x01 介绍Fluxion是一个安全审计和社会工程研究工具。它是vk496对linset的翻版,(希望)错误更少,功能更多。该脚本试图通过社会工程(网络钓鱼)攻击从目标接入点检索WPA/WPA2密钥 2022-12-17 16:9:37 Author: 红蓝攻防实验室(查看原文) 阅读量:27 收藏

0x01 介绍Fluxion是一个安全审计和社会工程研究工具。它是vk496对linset的翻版,(希望)错误更少,功能更多。该脚本试图通过社会工程(网络钓鱼)攻击从目标接入点检索WPA/WPA2密钥 2022-12-17 16:9:37 Author: 红蓝攻防实验室(查看原文) 阅读量:27 收藏

0x02 环境

1.kali 虚拟机(pd虚拟机 2022kali

2.测试路由器

3.无线网卡

4.fluxion(wifi钓鱼工具)

0x02 fluxion

项目地址 https://www.github.com/FluxionNetwork/fluxion.git进入目录 ./fluxion运行工具由于我已经将依赖安装完成了 所以没有缺少依赖

如果出现图片右侧没有ok 出现了Missing的话 需要切换源

阿里云源:deb http://mirrors.aliyun.com/kali-security sana/updates main contrib non-freedeb http://mirrors.aliyun.com/kali sana main non-free contrib

更新源之后 apt update更新 然后输入./fluxion -i 就可以下载成功了 如上图

安装完成之后 会让你选择语言 选择中文即可(开始愉快之旅吧)

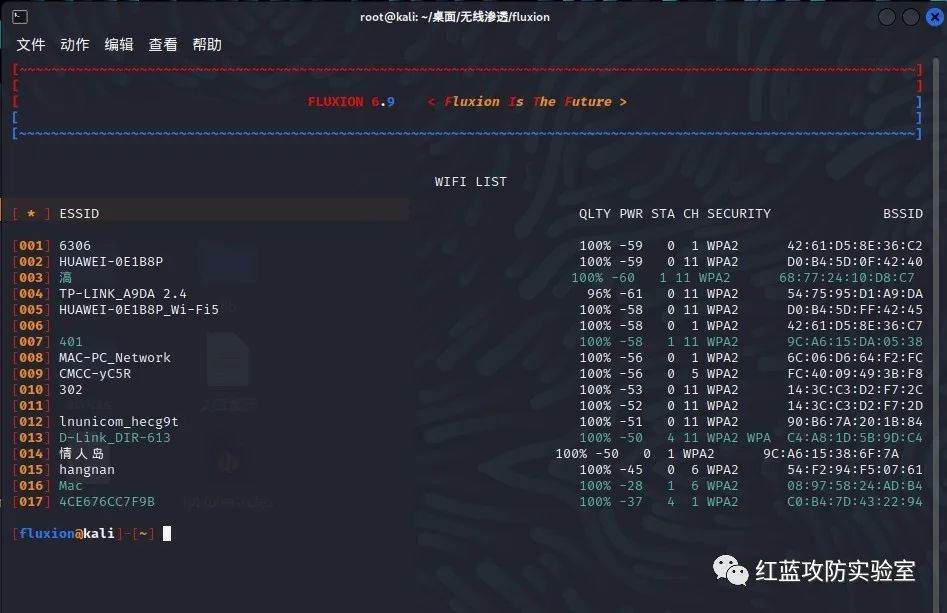

选择【2】选择扫描的信道选择【3】 全部扫描 会出现小窗口在左上角 扫描到了测试WiFi在这个小窗口 ctrl+c 一下 就会停止扫描如上扫描列表选择【16】是我的测试WiFi选择【2】选择【2】选择【2】 cowpatty 验证 (推荐用这个)推荐30秒检查一下握手包 那么就按照他推荐的 如何进行验证? 选择【2】会弹出三个框 我们只关注左下角的框出现成功 说明抓取到了 hash选择攻击方式 【1】选择y 就是你刚刚抓取到的选择【2】 跳过这里选择你自己的网卡 注意别选错了选择【1】选择【1】推荐选择【1】验证密码方式 选择【1】使用刚刚抓取到hash文件选择【2】选择【1】创建ssl证书选择【1】这里直接断开原网络 实际情况慎重如上图 会出现 钓鱼网站的认证页面选择【3】是中文的

会出现6个窗口其中右上角的窗口 就是 用户输入钓鱼认证页面后会有提示我们关注右上角窗口即可 此时连接次wifi的用户将全部掉线 并且会进行网页劫持 强制用户输入密码

此时手机连接的wifi会强制进入这个页面被DNS劫持后,无论点击什么网页,都会跳转到我们设置的虚假网页上,强制用户输入密码只有输入正确密码才会 重新连接WiFi

查看已经抓取到密码了 去这个文件中查看fluxion/attacks/Captive Portal/pwdlog/

密码就是我们输入 抓取成功

文章来源: http://mp.weixin.qq.com/s?__biz=MzU2OTkwNzIxOA==&mid=2247484043&idx=1&sn=8539592c648bd95370f0533e213d3f18&chksm=fcf6c3f6cb814ae0ef16d8b35749e5f49c2ec5c666c9afd3ffbacf8a4d09da057fd2e5b02442#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh