修改post参数,导致越权查看和删除; 修改路径(REST风格参数),导致越权修改; 修改cookie字段,绕过登录实现未授权访问; 越权编辑植入xssPayload,获取完整cookie。

越权查看和删除

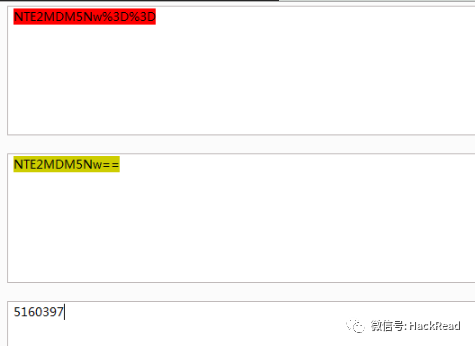

注册登录进入个人中心,一通胡乱测试,发现可通过修改参数来越权查看或修改任意用户资料。这里就拿教育经历做演示吧。

绕过登录未授权访问

前面一顿操作,一直没能获取到手机号邮箱等敏感信息,结果发现这些基本信息的编辑使用的不是同一套流程,为了能扒出来,就有了下文。

利用“self-xss“获取更多权限

正经的越权到上面差不多就结束了,下面就是利用的“歪门邪道”了。

另外,不难从前面的请求包中看出,这些资料编辑操作,一定是存在CSRF漏洞的。那么,又一套“CSRF + self\_xss”组合拳。

当然,CSRF肯定不如我们越权编辑稳当。

接下来就等目标访问了......这里就简要分析下思路,就不做演示了。

总结

控制变量法删除参数或cookie字段,找到有效参数或cookie字段;尽可能的对参数或cookie字段去模糊化,再进一步测试;修改参数值或cookie字段,对增删改查等操作进行越权测试;越权结合其他漏洞提升危害等级。

作者:倒霉xiong

原文地址:https://www.freebuf.com/articles/web/334522.html

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本公众号及原作者不承担相应的后果.

如有侵权,请联系删除

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247501487&idx=2&sn=708fdf0e1eb3f1f482db680c866c9f62&chksm=c04d4191f73ac8870241fca586353784368e82b047f8208bb7d06e178490f167c4374448259c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh