官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Binarly 研究人员发现,戴尔、惠普和联想的设备仍在使用过时版本的 OpenSSL 加密库。

OpenSSL软件库允许通过计算机网络进行安全通信,能够有效防止窃听。OpenSSL包含开源的安全套接字协议(SSL)和传输层安全(TLS)协议,研究人员通过分析上述制造商使用的设备的固件图像时发现了问题所在。

专家们分析了作为任何UEFI固件所必要的核心框架之一EDKII,该框架在CryptoPkg组件中的OpenSSL库(OpensslLib)上有自己的子模块和包装器。EDK II 是一个现代化、功能丰富的跨平台固件开发环境,适用于 UEFI 和 UEFI 平台初始化 (PI) 规范。EDKII的主要存储库托管在Github上,并经常更新。但专家们在分析这些厂商的设备时,发现在其固件镜像中使用过时版本的OpenSSL:0.9.8zb、1.0.0a 和 1.0.2j,其中最新的 OpenSSL 版本早在2018 年就已发布。专家们甚至还在部分设备中发现了 更早的、来自2009 年发布的 0.9.8l 版本。

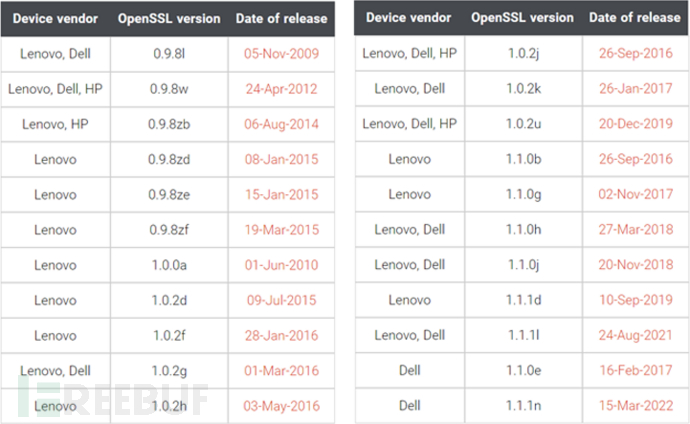

戴尔、惠普和联想部分设备中的 OpenSSL版本

戴尔、惠普和联想部分设备中的 OpenSSL版本

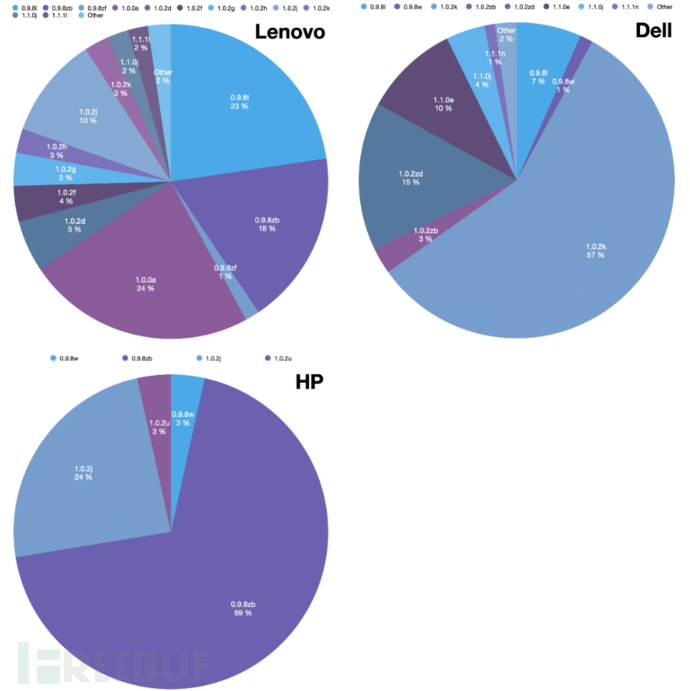

Binarly Platform 在野外检测到的戴尔、惠普和联想设备中 不同OpenSSL 版本占比

Binarly Platform 在野外检测到的戴尔、惠普和联想设备中 不同OpenSSL 版本占比

Binarly 发布的报告表示,许多与安全相关的固件模块包含明显过时的 OpenSSL 版本。其中一些像 InfineonTpmUpdateDxe 包含的代码早在8年前就已成为易受攻击的“不安全代码”。

专家指出,同一个设备固件代码往往依赖不同版本的OpenSSL。 选择这种设计的原因是第三方代码的供应链依赖于其自己的代码库,而设备固件开发人员通常无法使用这些代码库,这通常会增加供应链的复杂性,带来潜在的安全风险。

参考来源:https://securityaffairs.co/wordpress/138986/security/dell-hp-lenovo-openssl-outdated.html