安全威胁情报周报(11.21~11.27)

印度国家证券存管公司遭恶意软件入侵,部分设备已隔离 Tag:证券,印度,恶意软件事件概述:近日,印度的中央证券存管机构(CDSL)表示其系统受到恶意软件攻击,一些内部机器受到影响。出于谨慎考虑,CD

2022-11-27 22:20:50

Author: 微步在线研究响应中心(查看原文)

阅读量:23

收藏

![]()

印度国家证券存管公司遭恶意软件入侵,部分设备已隔离

![]() Tag:证券,印度,恶意软件

Tag:证券,印度,恶意软件

近日,印度的中央证券存管机构(CDSL)表示其系统受到恶意软件攻击,一些内部机器受到影响。出于谨慎考虑,CDSL 机构在发现恶意软件入侵行为,第一时间隔离了这些设备,并脱离资产交易市场以避免影响其他部分。CSDL表示将针对此事件继续展开调查,并努力解决问题。截至目前,该证券机构称没有任何证据表明有机密信息或者投资者的数据遭到泄露,也尚未透露有关恶意软件的详细信息。来源:

https://archives.nseindia.com/corporate/CDSL_18112022185945_NSEIntimationf.pdfEarth Preta 威胁组织瞄准全球政府展开网络钓鱼攻击

![]() Tag:Earth Preta,政府,网络钓鱼

Tag:Earth Preta,政府,网络钓鱼

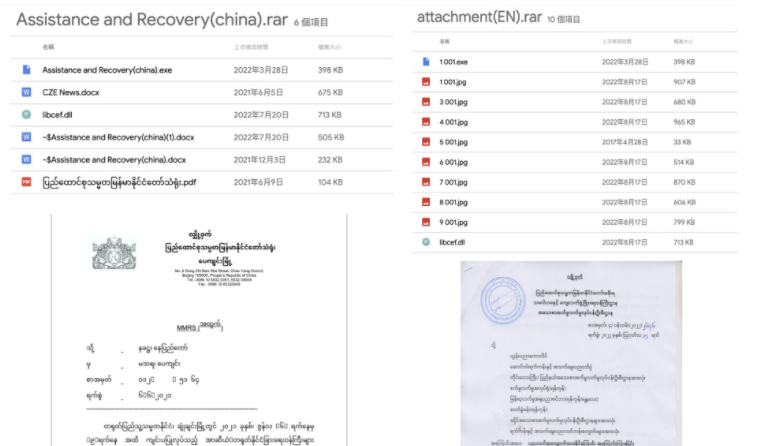

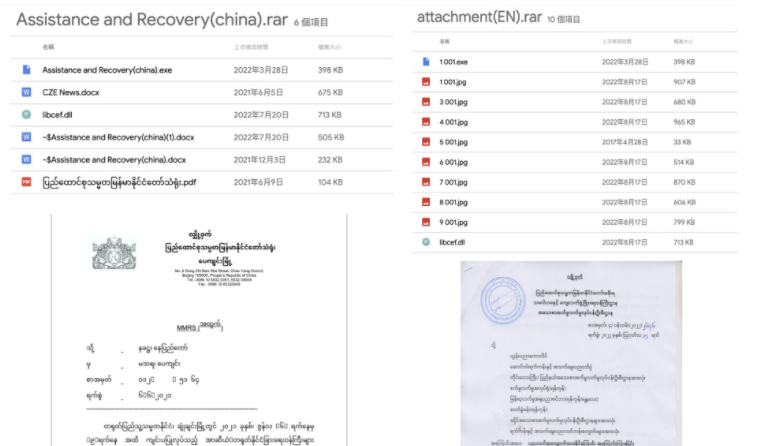

事件概述:

近日,研究人员在监测针对全球政府、学术界、基金会和研究部门的鱼叉式网络钓鱼攻击浪潮中发现了 Earth Preta 组织大规模的网络间谍活动。此次攻击始于3月左右,广泛爆发的针对性攻击目标包括缅甸、澳大利亚、菲律宾、日本和台湾等国家。威胁组织通过鱼叉式网络钓鱼电子邮件作为初始入侵媒介,以地缘政治等话题为诱饵,诱使目标通过嵌入邮件的 Google Drive 链接下载恶意压缩文档( rar/zip/jar),以此分发TONEINS、TONESHELL 和 PUBLOAD恶意软件。其中PUBLOAD 恶意软件旨在从其命令和控制服务器下载下一阶段的有效负载,添加注册表项、创建计划任务。 此外,威胁组织还会通过使用代码混淆和自定义异常处理程序来逃避检测和分析,安装 TONEINS 后门,使用 schtasks 命令建立持久性,展开其他恶意操作。![]()

来源:

https://www.trendmicro.com/en_us/research/22/k/earth-preta-spear-phishing-governments-worldwide.html

GAO:美国海上石油和天然气基础设施面临重大网络攻击风险

![]() Tag:石油,天然气,基础设施

Tag:石油,天然气,基础设施

近日,美国政府问责局(GAO)发布报告指出:美国海上石油和天然气基础设施面临的网络安全风险在不断增加,其中包括威胁组织、漏洞和潜在问题。海上石油和天然气基础设施严重依赖远程连接的操作技术 (OT) 来进行海上石油和天然气生命周期中的各种活动。OT 系统曾经在很大程度上与网络隔离,但现在却经常连接,因此容易受到源自业务 IT 系统的攻击。又由于海上石油和天然气基础设施使用缺乏适当网络安全保护的遗留系统,也可能导致 OT 系统中面临各种的漏洞风险,以及无法及时修复造成的其他风险,种种问题使美国海上石油和天然气基础设施面临越来越多的网络攻击重大风险。目前,据 GAO 称已经观察到威胁组织对海上石油和天然气基础设施发起网络攻击,其中伊朗、朝鲜和俄罗斯被认为是最大的网络威胁,因为这些背景的黑客组织具备对海上关键基础设施发动破坏性网络攻击的能力。由于海上油气基础设施事开采和钻井(包括移动式海上钻井平台和固定和浮动生产设施)和中游(用于运输的管道和相关设备)的多个设施组成,面临内部和外部风险激增,GAO指出应及时开发和实施网络安全计划进行战略指导保护。来源:

https://www.gao.gov/assets/gao-23-105789.pdf

BMC 固件漏洞使工控、物联网设备面临远程攻击的风险

![]() Tag:漏洞、物联网、工控

Tag:漏洞、物联网、工控

事件概述:

BMC 是一种专用处理器,允许管理员远程控制和监视设备,而无需访问操作系统或设备上运行的应用程序,可用于重启设备、安装操作系统、更新固件、监控系统参数和分析日志。近日,工业网络安全公司 Nozomi Networks 的研究人员在底板管理控制器 (BMC) 固件中发现了十三个漏洞。未经身份验证的攻击者可以通过滥用这些漏洞,在 BMC 上以 root 权限实现远程代码执行从而完全破坏它并获得对托管主机的控制权限。过去,BMC 只出现在 IT 服务器主板中,而现在供应商正在将 BMC 的范围扩大到运OT 和 IoT 领域,华硕、戴尔、技嘉、惠普、联想等品牌均是 BMC 固件的使用者。这些漏洞的暴露,导致 OT 和 IOT 行业多家企业设备面临远程攻击的风险。截至11月22日,这些漏洞的补丁正在进行中,故研究人员尚未公开披露这些具体的漏洞。

![]()

来源:

https://www.securityweek.com/bmc-firmware-vulnerabilities-expose-ot-iot-devices-remote-attacks

2022世界杯期间赌博网站爆增10倍!

![]() Tag:世界杯,赌博

Tag:世界杯,赌博

每逢世界杯期间,各类体育足球博彩网站、投注APP就开始活跃起来。近日,通过分析微步在线网络空间测绘系统的数据时,我们关注到2022卡塔尔世界杯的体育竞技类赌球网站数量急剧上升。

针对这些站点微步在线的情报分析人员进行了深度分析和跟踪,研究发现世界杯赌球站点从十月底开始持续布局,十一月开始数量逐步增多,于近期达到最高峰值。这些赌球站点大部分是在克隆学校政府企业等网站之上再覆盖了一层赌博页面,通过“蹭”政府学校企业的站点搜索热度来进行SEO推广。其中BOB,欧宝体育,澳门金沙占据了推广平台站点数量80%以上份额,在近期达到了一个巅峰状态。

博彩行业无孔不入,已经完全渗透到普通老百姓的日常生活之中。赌博有风险,投资需谨慎。更多关于2022年暴增的菠菜站点的分析,需查看“2022世界杯期间赌博网站爆增10倍!”。

![]()

Bahamut 组织以假冒 VPN 应用程序瞄准 Android 用户

![]() Tag:Bahamut,VPN,Android

Tag:Bahamut,VPN,Android

近日,ESET 研究人员监测发现 Bahamut APT 组织瞄准 Android 用户展开攻击活动。该活动自2022年1月以来一直活跃,至少演化发展了8个版本的 Bahamut 间谍软件。这些恶意软件通过仅提供 Android 应用程序下载的虚假 SecureVPN 网站进行分发,无法从谷歌商店下载。该恶意软件可以主动监视通过流行的消息应用程序交换的聊天消息,例如联系人、短信、通话记录、设备位置和通话录音,及泄露敏感的数据。

技术手法:

威胁组织通过基于一个免费的 Web 模板创建虚假的 SecureVPN 网站,将间谍软件恶意代码被放置在 SoftVPN 和 OpenVPN 两个不同的合法 VPN 应用程序中。威胁组织在 VPN 应用程序中的代码层放置了一层实施间谍软件功能的恶意代码。该恶意代码会请求激活密钥,然后根据攻击者的 C&C 服务器检查提供的密钥。如果成功输入密钥,服务器将返回一个令牌,与其 C&C 服务器之间进行通信。同时也可以保护有效负载在非目标用户设备上启动或在被分析时不被触发。

组织归因:

![]()

来源:

https://www.welivesecurity.com/2022/11/23/bahamut-cybermercenary-group-targets-android-users-fake-vpn-apps/ARM Mali GPU 的漏洞使多款安卓设备受到影响

![]() Tag:安卓设备,漏洞

Tag:安卓设备,漏洞

近日,外媒报道称 Arm 的 Mali GPU 驱动程序中的一组多个可利用漏洞在芯片制造商修补它们几个月后仍未修复。这些漏洞被追踪为 CVE-2022-33917 和 CVE-2022-36449,可能使数百万 Android 设备面临攻击。

CVE-2022-33917 允许非特权用户进行不正确的 GPU 处理操作以获得对空闲内存部分的访问权限。该漏洞影响 Arm Mali GPU 内核驱动程序 Valhall r29p0 到 r38p0。

CVE-2022-36449 包含允许非特权用户访问已释放内存、在缓冲区边界外写入以及泄露内存映射详细信息的问题,影响 Arm Mali GPU 内核驱动程序 Midgard r4p0 到 r32p0,Bifrost r0p0 到 r38p0 和 r39p0 之前的 r38p1,以及 Valhall r19p0 到 r38p0 和 r39p0 之前的 r38p1。

虽然这些漏洞的严重程度为中等,但它们可被利用并影响大量 Android 设备。截至目前,谷歌、三星、小米、Oppo 以及其他手机制造商的设备正在等待修复程序到达用户手中。

![]()

来源:

https://www.bleepingcomputer.com/news/security/mali-gpu-patch-gap-leaves-android-users-vulnerable-to-attacks/美国密歇根州两个县的公里学校遭受勒索软件攻击

美国密歇根州杰克逊县和希尔斯代尔县的公立学校遭到勒索软件攻击,遭受攻击的系统已经脱机以控制损害,并且其网络系统在关闭两天后重新开放。学校在遭受攻击后立即通知了执法部门,并聘请外部网络安全顾问对事件进行调查,并以安全方式对系统进行恢复。作为预防措施,学校要求每个人不要使用由学校发放的设备。目前,还没有网络攻击组织声称对此次事件负责。来源:

https://securityaffairs.co/wordpress/138677/cyber-crime/public-schools-michigan-ransomware.html

攻击者使用网络钓鱼工具包针对北美消费者展开攻击

外媒称,研究人员自9月中旬以来发现攻击者利用一个复杂的网络钓鱼工具包,以北美消费者为目标,利用劳动节、万圣节等节日假期,针对消费者群体进行钓鱼攻击。研究人员称该工具包中使用了多种规避检测的技术,并结合了多种机制,其中最为独特的功能是能够基于令牌系统,确保每个受害者被重定向到一个唯一的钓鱼页面。钓鱼邮件会假冒多种知名品牌,将受害者重定向至钓鱼页面中,提示受害者在5分钟以内完成调查问卷才能获得名牌奖品,并构造虚假用户评价以增加钓鱼攻击的成功率。来源:

https://www.bleepingcomputer.com/news/security/phishing-kit-impersonates-well-known-brands-to-target-us-shoppers/

点击下方名片,关注我们

第一时间为您推送最新威胁情报

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247498127&idx=1&sn=5a0d4734f7e11d092a9a2beaea1dfa1d&chksm=cfca9a9bf8bd138d39157b41fcbe0c171f03a56421df81f242b78d5f241d913e6781037447f4#rd

如有侵权请联系:admin#unsafe.sh

![]() Tag:证券,印度,恶意软件

Tag:证券,印度,恶意软件![]() Tag:Earth Preta,政府,网络钓鱼

Tag:Earth Preta,政府,网络钓鱼![]() Tag:石油,天然气,基础设施

Tag:石油,天然气,基础设施![]() Tag:漏洞、物联网、工控

Tag:漏洞、物联网、工控![]() Tag:世界杯,赌博

Tag:世界杯,赌博