Goby+AWVS 实现攻击面检测

针对不断扩大的攻击面,需要企业从攻击者的视角出发,从外部探测企业的网络资产,并对Web 站点进行深入扫描,及时发现并处理高危风险,进而能够有效收敛攻击面。通过一些工具自动化检测攻击面,在一定程度上可以 2022-11-25 19:6:56 Author: Ms08067安全实验室(查看原文) 阅读量:29 收藏

针对不断扩大的攻击面,需要企业从攻击者的视角出发,从外部探测企业的网络资产,并对Web 站点进行深入扫描,及时发现并处理高危风险,进而能够有效收敛攻击面。通过一些工具自动化检测攻击面,在一定程度上可以 2022-11-25 19:6:56 Author: Ms08067安全实验室(查看原文) 阅读量:29 收藏

针对不断扩大的攻击面,需要企业从攻击者的视角出发,从外部探测企业的网络资产,并对Web 站点进行深入扫描,及时发现并处理高危风险,进而能够有效收敛攻击面。

通过一些工具自动化检测攻击面,在一定程度上可以提升安全人员的工作效率,本文分享的是Goby+AWVS 实现攻击面检测,下面一起来学习一下吧。

使用场景:企业资产探测、web漏洞扫描、团队协作等。

01、Goby服务器部署

将Goby部署到服务器运行,就可以实现无限扫描,任何成员只需要接入服务器就可以共享资产,有利于团队协助。

(1)下载Goby,解压缩

wget https://gobies.org/goby-linux-x64-1.9.325.zipunzip goby-linux-x64-1.9.325.zip

(2)后台运行,输出到指定日志文件

#创建.sh并写入命令/home/admin/goby-linux/golib/goby-cmd-linux -apiauth user:pass -mode api -bind 0.0.0.0:8361#实现屏幕输出记录到日志文件nohup sh goby.sh > info.log &

(3)本地Goby客户端,服务器管理→增加,填写远端服务器信息。

02、联动AWVS漏洞扫描

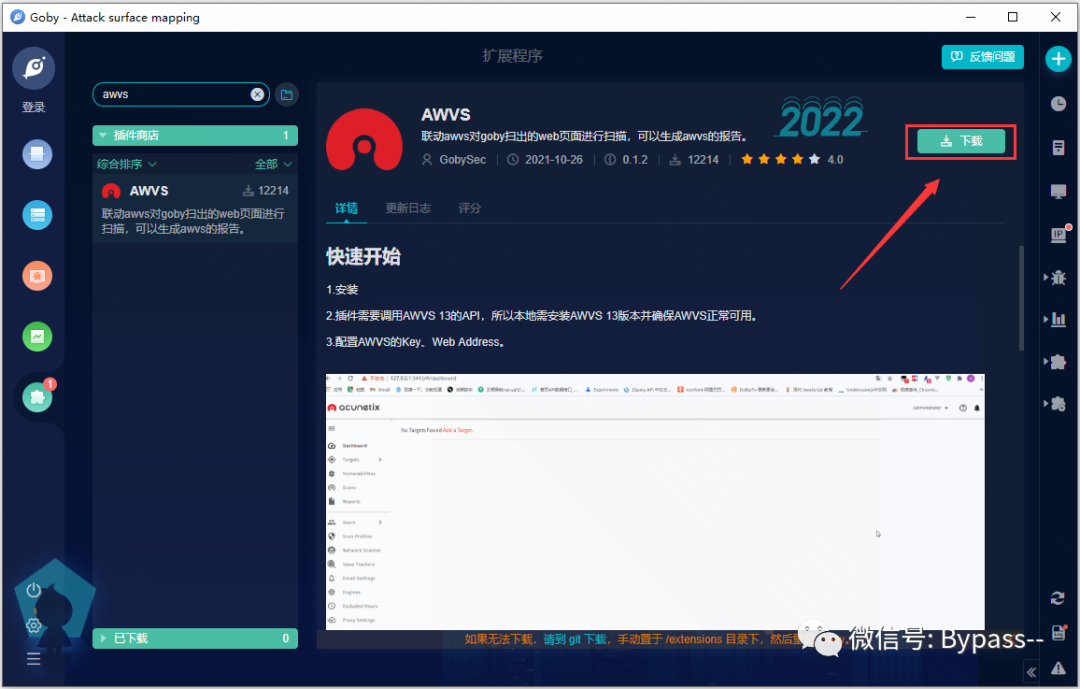

(1)Goby扩展程序,下载AWVS插件。

(2)在Goby,设置→扩展设置,填写AWVS的API Key及地址。

AWVS的API Key获取位置如下:

(3)在Goby的Web检测里,看到扫描出来的资产,可以直接点击AWVS的按钮,就可以开启扫描任务。

(4)在AWVS控制台,可以看到Goby下发的扫描任务,并且已完成扫描任务。

(5)回到Goby客户端,可以看到漏洞扫描结果,可导出漏洞报告。

文章来源: http://mp.weixin.qq.com/s?__biz=MzU1NjgzOTAyMg==&mid=2247504515&idx=2&sn=f7367192b1fd8530881c766ec52ef532&chksm=fc3c6b82cb4be294953e116cb043ad235c4a575f53b4f67479ddd61c13bec842683ea8e7e505#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh