在2022年第三季度,DDoS攻击似乎更多的是出于政治动机。和以前一样,大多数新闻都集中在俄罗斯和乌克兰之间的冲突上,但其他备受关注的事件也影响了本季度的DDoS攻击格局。

自2022年1月以来亲俄组织Killnet就一直非常活跃,其中爱沙尼亚有200多个网站成为他们攻击的受害者,其中包括ESTO AS支付系统。在邻近的立陶宛,能源公司Ignitis Group的网站和电子服务遭到攻击,受影响的组织称这两次攻击是他们在过去10-15年里遇到的最大的攻击。

Killnet还声称对美国联邦电子纳税系统网站和服务的攻击负责。攻击者在Telegram上表示,他们正在“测试一种新的DDoS方法”。他们说,在攻击期间,网站管理部门试图更换DDoS保护供应商,但后来又重新考虑了。此外,Killnet还使美国国会网站瘫痪了几个小时。而日本4个不同政府部门的20个网站受到Killnet的DDoS攻击。不太知名的亲俄组织Noname057(16)声称对芬兰议会网站进行了攻击,他们设法暂时关闭了这些网站。

反过来,俄罗斯也受到了亲乌克兰黑客组织的DDoS攻击。受害者包括Unistream、Korona Pay和Mir支付系统,以及俄罗斯国家支付卡系统,该系统确保Mir和更快支付系统的运行。此外,激进分子摧毁了俄罗斯天然气工业股份公司的网站、呼叫中心和短信提供商,Otkritie Bank注意到其互联网银行服务和移动应用程序受到干扰,SberBank报告在第三季度的前两个月击退了450次DDoS攻击。据SberBank称,这一数字与前五年的总和相同。

电子文件管理系统,特别是SKB Kontur和Taxcom,也处于风口浪尖。他们的网站不是宕机就是运行缓慢。媒体机构也受到了攻击,俄新社(RIA Novosti)和俄罗斯卫星网(Sputnik)遭受了持续近24小时的攻击,而“辩论法克蒂”(Argumenti i Fakti)网站也有一段时间无法访问。与此同时,据StormWall报道,布良斯克、卡卢加、车里雅宾斯克、普斯科夫、鄂木斯克、秋明和索契等14个俄罗斯城市的70家地方报纸受到了垃圾流量的冲击。

一波DDoS攻击也席卷了许多科技和娱乐公司,攻击者攻击了大约20个俄罗斯视频会议平台。受影响的服务包括TrueConf、Videomost、Webinar.ru和iMind。Kinomax、Mori Cinema、Luxor、Almaz Cinema等电影院的网站也受到了攻击。

除了俄乌冲突,还有报道称,在地球上其他热点地区发生了出于政治动机的DDoS攻击。

Akamai宣布对来自东欧的同一客户端进行两次重大攻击。在这两种情况下,攻击者每秒发送的数据包数量都非常惊人。Akamai表示,7月21日的第一次攻击达到了每秒6.596亿包的峰值,创下了当时的欧洲新纪录。这不是一个孤立的案例:7月份,同一个客户遭到了70多次攻击。该记录一直保持到9月12日,当时另一次攻击每秒发送7.048亿包。

谷歌本季度阻止了一次基于HTTPS的DDoS攻击,该攻击的峰值为每秒4600万次请求,比我们先前报告中提到的破纪录的HTTPS攻击多77%。据专家称,此次攻击涉及来自132个国家的5000多个IP地址,其中约30%的流量来自巴西、印度、俄罗斯和印度尼西亚。地理分布和僵尸网络特征表明攻击者使用了Mēris家族。

Lumen报告在其客户端的服务器上停止了一次容量超过每秒1TB的攻击。攻击发生时,目标服务器正在托管一项游戏服务。在事件发生前的一周,攻击者测试了各种DDoS方法,并通过向来自三个不同C2服务器的木马发出命令来研究受害者的保护能力。

游戏服务经常受到DDoS攻击。在第三季度,开发了《战争雷霆》、《入围》和《穿越》的盖金娱乐公司的服务器遭到了一系列攻击。

8月初,《最终幻想14》的北美数据中心遭到攻击。玩家遇到了连接、登录和数据共享问题。暴雪的多人游戏《使命召唤》、《魔兽世界》、《守望者》、《炉石》和《暗黑破坏神:不朽》也遭受攻击。

国家层面也在实施对DDoS的防御。例如,以色列宣布启动旨在保护国家数字资源的“Cyber-Dome”项目。据以色列国家网络理事会(Israel National Cyber Directorate)称,拥有一个单一的保护综合体将“通过在国家网络周边实施新机制,大规模减少网络攻击的危害,从而提升国家网络安全。”

在孟加拉国,政府的计算机事件响应小组要求所有关键组织,包括那些负责国家IT基础设施的组织,制定并实施防DDoS措施。

与此同时,任何DDoS攻击都构成网络犯罪的共识在第三季度也发生了改变,比如匈牙利有线通信协会(MKSZ)要求修改法律,正式允许MKSZ成员和电信行业的合法企业实施DDoS攻击,作为打击IPTV盗版的手段。MKSZ称,传统的措施,如阻止IP地址和域名,速度缓慢且无效,而法律制裁的网络攻击可能真正迫使用户放弃盗版服务。

并非只有匈牙利电信公司有打击网络犯罪的想法。勒索软件组织LockBit攻击了专业网络安全公司Entrust,并开始发布机密数据后,不明身份的黑客攻击了信息被泄露的网站。他们发送的数据包包含了一个明确的信息:DELETE_ENTRUSTCOM_[BAD_WORD]。

首先值得注意的是,与上一个报告期相比,所有类型的DDoS攻击数量都显著增加。同时,第四季度的情况相当标准:一个相对平静的夏季,随后DDoS活动急剧激增。9月,卡巴斯基DDoS防护团队击退了本季度51%的所有攻击,这一数字与前两个月大致相同,这是我们每年观察和报告的正常情况,DDoS攻击的数量在9月份总是急剧增加。

然而,不寻常的是,智能攻击的份额持续增长,其中53%已经占了大多数,创造了我们观察历史上的新纪录。此外,本季度针对HTTP(S)的DDoS攻击首次超过了针对TCP的攻击,尽管后者更易于组织,仍然是最常见的DDoS。

最有趣的是,从绝对值来看,过去一年中,针对HTTP(S)的攻击在过去的一年里相当稳定。TCP攻击的份额呈下降趋势,这很好地反映了总体趋势。dumb DDoS攻击占比在下降,而智能攻击占比在上升。随着进攻和防守双方的工具不断发展并变得更容易使用,这种情况迟早会发生。

请注意2022年第一季度的统计数据:针对HTTP(S)的DDoS攻击是针对TCP的一半。如上所述,由于地缘政治局势,2月和3月非职业攻击事件显著增加。黑客活动者热情高涨,但变化无常。他们很快厌倦了DDoS,转而使用其他攻击,DDoS的份额开始下降。到第三季度,它趋向于零。与此同时,高质量职业攻击的数量在第一季度增加后仍保持在较高水平。目标也没有改变,主要是金融和政府部门。

就DDoS攻击持续时间而言,没有新的记录:如果第二季度被记录为有史以来最长的攻击,第三季度则更为平静,平均而言,攻击持续时间约为8小时,最长的只有不到4天。与上一季度相比,这似乎相当温和,但数字仍然巨大:去年第三季度,DDoS攻击的持续时间以分钟而不是小时为单位。

卡巴斯基在防御网络威胁方面有着悠久的历史,包括各种类型和复杂性的DDoS攻击。公司专家使用卡巴斯基DDoS智能系统监控僵尸网络。

作为卡巴斯基DDoS保护的一部分,DDoS智能系统拦截并分析木马从C2服务器接收的命令。该系统是主动的,而不是被动的,这意味着它不会等待用户设备被感染或命令被执行。

本报告包含2022年第3季度的DDoS智能统计数据。在本报告中,仅当僵尸网络活动时间间隔不超过24小时时,该事件才被视为一次DDoS攻击。例如,如果同一资源在间隔24小时或更长时间后被同一僵尸网络攻击,则将计算两次攻击。来自不同僵尸网络但指向一个资源的僵尸请求也被视为单独的攻击。DDoS攻击受害者和用于发送命令的C2服务器的地理位置由其各自的IP地址确定。本报告中DDoS攻击的唯一目标数是按季度统计中的唯一IP地址数计算的。

DDoS情报统计数据仅限于卡巴斯基检测和分析的僵尸网络。请注意,僵尸网络只是用于DDoS攻击的工具之一,本节并未涵盖监测期间发生的每一次DDoS攻击。

2022年第三季度:

卡巴斯基的DDoS智能系统检测到57116次DDoS攻击;

在39.6%的攻击目标中,39.61%位于美国;

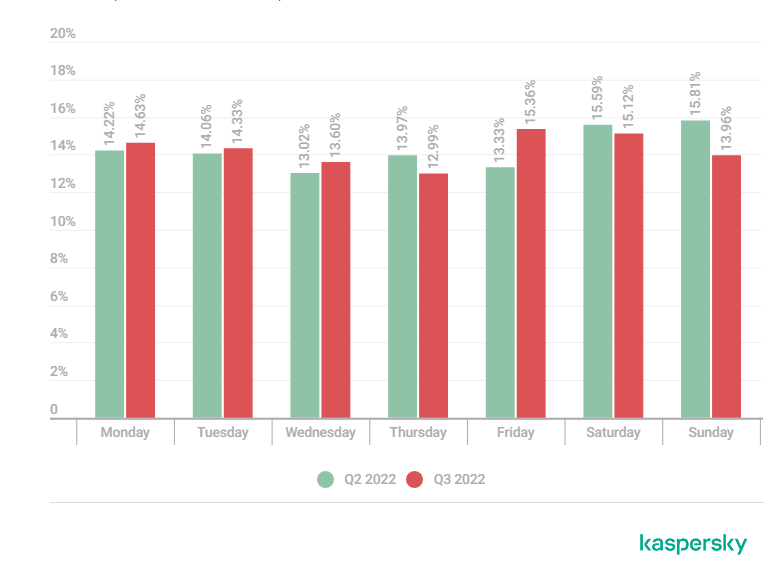

一周中最繁忙的一天(15.36%的攻击)是星期五,最平静的一天是星期四(12.99%);

7月的对比最为明显,1日和5日分别发生了1494次和1492次攻击,24日只有135次;

持续时间不到4小时的攻击占攻击总持续时间的60.65%,占攻击总数的94.29%;

UDP flood占攻击总数的51.84%,SYN flood占26.96%;

试图入侵卡巴斯基SSH蜜罐的木马所占比例最大的国家是美国(17.60%);

2022年第三季度,排名前四的国家与前一报告期保持不变。美国(39.60%)虽然下降了6.35个百分点,但仍位居第一。中国大陆的份额(13.98%)增长几乎相同,增长6.31个百分点,位居第二。德国(5.07%)位列第三,法国(4.81%)位居第四。

2022年第三季度DDoS攻击数量再次下降。在上一个报告期内,与上一个报告期内相比下降了13.72%,本季度进一步下降了27.29%,为57116家。8月是最繁忙的一个月,卡巴斯基的DDoS情报系统平均每天检测到824次攻击。另一方面,7月份比较平静,45.84%的攻击发生在前7天,保持了6月份(平均每天1301起)的态势;然而,从第二周开始,每天的平均攻击次数下降到448次。因此,7月平均每天只有641次DDoS攻击,略高于更安静的9月,平均每天628.5次。与此同时,9月份的袭击事件在当月的分布更为均匀。

本季度的高峰和低谷都出现在7月,攻击数量最多的一天是第1天(1494次攻击);最平静的是第24天(135天)。8月,仅8日和12日就记录了1000多起攻击事件(分别为1087起和1079起),最安静的一天是30日(373起)。9月份没有出现值得注意的高点或低点。

第三季度的周日(13.96%)比上一个报告期下降了1.85个百分点。周六的份额也有所下降,但仍保持在15%以上。DDoS攻击数量排名第一的是周五,从13.33%增加到15.36%。周四是唯一一个跌破13%的日子,跌至12.99%。

2022年第三季度,持续20小时或以上的攻击占攻击总持续时间的19.05%。这一数字在上一个报告期下降后几乎翻了三倍,几乎达到年初的水平。因此,长期攻击的比例在数量上有所增加:从0.29%增加到0.94%。

持续4小时的短时间攻击显示,略微下降至94.29%。与此同时,他们在DDoS攻击总持续时间中所占的份额大幅下降,从74.12%降至60.65%。持续5至9小时的攻击仍排在第二位(3.16%的攻击);持续10至19小时的发作占第三位(1.60%)。

第三季度最长的攻击持续了451小时(18天19小时)。这远远领先于第二名241小时(10天1小时)。攻击的平均持续时间略有上升,约为2小时2分钟,鉴于持续攻击的比例增加,而短时间攻击的比例减少,这并不奇怪。

2022年第3季度,DDoS攻击类型的排名与前一报告期保持不变。UDP flood的占比从62.53%下降到51.84%,但仍然是最常见的DDoS类型。第二常见的SYN flood恰恰相反,它的份额增加到了26.96%。TCP flood(15.73%)扭转了下滑趋势,增加了4个百分点,继续保持在第三位。GRE flood和HTTP flood分别占攻击总数的3.70%和1.77%。

僵尸网络C2服务器仍然主要位于美国(43.10%),但其份额下降了3个百分点。荷兰(9.34%)上季度排名第二,下滑超过5个百分点,再次与德国(10.19%)互换了位置,俄罗斯(5.94%)排在第四位。亚洲国家紧随其后:第五名是新加坡(4.46%),第六名是越南(2.97%),越南在第三季度的份额继续增长,尽管没有第二季度那么快。紧随其后的是保加利亚(2.55%),其份额增长了六倍多。法国从第五位降至第八位(2.34%),英国(1.91%)降至第九位。加拿大和克罗地亚在上季度排名前十位。

在第三季度,中国大陆份额降至10.80%。排名第一的是美国(17.60%)。第三、第四和第五位分别属于印度(5.39%)、韩国(5.20%)和巴西(5.01%)。德国(4.13%)从上个季度的第三位下降到第七位。

参考及来源:https://securelist.com/ddos-report-q3-2022/107860/

如有侵权请联系:admin#unsafe.sh