作者:掌控安全学员-y2hlbmc一直觉得自己信息收集做的不怎么好,刚好最近也在挖专属,顺便总结一下对该公司的信息收集方法以xxx公司为例根域名:xxx.cn涉及此公司的部分已打码,补充部分用的是某安 2022-11-15 09:9:46 Author: 编码安全研究(查看原文) 阅读量:26 收藏

作者:掌控安全学员-y2hlbmc

一直觉得自己信息收集做的不怎么好,刚好最近也在挖专属,顺便总结一下对该公司的信息收集方法

以xxx公司为例

根域名:xxx.cn

涉及此公司的部分已打码,补充部分用的是某安信和某度

一、子域名收集

1.Oneforall

尽量把API凑齐,fofa可以的话找大佬借api,越多越好

https://github.com/shmilylty/OneForAll

python3 oneforall.py --target xxx.cn run

2. JSFinder

https://github.com/Threezh1/JSFinder

JSFinder是一个在网页的JS文件中寻找URL和子域名的工具

python3 JSFinder.py -u http://www.xxx.cn -d -ou JSurl.txt -os JSdomain.txt

运行结束后生会成两个txt文本, JSurl.txt为URL里面会有一些接口什么的,

JSdomain.txt为子域名

3. Layer

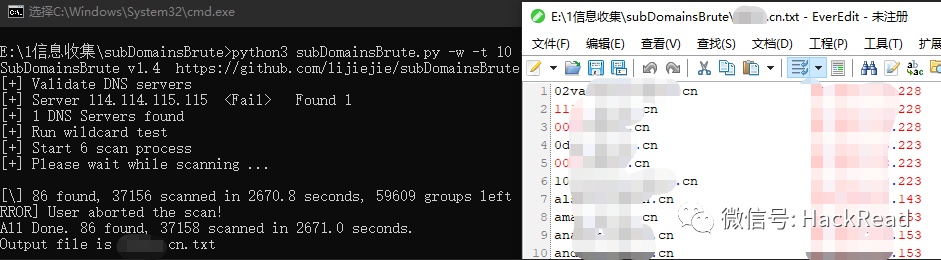

4.subDomainsBrute

https://github.com/lijiejie/subDomainsBrute

python subDomainsBrute.py -t 10 xxx.cn -o xxx.cn.txt

python subDomainsBrute.py -t 10 --full xxx.cn -o xxx.cn.txt //全扫描

5. Sublist3r

kali和windows环境下都可以装这个工具

kali:

git clone https://github.com/aboul3la/Sublist3r

下载好之后

python sublist3r.py -d 6pian.cn -o xxx.cn-sublist3r.txt

6. DNSdumpster

https://dnsdumpster.com/

非常好用的一个域名搜索网站,还会自动归纳同一个IP的多个域名

7. 在线域名爆破

http://z.zcjun.com

8. 小蓝本

9. 谷歌语法

谷歌/必应:site:url.com

site:xxx.cn

如果发现检索出来的很多结果都是www,众所周知主站一般防御很严,如果我们不想看到主站可以直接-www

site:xxx.cn -www

这样出来的结果就会自动删去www

然后一个一个减去没什么入手点的网站

二、 公众号收集

1. 搜狗搜索引擎

2. 企查查

三、 微信小程序

企查查

这里爱企查等等的都可以,不过发现爱企查查出来的好像没有企查查多,不过也可以都试试

四、 app

1.小蓝本

2. 企查查

3. 点点

https://app.diandian.com

4. 七麦

https://www.qimai.cn/

七麦还可以在这里切换苹果和安卓

然后获取下载链接下载apk丢进模拟器

五、 指纹识别

1. BugScaner

http://whatweb.bugscaner.com

主站没识别出来,但是其他子站都可以丢进来看看

2.潮汐指纹

http://finger.tidesec.com

3. Kscan

此工具需要go环境

https://github.com/lcvvvv/kscan

kscan -t www.baidu.com

六、敏感信息收集

1.github

github敏感信息泄露一直是企业信息泄露和知识产权泄露的重灾区,安全意识薄弱的同事经常会将公司的代码、各种服务的账户等极度敏感的信息『开源』到github中。

这里可以利用github找存在xxx.cn这个关键字的代码,这样可以收集到的方面更广

2.网盘搜索

盘多多:http://www.panduoduo.net/

盘搜搜:http://www.pansoso.com/

盘搜:http://www.pansou.com/

凌云风搜索:https://www.lingfengyun.com/

直接输入厂商名字然后搜索,可以看看是否泄露了源码,或者什么账号密码之类的

3. 路径扫描

404,403页面,不是真的没有东西,要一层一层fuzz,一层一层的扫下去

工具:

1.dirsearch

2.御剑

3.7kbscan

每个工具扫出来同一个站点都会爆出不同的路径,建议可以吧三个工具都拿来扫一遍

另外找一些像后台、登录系统什么的可以用Google Hacking

site:xxx.com admin

site:xxx.com login

site:xxx.com system

site:xxx.com 管理

site:xxx.com 登录

site:xxx.com 内部

site:xxx.com 系统

4. 基于证书

https://myssl.com

https://crt.sh/

5. 基于shodan找到带有该icon的网站

在Shodan搜索中有一个关于网站icon图标的搜索语法,http.favicon.hash,我们可以使用这个语法来搜索出使用了同一icon图标的网站

由于hash为一个未知的随机数

所以是无法通过输入一个确定的hash值来搜索带有指定图标的网站的

只能够通过查看一个已经被Shodan收录的网站的hash值,来进一步获取到所有带有某icon的网站。

那么这里的用法就非常的有局限性,你只能是碰运气的来找到你所需要查找的网站,因为Shodan不一定收录了你想要搜索的网站。

那么如果Shodan收录了某个ip,这个服务器带有某个icon图标,我能不能搜索所有带有此icon的服务器ip?答案是可以的。

这里拿百度举例,这里有一个ip为180.97.34.35的服务器,截图如下

如果我想搜索带有这个icon的所有ip地址的话,可以先在Shodan搜索这个ip

这里要用到一个之前没注意到的东西,就是Shodan的原始数据(Raw Data)功能

点击详情里的View Raw Data,打开可以看到Shodan所存储的关于这个ip所有信息的原始数据,由于东西篇幅太多,就不一一截图

这里我们需要用到关于icon hash的字段是这个,data.0.http.favicon.hash,

如图所示

可以看到结果为-1507567067,

这个数值就是http.favicon.hash中所需要的搜索值

根据上面我们得到的hash值来尝试使用http.favicon.hash语法进行搜索

可以看到我们成功得到了所有的带有这个icon的网站

注:如有侵权请联系删除

学习更多技术,关注我:

如有侵权请联系:admin#unsafe.sh