OPERA1ER 黑客组织瞄准金融行业开展了30多次抢劫,获利达3000万美元

![]() Tag:OPERA1ER,金融

Tag:OPERA1ER,金融

事件概述:

近日,外媒称一个法语背景的黑客组织 OPERA1ER 在过去四年中瞄准非洲、亚洲、和拉丁美洲的多家公司展开30多次网络攻击,进行金融掠夺,获利高达3000万美元。据调查显示在此期间,特迪瓦、马里、布基纳法索、贝宁、喀麦隆、孟加拉国、加蓬、尼日尔、尼日利亚、巴拉圭、塞内加尔、塞拉利昂、乌干达、多哥和阿根廷等多个国家的银行和其他机构已成为其受害者。OPERA1ER 的活动增加了全球不同地理区域的许多其他垂直行业的风险性。

技术手法:

攻击活动初始访问始于鱼叉式网络钓鱼邮件,攻击者通过利用流行的恶意话题和许多与目标部门相关的话题,投递包含恶意链接或包含附件文档,释放包含VBS (Visual Basic Script)、JAR或SCR文件的扩展名不同的相关文件,交付 NanoCore、H-Worm、WSH Rat、Remcos、Adwind 和 QNodeJS 等有效载荷。其中 NanoCore 和 H-Worm 载荷在2020年之后逐渐被其他载荷所取代。初始 RAT 在目标设备部署后,黑客组织会通过分析被入侵的机器筛选目标,在目标机器后下载并启动Metasploit Meterpreter 或 Cobalt Strike Beacon,展开恶意攻击。

来源:

https://explore.group-ib.com/opera1er-eng/report-opera1er-eng

透明部落组织使用新的黑客工具和 TTP针对印度政府展开新恶意攻击活动

![]() Tag:透明部落,印度政府

Tag:透明部落,印度政府

事件概述:

近日,研究人员监测发现巴基斯坦背景的透明部落组织针对印度政府组织展开新恶意攻击活动。威胁组织使用 Google 广告分发 Kavach 身份验证应用程序的恶意版本,进行小规模的凭据收集攻击,建立网站伪装成印度政府官方网站,以此引诱用户输入密码,窃取凭据。透明部落目前仍然是最流行的高级持续性威胁组织之一,专注于针对在印度政府组织工作的用户,利用各种策略来引诱受害者,并且继续发展其战术、技术和程序 (TTP),同时为武器库添加新工具。

技术手法:

威胁组织通过注册新域并托管网页,冒充官方 Kavach 应用程序下载门户,然后滥用谷歌广告的付费搜索功能,利用搜索引擎优化向目标推广注册的虚假网站。除此之外,威胁组织还会利用第三方应用程序商店充当网关,将用户重定向到攻击者注册且托管虚假的印度政府应用程序的网站,诱导用户下载恶意程序并部署 LimePad 数据泄露工具,不断的将攻击者感兴趣的新文件从受害者的机器上传到攻击者的服务器。LimePad 恶意软件通过维护本地自定义 SQLite 数据库在受害者的机器和攻击者的服务器之间同步此文件窃取操作,以确保任何新文件或对现有本地文件的修改都与远程服务器同步。

来源:

https://www.zscaler.com/blogs/security-research/apt-36-uses-new-ttps-and-new-tools-target-indian-governmental-organizations

网络攻击导致丹麦国家铁路列车停止运行

![]() Tag:铁路

Tag:铁路

事件概述:

近日,据丹麦广播公司 DR 报道,称丹麦国家最大的列车运营公司 DSB 所运营的所有列车于10月29日上午停运,数小时内无法恢复行驶。此次事件是在 Supeo 公司遭受网络攻击后关闭其服务器而发生的,这导致列车司机使用的一个软件无法工作。Supeo 是一家丹麦公司,提供了一个移动应用程序,列车司机可以使用此软件访问关键的操作信息,例如速度限制和铁路作业信息。

据称 Supeo 可能遭受了勒索攻击,目前该公司还尚未透露任何信息。

来源:

https://www.securityweek.com/cyberattack-causes-trains-stop-denmark

解密大黄蜂Bumblebee木马,复盘攻击套路

![]() Tag:大黄蜂,木马

Tag:大黄蜂,木马

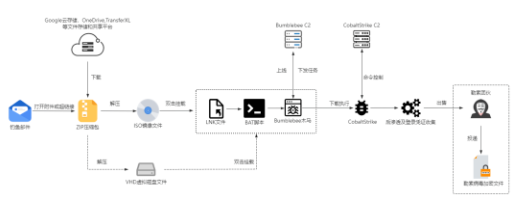

事件概述:

根据微步情报局监测,近几个月来 Bumblebee 感染活动非常活跃,几乎每天都会出现新的木马样本和C2服务器。微步情报局对 Bumblebee 木马的背后团伙、攻击事件及手法、资产通信进行了深入的分析,目前主要的结论如下:

Bumblebee 木马主要通过伪装成收款单,项目文档等内容的钓鱼邮件进行传播。主要攻击美洲和欧洲地区,对各种制造、互联网、金融等行业均有涉及。虽然国内只有与之相关的企业间接受害,但不排除未来不会被纳入到直接攻击的区域中。

Bumblebee 木马一直处在开发和营运的状态。在最近版本的木马中新增加了下载执行插件的功能,说明作者开始将木马功能模块化,并为开发更复杂的木马功能载荷做准备。同时对历史样本梳理后发现,至少有3个团伙长期投递使用该木马。

Bumblebee 木马感染机器后会投递 CobaltStrike、Sliver 等后渗透木马,并以该主机为落脚点攻击渗透整个域内网络。攻击完成后,黑客团伙会将窃取的登录凭证或访问能力售卖给勒索团伙,投递 Conti、Quantum、Diavol 等勒索病毒,最终导致敏感文件泄露和主机被勒索。

微步情报局通过对该木马通信协议的详细分析并进一步依赖于自有的网络空间测绘系统对全网进行的分析,累计发现了数百台 Bumblebee 活跃的主控服务器,主要位于美国和欧洲地区,这也与 Bumblebee 主要攻击的区域相吻合。

更多内容需查看"解密大黄蜂Bumblebee木马,复盘攻击套路"。

来源:

https://mp.weixin.qq.com/s/J-sTi7cpGg1TaMn7CYSqhQ

俄罗斯组织 APT29 利用 Windows 功能入侵欧洲外交部门

![]() Tag:俄罗斯,APT29

Tag:俄罗斯,APT29

事件概述:

APT29 是一个俄罗斯间谍组织,也称为 Cozy Bear、Iron Hemlock 和 The Dukes,由外国情报局(SVR)支持,旨在收集符合该国战略目标的情报的入侵而闻名。近日,Mandiant 研究人员监测发现 APT29 在针对欧洲外交实体进行网络钓鱼攻击中,滥用 Windows 凭据漫游功能策略。凭据漫游是在 Windows Server 2003 SP1 中引入的,并且在 Windows 11 和 Windows Server 2022 上仍受支持。创建此功能是为了允许证书(和其他凭据)与用户“漫游”。早在 2022 年初 APT29 的受害者网络中出现了凭据漫游的使用,同期观察到了针对 Active Directory 系统执行了“具有非典型属性的大量LDAP查询” 。

进一步调查其内部工作原理,研究人员发现了一个任意文件写入漏洞,该漏洞可能被攻击者武器化,以在登录受害者的上下文中实现远程代码执行。该漏洞被跟踪为CVE-2022-30170 ,需要用户登录 Windows 才可以利用。目前,该漏洞已修复。

来源:

https://www.mandiant.com/resources/blog/apt29-windows-credential-roaming

英特尔和 AMD 通报并修复多个漏洞

![]() Tag:英特尔,漏洞

Tag:英特尔,漏洞

事件概述:

近日,英特尔和美国超威半导体公司(AMD)发布多条公告修复产品中存在的漏洞。其中英特尔发布了24条新公告,涉及了多个产品中的50多个漏洞。其中一个高度严重的漏洞被标记为CVE-2021-33164,由英特尔内部发现,它会影响一些英特尔NUC产品的BIOS固件,攻击者可以利用它提升权限。AMD发布了4条新公告,共描述10个漏洞信息。此外,AMD还在一份公告中描述了影响一些图形产品的两个高严重性和四个中等严重性的漏洞,这些安全漏洞可以被利用于权限提升、代码执行和信息泄露。

截至目前,除已停产的 Glorp 和 System Studio 产品不会发布相关补丁外,其他漏洞均已发布相应的补丁。

http://www.securityweek.com/intel-amd-address-many-vulnerabilities-patch-tuesday-advisories

2022年11月8日

LockBit 勒索软件组织使用 Amadey Bot 部署勒索软件攻击

研究人员发现 LockBit 勒索组织正在利用网络钓鱼邮件传播Amadey Bot 恶意软件,以此控制设备并部署勒索软件。Amadey Bot 能够执行系统侦察、数据泄露和加载其他恶意载荷等功能.。2022年有关该恶意软件的网络攻击活动增加,并于7月份出现了通过 SmokeLoader 传播的新版本,新版本中增加了规避检测的功能。在此次攻击活动中,攻击者分发以工作申请机会或者侵权通知为主题的邮件,并利用文档中的恶意宏或伪装成 Word 文档的恶意程序将Amadey Bot植入到受害者主机中。Amadey Bot 运行后,创建计划任务建立持久性,与C2服务器连接以部署 LockBit 勒索软件。 来源:

https://www.bleepingcomputer.com/news/security/lockbit-affiliate-uses-amadey-bot-malware-to-deploy-ransomware/

LockBit 勒索软件组织使用 Amadey Bot 部署勒索软件攻击

研究人员发现 LockBit 勒索组织正在利用网络钓鱼邮件传播Amadey Bot 恶意软件,以此控制设备并部署勒索软件。Amadey Bot 能够执行系统侦察、数据泄露和加载其他恶意载荷等功能.。2022年有关该恶意软件的网络攻击活动增加,并于7月份出现了通过 SmokeLoader 传播的新版本,新版本中增加了规避检测的功能。在此次攻击活动中,攻击者分发以工作申请机会或者侵权通知为主题的邮件,并利用文档中的恶意宏或伪装成 Word 文档的恶意程序将Amadey Bot植入到受害者主机中。Amadey Bot 运行后,创建计划任务建立持久性,与C2服务器连接以部署 LockBit 勒索软件。 来源:

https://www.bleepingcomputer.com/news/security/lockbit-affiliate-uses-amadey-bot-malware-to-deploy-ransomware/

LockBit 勒索软件组织使用 Amadey Bot 部署勒索软件攻击

来源:

https://www.bleepingcomputer.com/news/security/lockbit-affiliate-uses-amadey-bot-malware-to-deploy-ransomware/

2022年11月3日

黑客滥用微软产品发送网络钓鱼链接

研究人员监测发现黑客使用微软的 Dynamics 365 Customer Voice 发送网络钓鱼链接。Dynamics 365 Customer Voice 是微软的一个产品,主要用于从客户处获得反馈,如客户满意度调查、跟踪客户反馈并将数据进行汇总,也可以通过电话与客户进行沟通,以此收集更多的数据。黑客利用微软通知发送语音邮件,并在邮件中添加一个微软的合法语音链接和一个“播放语音”的按钮,当用户点击此按钮时会被重定向到一个与微软登录页面相似的钓鱼网页,黑客以此利用钓鱼网页窃取用户的账号和密码信息。 来源:

https://www.avanan.com/blog/abusing-microsoft-customer-voice-to-send-phishing-links

黑客滥用微软产品发送网络钓鱼链接

研究人员监测发现黑客使用微软的 Dynamics 365 Customer Voice 发送网络钓鱼链接。Dynamics 365 Customer Voice 是微软的一个产品,主要用于从客户处获得反馈,如客户满意度调查、跟踪客户反馈并将数据进行汇总,也可以通过电话与客户进行沟通,以此收集更多的数据。黑客利用微软通知发送语音邮件,并在邮件中添加一个微软的合法语音链接和一个“播放语音”的按钮,当用户点击此按钮时会被重定向到一个与微软登录页面相似的钓鱼网页,黑客以此利用钓鱼网页窃取用户的账号和密码信息。 来源:

https://www.avanan.com/blog/abusing-microsoft-customer-voice-to-send-phishing-links

黑客滥用微软产品发送网络钓鱼链接

来源:

https://www.avanan.com/blog/abusing-microsoft-customer-voice-to-send-phishing-links

点击下方名片,关注我们

第一时间为您推送最新威胁情报