APT攻击新APT组织OPERA1ER针对非洲目标开展攻击活动新的Black Basta勒索软件可能与FIN7有联系APT36使用新的TTP和工具针对印度政府组织Cloud9 僵尸网络利用浏览器扩展程 2022-11-11 09:1:18 Author: 白泽安全实验室(查看原文) 阅读量:32 收藏

APT攻击

新APT组织OPERA1ER针对非洲目标开展攻击活动

新的Black Basta勒索软件可能与FIN7有联系

APT36使用新的TTP和工具针对印度政府组织

Cloud9 僵尸网络利用浏览器扩展程序监视用户

披露Donot的样本

攻击活动

网络攻击使丹麦铁路瘫痪数小时

波音子公司Jeppesen遭到攻击导致部分飞行计划中断

数据泄露

勒索软件

APT攻击

新APT组织OPERA1ER针对非洲目标开展攻击活动

近日,Group-IB的研究人员披露了一个新的APT组织OPERA1ER,该组织由在非洲运作的讲法语的成员组成。从2018年到2022年,该组织总共发起了超过35次成功的攻击,其中约三分之一是在2020年进行的。OPERA1ER主要依靠开源工具、商业化恶意软件以及Metasploit和Cobalt Strike等框架来破坏目标公司的服务器。在初始接入阶段,攻击者通常向目标公司内的少数人发送由法语编写的,冒充政府税务局或西非国家中央银行(BCEAO)招聘代理人的“高质量”鱼叉式钓鱼邮件。最终的攻击意图是获得对目标网络的域控制器或银行后台系统的访问权限。当攻击者获得了系统的访问权限后,通常会潜伏3到12个月,然后才开始真正窃取资金。在攻击活动的最后阶段,攻击者利用银行基础设施将资金从银行客户转移到骡子账户,然后在周末和公共假期通过骡子账户从ATM机上取现。针对银行目标,OPERA1ER还瞄准了SWIFT消息接口软件(该软件可以传达金融交易的所有详细信息),窃取有关攻击者需要绕过的反欺诈系统的关键信息。攻击链图如下所示。

来源:

https://blog.group-ib.com/opera1er-apt-fr

新的Black Basta勒索软件可能与FIN7有联系

近日,Sentinel Labs的安全研究人员披露了将Black Basta勒索软件团伙与出于经济动机的APT组织FIN7(也称为“Carbanak”)建立关联的证据。研究人员在分析勒索软件团伙使用的工具时,发现有迹象表明,FIN7的开发人员编写了自2022年6月以来Black Basta专门使用的规避EDR(端点检测和响应)检测的工具。同时,将两者联系起来的进一步证据还包括FIN7在2022年初使用的IP地址和特定的TTP,也出现在几个月后Black Basta的攻击中。

来源:

https://www.sentinelone.com/labs/black-basta-ransomware-attacks-deploy-custom-edr-evasion-tools-tied-to-fin7-threat-actor/

APT36使用新的TTP和工具针对印度政府组织

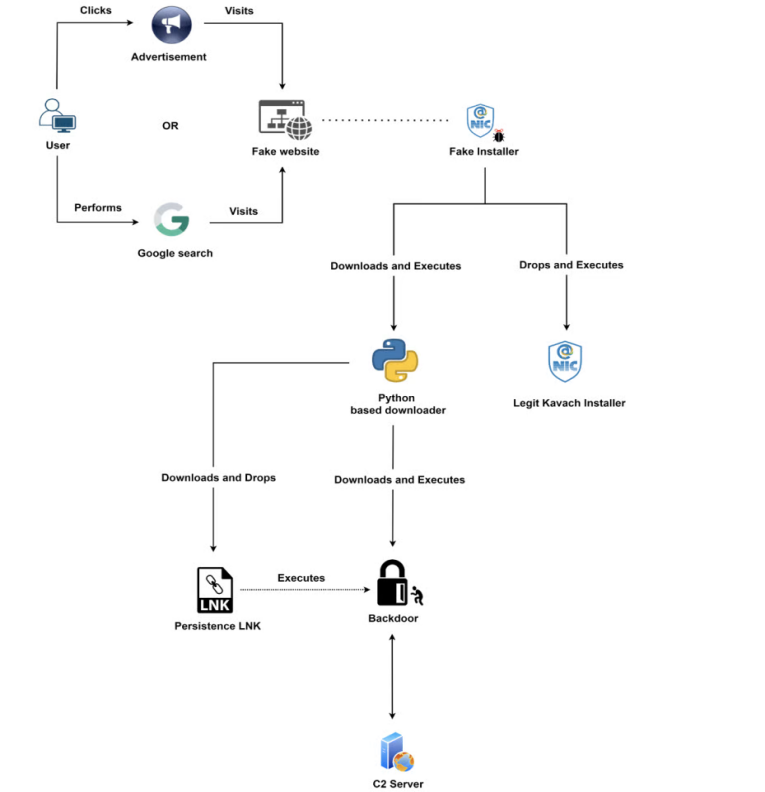

近日,Zscaler的研究人员披露了具有巴基斯坦背景的APT组织APT-36,使用新的TTP和新工具针对印度政府组织。攻击者滥用Google广告进行恶意广告攻击,以分发木马化的Kavach软件(一种双因素身份验证解决方案)。同时,攻击者控制了某些第三方应用商店,并将其作为网关,将毫无戒心的用户重定向到攻击者注册的域名,该域名下托管了冒充印度政府相关应用的Limepad后门的最新变种。Limepad是模块化工具,包含许多由攻击者开发的自定义Python库实现的辅助功能。除此之外,APT36还注册了多个域名来印度政府组织的网站,用于发起凭据收集和网络钓鱼攻击。受害者只有从印度的IP地址访问这些假冒网站时,才会被重定向到恶意站点,否则会被重定向到合法站点。攻击链如下图所示。

来源:

https://www.zscaler.com/blogs/security-research/apt-36-uses-new-ttps-and-new-tools-target-indian-governmental-organizations

Cloud9 僵尸网络利用浏览器扩展程序监视用户

近日,Zimperium的研究人员披露了与Keksec组织有关的,一个名为“Cloud9”的Chrome浏览器僵尸网络。Cloud9是一个恶意浏览器扩展程序,其对Chromium浏览器进行感染,以执行大量的恶意功能。该扩展工具由三个JavaScript文件组成,用于收集系统信息、使用主机资源挖掘加密货币、执行DDoS攻击以及注入运行浏览器漏洞的脚本。此外,研究人员还发现该恶意扩展程序加载了针对Firefox中的CVE-2019-11708和CVE-2019-9810漏洞、Internet Explorer的CVE-2014-6332和CVE-2016-0189以及Edge的CVE-2016-7200漏洞的利用代码。利用这些漏洞能够在主机上自动安装和执行Windows恶意软件,使攻击者实施更深入的入侵活动。

来源:

https://www.zimperium.com/blog/the-case-of-cloud9-chrome-botnet/

披露Donot的样本

近日,研究人员披露了Donot组织的恶意样本,IOC信息如下所示:

MD5:e9b4329efe353f4a74358466aa1abeac

文件名:Urgent IMEI Circulation.doc

URL:hXXp://wrldfronts.xyz/WuipHdzLYzJsn2y5/M19bb5xJs6rAFBij.php

来源:

https://twitter.com/jameswt_mht/status/1588151747385729024

攻击活动

网络攻击使丹麦铁路瘫痪数小时

据报道,上周末由于供应商遭受网络攻击后关闭了服务器,丹麦最大的铁路运营公司DSB旗下所有列车均陷入停运,连续数个小时未能恢复。遭受攻击的是丹麦公司Supeo,该公司是专为铁路、交通基础设施和公共客运提供资产管理解决方案的外包供应商。Supeo公司提供了一款移动应用,可供火车司机访问列车运行的各项关键运营信息,例如限速指标和铁路运行信息等。当发现黑客攻击后,Supeo决定关闭其服务器,导致列车司机们使用的这款移动应用无法正常工作,最终引发了列车运营中断。

来源:

https://securityaffairs.co/wordpress/138127/cyber-crime/cyberattack-blocked-trains-denmark.html

波音子公司Jeppesen遭到攻击导致部分飞行计划中断

据媒体报道,提供导航和飞行计划工具的波音全资子公司Jeppesen正在处理导致部分航班中断的安全事件。波音公司的发言人称,尽管攻击导致部分飞行计划中断,但目前没有对飞机或飞行安全构成威胁。他们正在与客户和监管机构进行沟通,并努力尽快恢复服务。尽管中断的程度尚不清楚,但该事件影响了当前和新的飞行任务通知(NOTAM)的接收和处理,它用于向航空当局提交通知,以提醒飞行员注意飞行路线上的潜在危险。

来源:

https://therecord.media/cyber-incident-at-boeing-subsidiary-causes-flight-planning-disruptions/

数据泄露

澳洲最大保险公司Medibank发生数据泄露

11月7日,澳大利亚健康保险公司Medibank证实,有黑客在暗网论坛上发布了从Medibank系统中窃取的客户数据文件,约涉及970万现/前客户。据Medibank公告,其IT网络于10月12日遭到网络攻击,并且该攻击方式“与勒索软件事件的前兆一致”,促使其立即隔离了被攻击系统。但后来的事件发展似乎表明隔离措施的实施为时已晚。从Medibank对事件的调查以及勒索软件团伙发布的数据样本来看,被盗数据包括客户姓名、地址、出生日期、电话号码、电子邮件地址、ahm客户的医疗保险号码、某些国际学生的护照号码和签证详细信息等个人数据,以及部分客户的健康索赔数据。

来源:

https://www.bleepingcomputer.com/news/security/ransomware-gang-threatens-to-release-stolen-medibank-data/

勒索软件

亲俄罗斯的黑客使用Killnet勒索软件瞄准对手

近日,Cyble的研究人员发现了名为“Killnet”的数据破坏型勒索软件。该勒索软件是臭名昭著的Chaos Ransomware的修改版本。执行后,Killnet勒索软件会留下提示,其中包含指向亲俄罗斯的Telegram频道的链接。在初始执行时,Killnet恶意软件会检查自身是否已经在系统中运行。如果恶意软件发现已有实例正在运行,其便会自行终止。当实现持久性后,勒索软件会删除磁盘备份、禁用恢复模式并从系统中删除备份目录。然后,勒索软件会加密系统中选定的文件。数据加密后,勒索软件会将“.killnet”作为加密文件的扩展名,并在目录中留下上述提示。

来源:

https://blog.cyble.com/2022/11/08/pro-russian-hacktivists-targeting-adversaries-with-killnet-ransomware/

往期推荐

"南亚之蟒"针对印度国防部投递新型Python窃密软件——每周威胁情报动态第102期(10.28-11.03)

响尾蛇组织使用新的后门WarHawk针对巴基斯坦——每周威胁动态第101期(10.21-10.27)

Ducktail使用Infostealer新变种攻击Facebook企业用户——每周威胁动态第100期(10.14-10-20)

如有侵权请联系:admin#unsafe.sh