在攻防场景中,所在场地一般有安全设备,但是有些时候依赖安全设备的信息不能很好的推断,所以需要下载数据包进行研判分析一波,这里跟着奥师傅的三个案例:at,schtasks和打印机流量进行一个分析学习。正 2022-11-8 07:50:19 Author: 电子物证(查看原文) 阅读量:22 收藏

在攻防场景中,所在场地一般有安全设备,但是有些时候依赖安全设备的信息不能很好的推断,所以需要下载数据包进行研判分析一波,这里跟着奥师傅的三个案例:at,schtasks和打印机流量进行一个分析学习。

正文

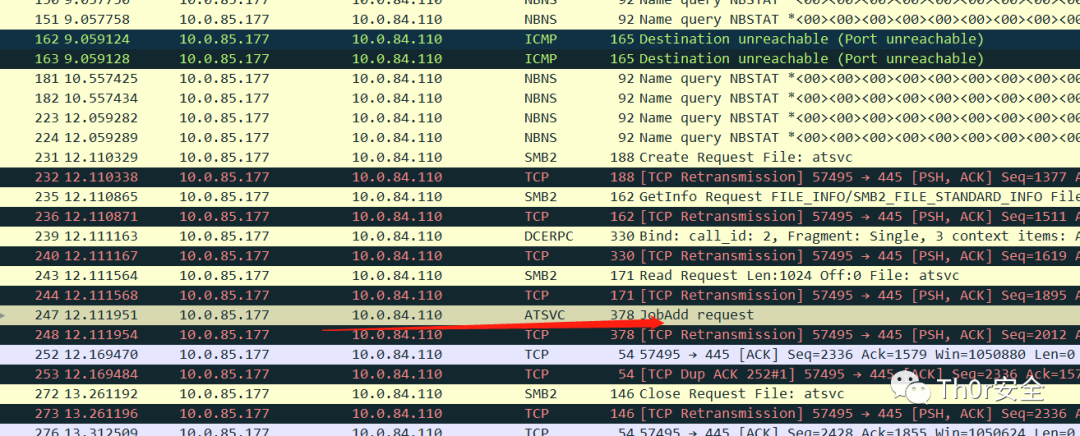

这里先分析at命令的流量,从下图中我们可以看出at命令的一个流量特征:

可以看到具体的命令:

从中可以得到排查at命令的思路就是筛选出来所有的JobAdd请求,条件是atsvc.opnum==0,然后再排查Command字段就行。

对于schtasks命令,有两种方式,这里直接调用奥大哥的图片。区别就是第二章不需要IPC认证了。两者都是加密后。

可以通过

dcerpc.cn_bind_to_uuid==86d35949-83c9-4044-b424-db363231fd0c

进行一个搜索查找schtasks命令。

所以单纯的从这里看是判断不出来恶意行为的,需要结合多个情况,比如at和scktasks一起执行。

这里引入一下奥大哥的结论:

at命令的行为特征属于强特征,比较明显,通常不需要关联多个异常行为进行判断。

schtasks命令的行为特征属于弱特征,不太明显,我们可以使用多个行为进行关联判断。

短时间内触发schtasks命令+多台机器3389(ssh登录)可以产生一次攻击告警行为。

短时间内触发schtasks命令+多个web系统登录行为可以产生一次攻击告警行为。

短时间内触发schtasks命令+TCP连接同一个源IP多个端口可以产生一次攻击告警行为。

继续分析下一个案例。

这个案例是打印机服务强制认证攻击的流量

从流量分析层面来看,就是排查有无两个IP之间出现了调用打印机服务后,然后通过445端口的smb协议反连认证。

一般都是通过smb连接共享,然后创建文件spools,然后再通过dcerpc去调用spools。

可以通过uuid=12345678-1234-abcd-ef00-0123456789ab这个打印机服务的唯一uuid来查找调用了打印机服务的ip。

wireshark命令:

dcerpc.cn_bind_to_uuid == 12345678-1234-abcd-ef00-0123456789ab

再通过ntlmssp.messagetype==0x00000001查找smb协议认证请求。

通过短时间内的调用打印机服务后,然后出现IP反向认证的情况,判断为恶意行为。

转自:网络安全与取证研究

如有侵权请联系:admin#unsafe.sh