在某社群中看到有用户网社群共享盘中上传一个名称为协议微信加好友的应用软件,并且在社群中宣称可以无限加好友和不需要通过对方确认就可以直接加好友。

这种软件名称和宣传角度,从个人角度来看应该就是个属于用钓鱼或远控的恶意软件。

出于好奇心就进行下载这个软件,并对这个软件进行做功能分析,也就有了这篇文章。

(切记:对未知来源和未知风险的软件不可直接在真机环境分析,上虚拟机)

拿到样本后先通过杀毒软件直接查杀下,先对软件进行辨别下,一些病毒样本是杀毒软件已能查杀识别出的不安全的风险软件。

Trojan/GameHack.ct:它归类为木马病毒,这类病毒一般是通过网络或系统漏洞进入到你的系统并进行隐藏,破坏系统或正常软件的安全性,向外泄露用户的隐私信息。

通过下图ExeInfo Pe可以很直观看到,该样本不是一个正常的PE结构,因为这个PE工具第一个区段竟然是.data(数据区段),正常情况下第一个区段是.text(代码区段)。

结合后面的分析这个样本是正常的PE文件,只不过是将.text区段修改成为daima区段。

通过CFF Explorer工具分析 该样本中的PE结构和该样本的依赖模块,该样本就是一个正常的PE文件,这个样本也并没有依赖样本作者自己实现或者第三方的dll模块,都是依赖系统模块进行实现的。

通过Resource Hacker资源分析工具,分析了该样本新增了一个自定义的AAAA资源数据,正常情况下新增的资源数据都是用于存放要释放的exe应用程序或者dll模块。

通过前面的基本数据的分析,有了对样本有了大纲的了解,接下来就通过结合IDA工具和ollydbg工具分析下该样本的实际功能。

结合样本的分析,这个微信协议加好友,仅仅是一个通过伪造成为微信图标的一个加载器,真正的木马病毒功能在于从样本中释放出来的应用程序。

下面就进行详细的功能分析。

通过上图的IDA中伪代码分析,这个样本的wWinMain函数也就是样本的入口函数,这个样本的整个函数流程也比较简单,就是通过调用系统函数FindSourceW查找自身应用中的AAAA的资源部分,找到这部分资源后将资源释放到系统的TEMP临时目录中,并进行调用SellExecuteW系统函数进行启动所释放的应用程序。启动后就采用bat文件方式进行自删除应用。

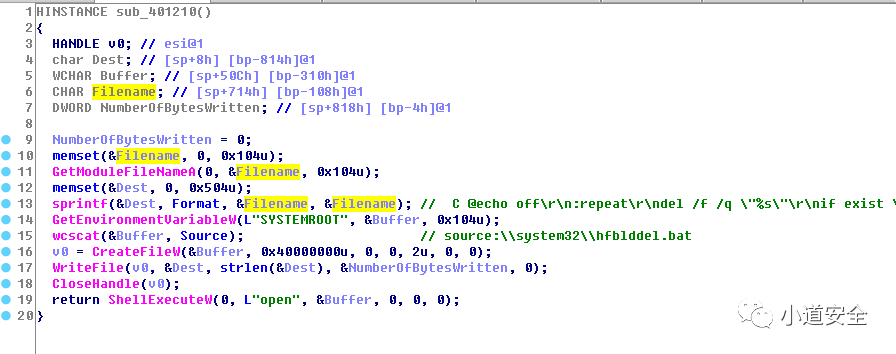

上图是该样本中实现自删除应用程序的功能,首先往system32目录下通过调用CreateFileW函数创建一个hfblddel.bat的文件,这个文件的内容就是判断自身样本是否还存在,如果存在就直接del掉,最后通过调用ShellExecuteW函数采用静默的方式进行执行bat文件的内容。

上图是通过启动样本后释放出来的应用程序:微骑兵配套版本、libcurl。

接下来就是通过对这两个样本的实际功能分析。

通过实际对微骑兵配套版本的样本分析(应用程序的签名信息;比对真实应用的文件大小和大概功能),微骑兵配套版本的应用程序实际上就是微信的一个2.7.1旧版本的安装包,并没有任何进行做任务修改。这个病毒样本也应该就是借助微信应用程序2.7.1版本的某个漏洞进行做对应的所谓无门槛加好友功能。

Libcurl样本分析

这个libcurl程序也是通过基于MPlayer这个播放器进行修改伪装的恶意软件,这个应用程序的样本也没做好免杀功能,病毒查杀软件一扫描就被识别出来了,这么多套路下来免杀没做好也是个废材。并且这个应用程序也都没做样本的加壳保护,所以分析起来就是没有门槛了,就是仔细分析下,这些所谓的病毒功能都一览无余了。

通过上图IDA的流程图中可以看出,该样本功能还是相对比较简单的,但这个也是假象,这个样本的实际功能还是比较强大的,它会通过调用CreateToolhelp32Snapshot进行创建系统快照,然后进行查找qq.exe进程对其进行实现注入功能,所以也是个注入型的木马病毒。

这个样本中采用TCP网络通信方式进行和服务端103.229.124.168(动态的IP,香港的IP地址)进行通信,这个通信目标就是通过收集运行环境中的敏感数据上传到服务器中。

有了这些敏感信息这个攻击者就可以进行售卖敏感信息或者直接利用敏感信息进行二次攻击了。

1、微信加好友应用程序是个加载器,这个程序启动的时候会在临时目录下释放两个文件,等释放和启动两个文件后,这个程序就自动退出了。

2、微骑兵这个程序是微信正常旧版本的安装程序,就是为了复现旧版本的微信加无限加好友漏洞。

3、Libcurl这个真正病毒功能的应用程序,这个程序有tcp的网络通信,这个程序除了操作微信外,还有对指定的程序进行遍历和注入 qq.exe功能, 属于注入类型的木马,也还有一些其他功能由于篇幅有限就没在进行详细展示了。

对于未知来源和未知安全性的软件不可因为好奇心去下载点击,现在的网络钓鱼手段能成功一个很重要的就是借助人的好奇心。所以好奇心是能害死猫。虽然这个样本的免杀功能没做好,没有躲过杀毒软件的查杀,但是总有那些不安装杀毒软件的用户吧。

对于这种不确定安全的软件的分析,还是得在虚拟机环境或者专门用于样本的分析环境进行对样本的分析。样本的分析可以重点关注于样本的构成部分、样本的运行时的动态调试具体功能分析、样本的文件读写行为、样本操作注册表行为(常用于自启动行为)、样本的网络通信行为。通过这几个行为的分析基本可以分析出样本的大部分功能。

0结束1

【推荐阅读】

点个赞在看你最帅

如有侵权请联系:admin#unsafe.sh