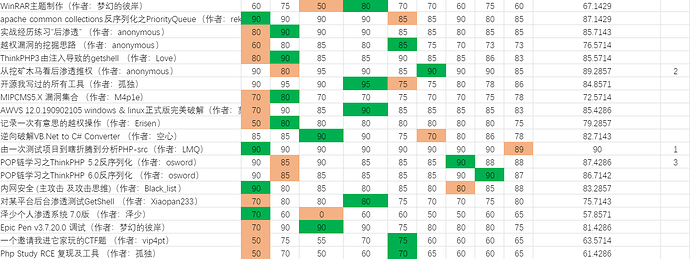

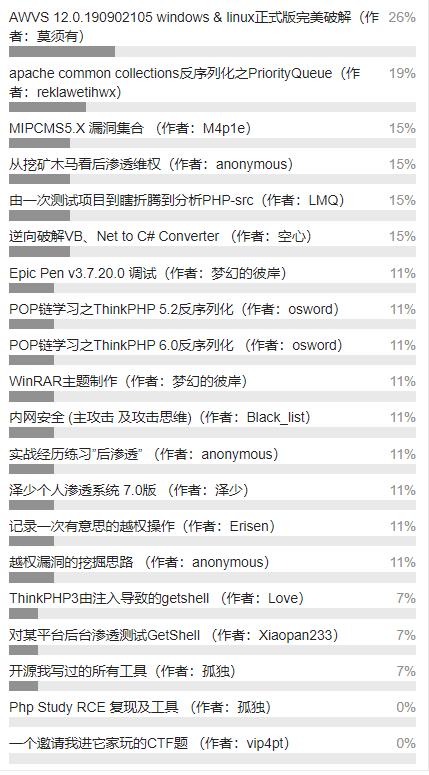

经过五天的投票,管理人员统计结果如下:

| 主题 | 评分 | 社区投票 | 微信投票 | 总成绩 |

|---|---|---|---|---|

| WinRAR主题制作(作者:梦幻的彼岸) | 67.1429 | 26 | 14 | 107.1429 |

| apache common collections反序列化之PriorityQueue(作者:reklawetihwx) | 87.1429 | 19 | 400 | 506.1429 |

| 实战经历练习”后渗透” (作者:anonymous) | 85.7143 | 15 | 20 | 120.7143 |

| 越权漏洞的挖掘思路 (作者:anonymous) | 76.5714 | 15 | 14 | 105.5714 |

| ThinkPHP3由注入导致的getshell (作者:Love) | 85.5714 | 15 | 40 | 140.5714 |

| 从挖矿木马看后渗透维权(作者:anonymous) | 89.2857 | 15 | 11 | 115.2857 |

| 开源我写过的所有工具(作者:孤独) | 84.8571 | 11 | 13 | 108.8571 |

| MIPCMS5.X 漏洞集合 (作者:M4p1e) | 72.5714 | 11 | 8 | 91.5714 |

| AWVS 12.0.190902105 windows & linux正式版完美破解(作者:莫须有) | 85.4286 | 11 | 11 | 107.4286 |

| 记录一次有意思的越权操作(作者:Erisen) | 79.2857 | 11 | 25 | 115.2857 |

| 逆向破解VB Net to C# Converter (作者:空心) | 82.7143 | 11 | 87 | 180.7143 |

| 由一次测试项目到瞎折腾到分析PHP-src(作者:LMQ) | 90 | 11 | 9 | 110 |

| POP链学习之ThinkPHP 5.2反序列化(作者:osword) | 87.4286 | 11 | 16 | 114.4286 |

| POP链学习之ThinkPHP 6.0反序列化 (作者:osword) | 86.7142 | 11 | 20 | 117.7142 |

| 内网安全 (主攻击 及攻击思维)(作者:Black_list) | 83.2857 | 11 | 10 | 104.2857 |

| 对某平台后台渗透测试GetShell (作者:Xiaopan233) | 75.7143 | 7 | 8 | 90.7143 |

| 泽少个人渗透系统 7.0版 (作者:泽少) | 57.8571 | 7 | 365 | 429.8571 |

| Epic Pen v3.7.20.0 调试(作者:梦幻的彼岸) | 81.4286 | 7 | 8 | 96.4286 |

| 一个邀请我进它家玩的CTF题 (作者:vip4pt) | 63.5714 | 0 | 7 | 70.5714 |

| Php Study RCE 复现及工具 (作者:孤独) | 61.4286 | 0 | 10 | 71.4286 |

因此,获得第一名的成员为 @reklawetihwx

奖品为:

- 【九零元老】用户组

- 【九零元老】勋章、【杰出贡献】勋章

- 某cms 0day 一枚、 Ecology-8.x-0day-or-1day 一枚

- 九零域名邮箱一个(可赠送)

- 邀请码两枚(可赠送)

- 90WiKi 账号一枚(可赠送)

- 精华文章勋章

第二名的成员为 @a1659068980

奖品为:

- 九零域名邮箱一个(可赠送)

- 某cms 0day 一枚(可赠送)

- 邀请码一枚(可赠送)

- 90WIKi 账号一枚(可赠送)

第三名的成员为 @kongxin

奖品为:

- 某cms 0day 一枚

- 邀请码一枚(可赠送)

- 90WIKi 账号一枚(可赠送)

以上成员的奖品将于三日内发送到其注册邮箱内,请注意查收!

另外,对于管理团队和核心团队评选出的前三名文章:

| 主题 | 评分 |

|---|---|

| 由一次测试项目到瞎折腾到分析PHP-src(作者:@LMQ) | 90 |

| 从挖矿木马看后渗透维权(作者:@anonymous) | 89.2857 |

| POP链学习之ThinkPHP 5.2反序列化(作者:@osword) | 87.4286 |

给予额外奖励:

-

邀请码一枚(可赠送)

-

90WIKi 账号一枚(可赠送)

-

精华文章勋章

以上,感谢各位成员对九零的支持!后续我们努力增加活动的精彩性、公平性以及奖品的丰富性,请继续关注!

九零管理管队

2019年十月十三日