1 概述“海莲花”,又名APT32和OceanLotus,是疑似越南背景的黑客组织。该组织至少自2012年开始活跃,长期针对中国能源行业、海事机构、边防机构、卫生部门、海域建设部门、科研院 2022-11-2 15:20:38 Author: 微步在线研究响应中心(查看原文) 阅读量:98 收藏

概述

“海莲花”,又名APT32和OceanLotus,是疑似越南背景的黑客组织。该组织至少自2012年开始活跃,长期针对中国能源行业、海事机构、边防机构、卫生部门、海域建设部门、科研院所和航运企业等进行网络攻击。除中国外,“海莲花”的目标还包含全球的政府、军事机构和大型企业,以及本国的媒体、人权和公民社会等相关的组织和个人。

在历史攻击手法中,“海莲花”一直在尝试不同方法以实现在目标系统上执行恶意代码和绕过安全检测。此外,在2020年“海莲花”组织也开始注重资产侧的流量隐藏,利用攻击手段拿下的国内外IoT、OA服务器作为流量中转。

微步情报局长期跟进“海莲花”组织,对其流量隐藏的手法深入调查分析后有以下发现:

攻击者利用1Day、NDay漏洞攻击国内外的IoT设备,且使用Torii特马长期控制,受害设备类型至少包括:三星、Vigor、Draytek路由器和物联网摄像头等;

Torii木马最早由国外Avast安全厂商在2018年所披露,这表明Torii僵尸网络至少在2018年就开始部署,而后在2021年国内友商披露的RotaJakiro(双头龙)和Torii也存在相似的代码设计思路;

微步情报局研究结果表明,有足够的信心认为Torii僵尸网络是由“海莲花”组织所实际控制运营的,并且用于APT作战活动中;

微步通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步在线威胁感知平台 TDP 、本地威胁情报管理平台 TIP 、威胁情报云 API 、互联网安全接入服务 OneDNS 、主机威胁检测与响应平台 OneEDR 等均已支持对此次攻击事件和团伙的检测。

2020年至今,“海莲花”利用国内外失陷IoT设备做流量中转,微步情报局长期跟进“海莲花”组织,并且掌握其使用的大部分CobaltStrike通信C2资产。在此前提下,微步情报局对其流量隐藏的手法深入调查分析,于2021年找到证据确定Torii僵尸网络背后攻击者实际为“海莲花”组织,并且证实Torii僵尸网络控制的主机被用于APT攻击活动的流量隐藏&跳板,流量转发的方式包括iptables转发、tinyPortMapper等,失陷设备代理流量的木马类型包括CobaltStrike、Buni、Torii、Remy等。

Torii木马家族,最早在2018年由Avast安全厂商披露,而后在2021年国内友商报告中提到Torii木马和RotaJakiro(双头龙)存在相似的代码设计思路,木马最新版本和Avast安全厂商披露的版本存在通信流量加密算法上的细微变动。

微步在线深入分析且结合公开披露的信息,有足够的信心将Torii僵尸网络背后的攻击组织归因为“海莲花”,有以下证据:

1.Torii僵尸网络所控制的主机主要被用于“海莲花”攻击活动中的流量中转&隐藏,在少量攻击活动中,该木马也用于控制存储性质的主机窃取数据;

2.Torii木马、RotaJakiro(双头龙)和“海莲花”MacOS平台所使用的木马,三者存在相似的代码设计思路;

3.资产特点和APT32历史中所使用的一致,包括但不限于:域名注册服务商“Internet Domain Service BS Corp.”、NS服务器“he.net”、IP服务器提供商“EstNOC OY”。

Torii木马拥有一组非常丰富的功能,用于(敏感)信息的窃取,结构化的流量能够多层加密通信,并且可以感染各种设备,并为各种目标架构提供支持(Linux木马的优点,交叉编译可以指定任何架构),包括MIPS、ARM、x86、x64、PowerPC、SuperH等。

木马在投递过程中具有Dropper、Core多个阶段,均为ELF类型并且在编译时将其ELF符号剥离,关键字符串加密存放(如:C2、命令等),通过算法解密,在一定程度上干扰静态分析,除此还具备基础的反沙箱、反调试功能。

其核心功能在Core阶段,此次分析为Core阶段的样本。

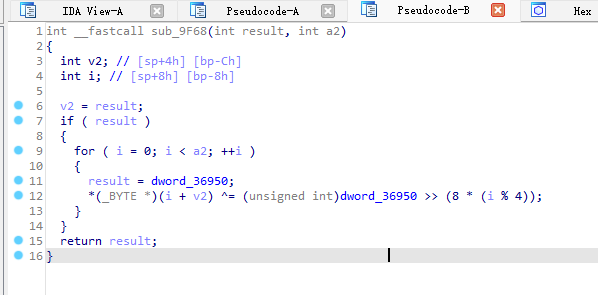

1.字符串解密算法如下:

2.Torii木马入口处延时60秒(可自定义参数,由进程参数决定),疑似反沙箱。

3.创建子进程,通过prctl(PR_SET_NAME) 函数调用,设置随机化进程名称,例如“\[[az]{12,17}\]”(正则表达式)。

4.获取系统信息之后进入获取C2命令的循环。

5.通过cat XXXX命令获取系统信息,并且构造成特定格式,ID:“系统信息”,并且使用异或、字节变换等方法加密,之后在构造上线包中再次加密并发送,如下图:

6.主机上线信息构造&加密。

7.等待C2服务器命令,按照命令类型分发。具体的功能和国外avast安全厂商所分析一致。

8.除了加密算法变动,命令类型同avast所披露的一致,具体有以下:

命令类型 | 命令说明 |

0xB76E | 重发上线包 |

0xF76F | 更新C2、Port |

0xBB32 | 从C2服务器下载文件 |

0xE04B | 检查本地系统上是否存在特定文件并返回其大小 |

0xF28C | 从所选文件F的偏移O读取N个字节并发送到C2 服务器 |

0xC221 | 从URL下载文件 |

0xDEB7 | 删除指定文件 |

0xA16D | 接收用于C2轮询的超时值 |

0xA863 | 从C2服务器下载文件,并更改为“rwxr-xr-x”权限,执行 |

0xAE35 | 执行Shell命令 |

0x5B77 | |

0x73BF 0xEBF0 |

拓线关联

1.基于样本分析的研究结果和微步在线的大数据平台,拓线了部分存活的C2服务器,分析资产发现IP服务商和反查域名特点和APT32历史中所使用的几乎一致。

如:域名注册服务商“Internet Domain Service BS Corp.”、NS服务器“he.net”、IP服务器提供商“EstNOC OY”等。

2.除此,国外安全厂商18年所披露的“top.haletteompson.com”域名解析的服务器依旧存活,域名注册时间长达5年。

3.微步在线深入分析后,参考结合其他安全厂商所披露的报告,有足够的信心认为Torii僵尸网络是由“海莲花”组织所实际控制的,并且用于APT作战活动中。

第一时间获取最新的威胁情报

如有侵权请联系:admin#unsafe.sh