·主动信息收集:主动信息搜集是与目标主机进行直接交互,从而拿到我们的目标信息。·被动信息收集:不与目标主机进行直接交互,通过搜索引擎或者社工等方式间接的获取目标主机的信息。1. 服务器和中间件信息

https://blog.csdn.net/sdb5858874/article/details/81171762(1) 工具

(2) 手动

有了服务器和中间件的信息,我们就可以查找已公布的漏洞信息。2. 端口信息

端口作为服务器和客户端交互的接口,起着非常重要的作用。一些常见的端口标识出服务器开启了什么服务,比如3389端口开启,可以认为服务器系统为windows并且开启了远程服务的功能。所以,端口扫描在渗透测试中是非常重要的。(1) 常见端口分析

| | |

| ftp默认的数据和命令传输端口[可明文亦可加密传输] | 允许匿名的上传下载,爆破,嗅探,win提权,远程执行(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4) |

| | 可根据已搜集到的信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输,等等…常用于linux远程管理 |

| | 爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令,也许会有意想不到的收获 |

| smtp[简单邮件传输协议,多数linux发行版可能会默认开启此服务] | 邮件伪造,vrfy/expn 查询邮件用户信息,可使用smtp-user-enum工具来自动跑 |

| | 允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控 |

| | |

| tcp 80-89,443,8440-8450,8080-8089 | | 各种常用web服务端口,可尝试经典的top n,vpn,owa,webmail,目标oa,各类java控制台,各类服务器web管理面板,各类web中间件漏洞利用,各类web框架漏洞利用等等…… |

| | |

| samba[smb实现windows和linux间文件共享,明文] | 可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等…… |

| | |

| | |

| | |

| | |

| | |

|

|

|

|

|

|

| ftp默认的数据和命令传输端口[可明文亦可加密传输] | 允许匿名的上传下载,爆破,嗅探,win提权,远程执行(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4) |

| | 可根据已搜集到的信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输,等等…常用于linux远程管理 |

| | 爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令,也许会有意想不到的收获 |

| smtp[简单邮件传输协议,多数linux发行版可能会默认开启此服务] | 邮件伪造,vrfy/expn 查询邮件用户信息,可使用smtp-user-enum工具来自动跑 |

| | 允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控 |

| | |

| tcp 80-89,443,8440-8450,8080-8089 | | 各种常用web服务端口,可尝试经典的top n,vpn,owa,webmail,目标oa,各类java控制台,各类服务器web管理面板,各类web中间件漏洞利用,各类web框架漏洞利用等等…… |

| | |

| samba[smb实现windows和linux间文件共享,明文] | 可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等…… |

| | |

| | |

| | |

| | |

| | |

|

|

|

https://blog.csdn.net/AspirationFlow/article/details/7694274https://github.com/robertdavidgraham/masscan3. 子域名搜集

https://baike.baidu.com/item/%E5%AD%90%E5%9F%9F%E5%90%8D/10937658?fr=aladdinhttps://blog.csdn.net/xiaxiaoxian/article/details/79287458(1) 搜索引擎枚举技术

![]()

(2) DNS区域传送漏洞

https://blog.csdn.net/c465869935/article/details/53444117http://www.lijiejie.com/dns-zone-transfer-1/(3) 子域名挖掘机Layer

(4) 在线版layer

https://phpinfo.me/domain/(5) 大神的github工具列表

https://zhuanlan.zhihu.com/p/531123704. 域名目录遍历

5. 目标IP

(1) 什么是CDN

CDN是什么?使用CDN有什么优势? - 阿里云云栖社区的回答 - 知乎 https://www.zhihu.com/question/36514327/answer/193768864(2) 如何绕过CDN,寻找真实IP地址

https://www.waitalone.cn/how-to-find-the-real-ip-address-of-the-site.html1.旁站C段查询

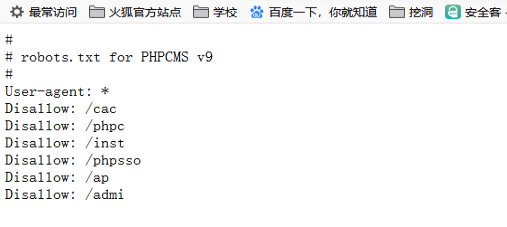

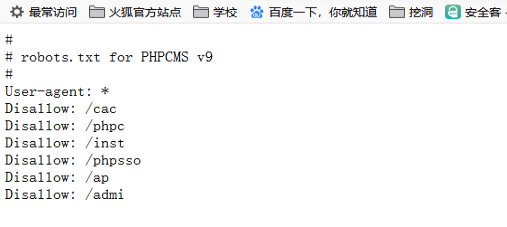

旁站是和目标网站在同一台服务器上的其它的网站;如果从目标站本身找不到好的入手点,这时候,如果想快速拿下目标的话,一般都会先找个目标站点所在服务器上其他的比较好搞的站下手,然后再想办法跨到真正目标的站点目录中。C段是和目标机器ip处在同一个C段的其它机器;通过目标所在C段的其他任一台机器,想办法跨到我们的目标机器上。2. CMS类型

http://blog.51cto.com/simeon/2115190每个cms都有其独有的特征,如:css、js命名、固定的管理员URL、robots.txt等。根据以上信息判断出网站所使用的cms类型和版本。通过与漏洞库进行匹配,从而找到渗透测试的切入点。![]()

计算网站所使用的中间件或cms目录下的静态文件的md5值。md5可以唯一的代表该文件的信息。静态文件包括html、css、image等 x-powered-by中可以看出使用的是thinkphp

https://github.com/nanshihui/Scan-T- https://github.com/iceyhexman/onlinetools

3. 敏感目录/文件

https://www.cnblogs.com/pannengzhi/p/2017-09-23-web-file-disclosure.htmlhttps://github.com/solei1/solei1.github.io/wiki/web%E6%BA%90%E7%A0%81%E6%B3%84%E9%9C%B2-%E5%8F%8A%E5%B8%B8%E8%A7%81%E6%95%8F%E6%84%9F%E6%96%87%E4%BB%B6%E5%88%97%E8%A1%A8https://github.com/lijiejie/GitHack4. whois信息

简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。通过whois来实现对域名信息的查询。早期的whois查询多以命令列接口存在,但是现在出现了一些网页接口简化的线上查询工具,可以一次向不同的数据库查询。网页接口的查询工具仍然依赖whois协议向服务器发送查询请求,命令列接口的工具仍然被系统管理员广泛使用。whois通常使用TCP协议43端口。每个域名/IP的whois信息由对应的管理机构保存。来源:https://www.77169.net/html/281499.html

如有侵权,请联系删除

每日坚持学习与分享,觉得文章对你有帮助可在底部给点个“再看”

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247500148&idx=2&sn=8ec8084e90ab955251dbe00106bd43d4&chksm=c04d464af73acf5cb98b8fadac0ad2c0cf95974bd5dca0b408b7bbf02fb4cd7cb598b4417a96#rd

如有侵权请联系:admin#unsafe.sh