read file error: read notes: is a directory 2022-10-28 09:1:6 Author: 白泽安全实验室(查看原文) 阅读量:21 收藏

APT攻击

响尾蛇组织使用新的后门WarHawk针对巴基斯坦

微软关于Vice Society组织攻击活动的分析报告

OldGremlin组织使用勒索软件针对性攻击俄罗斯目标

Domestic Kitten组织启用新的FurBall恶意软件

Kimsuky使用新的Android恶意软件针对韩国目标

UNC2596使用RomCom攻击乌克兰关键基础设施

披露响尾蛇的样本

攻击活动

零售批发巨头麦德龙遭到网络攻击造成IT基础设施中断

数据泄露

伊朗原子能机构发生数据泄露

国际票务公司See Tickets披露部分客户的信息泄露

APT攻击

响尾蛇组织使用新的后门WarHawk针对巴基斯坦

最近,Zscaler的研究人员披露了具有印度背景的APT组织SideWinder,在针对巴基斯坦的活动中使用了一种新的恶意软件:WarHawk后门。攻击者使用托管在巴基斯坦国家电力监管局的合法网站nepra.org.pk的一个武器化ISO文件,来部署WarHawk恶意软件。ISO文件还充当了诱饵,通过冒充巴基斯坦内阁部门发布的网络安全建议文档来隐藏恶意活动。而WarHawk则伪装成ASUS Update Setup等合法应用程序,诱导受害者执行。WarHawk后门通过连接硬编码在代码中的C2服务器回传窃取数据,同时还支持通过URL拉取和执行额外载荷。目前已知的有效载荷会验证受害机的时区是否与巴基斯坦标准时间(PKT)匹配,如果通过所有反分析检测,加载程序会使用称为KernelCallbackTable的进程注入技术将shellcode注入到notepad.exe进程中,进而展开下一步的攻击活动。

来源:

https://www.zscaler.com/blogs/security-research/warhawk-new-backdoor-arsenal-sidewinder-apt-group-0

微软关于Vice Society组织攻击活动的分析报告

近日,Microsoft发布了关于Vice Society(DEV-0832)组织针对全球教育行业的攻击活动的分析报告。该组织在过去一年利用了多种商业化勒索软件变体实施了勒索攻击,包括BlackCat、QuantumLocker、Zeppelin,以及最近的Zeppelin的Vice Society变体。在今年9月下旬,攻击者使用了.locked文件扩展名并将勒索软件payload改为RedAlert变体。但在今年7月的一次攻击中,攻击者尝试安装了QuantumLocker,并在五个小时内又安装了Zeppelin。这些事件表明攻击者可能维护了多个勒索软件有效载荷,并根据目标防御情况进行切换。另一种可能性是,在攻击者的保护伞下,分散运营的勒索团伙可能分发和维护不同的首选的勒索软件载荷。

来源:

https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

OldGremlin组织使用勒索软件针对性攻击俄罗斯目标

近日,Group-IB的研究人员披露了讲俄语的APT组织OldGremlin,专门针对俄罗斯目标实施了高达16次的恶意活动。钓鱼邮件嵌入了指向托管在Dropbox上的压缩文档载荷的链接,当受害者点击恶意链接时,就会激活攻击链。这些恶意压缩文档包含一个流氓LNK文件(称为TinyLink),该文件会下载一个名为TinyFluff的后门,这是攻击者使用的四个植入程序之一。其余三个后门分别为TinyPosh,一种PowerShell特洛伊木马,旨在收集有关受感染系统的敏感信息并将其传输到远程服务器,并启动其他PowerShell脚本;TinyNode,利用Node.js解释器执行,并通过Tor网络与C2服务器通信的后门;TinyFluff,TinyNode的继任者,用作接收和运行恶意脚本的主要下载器。此外,攻击者还使用了其他工具,例如TinyShot,一个用于捕获屏幕截图的控制台实用程序;TinyKiller,通过利用gdrv.sys和RTCore64.sys驱动程序的漏洞(BYOVD)杀死防病毒进程;TinyIsolator,通过在执行勒索软件之前禁用网络适配器来暂时切断受害主机的网络连接;Linux版本的TinyCrypt,通过删除.bash_history文件、更改用户密码以限制对受感染主机的访问以及禁用SSH。

来源:

https://www.hackread.com/oldgremlin-ransomware-russia-linux-malware/

Domestic Kitten组织启用新的FurBall恶意软件

近日,ESET研究人员发现了一种新版本的Android恶意软件FurBall,用于Domestic Kitten组织对伊朗国内目标的监视活动中。恶意软件托管在一个仿冒的伊朗国内流行的英语到波斯语翻译服务的虚假网站上,通过诱导受害者下载Android版本的翻译器,将恶意软件投递到受害者的手机上。据ESET研究人员现阶段的分析,FurBall具有请求访问联系人和存储媒体的功能,并且在包括类名、字符串、日志和服务器URI路径等方面进行简单的混淆,试图逃避反病毒工具的检测。以下是假网站和合法网站的对比。

来源:

https://www.welivesecurity.com/2022/10/20/domestic-kitten-campaign-spying-iranian-citizens-furball-malware/

Kimsuky使用新的Android恶意软件针对韩国目标

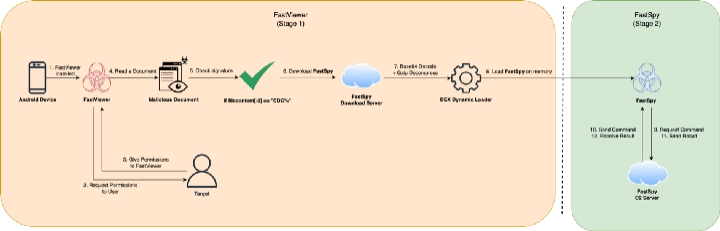

近日,S2W的威胁研究和情报中心Talon披露了具有朝鲜背景的APT组织Kimsuky,利用三种针对Android设备的新型恶意软件攻击韩国目标。这三种恶意软件分别为:FastFire,通过伪装成Google安全插件,从Google支持的应用开发平台Firebase接收命令,而不是像传统方法那样通过HTTP/S通信从C2接收命命令;FastViewer,将自己伪装成“Hancom Viewer”,这是一个移动端的文档查看程序,可以读取韩国普遍使用的韩语文档(.hwp),并在从受感染设备窃取信息后下载其他恶意软件;FastSpy,基于AndroSpy源代码开发的Android设备远程控制工具。以下是FastViewer和FastSpy的攻击链图。

来源:

https://medium.com/s2wblog/unveil-the-evolution-of-kimsuky-targeting-android-devices-with-newly-discovered-mobile-malware-280dae5a650f

UNC2596使用RomCom攻击乌克兰关键基础设施

据报道,乌克兰计算机应急响应小组(CERT-UA)已就勒索团伙Cuba对其关键键基础设施的攻击发出警报。从10月21日开始,CERT-UA发现了一起冒充乌克兰武装部队总参谋部新闻处的网络钓鱼活动,网络钓鱼邮件会诱使收件人点击其中嵌入的链接,并且最终会安装ROMCOM RAT。该机构表示,考虑到RomCom后门的使用以及相关文件的其他特征,推测此次活动与Tropical Scorpius(UNC2596)有关,该团伙负责分发Cuba勒索软件。攻击过程如下图所示。

来源:

https://cert.gov.ua/article/2394117

披露响尾蛇的样本

近日,研究人员披露了响尾蛇组织的恶意样本,IOC信息如下所示:

文件名:circular_29092022.zip、circular_29092022.pdf.lnk

MD5:69226ff2e9a95a2dcd489679af1d8a63、6c8ac90f16acfc0ca871f74d47ac3856

来源:

https://twitter.com/jameswt_mht/status/1583069406208622592

攻击活动

零售批发巨头麦德龙遭到网络攻击造成IT基础设施中断

据报道,德国零售批发超市集团麦德龙(Metro)被证实遭遇网络攻击,其部分基础设施中断,线下门店支付系统和线上订单出现延迟。麦德龙是一家面向HoReCa(酒店、餐厅和餐饮)行业客户的国际批发公司,业务遍及30多个国家,在全球拥有超过9.5万名员工。该公司旗下Metro和Makro两个品牌经营着661家批发门店。根据Günter Born网站的一份报告,至少从10月17日起,麦德龙奥地利、德国和法国地区的门店已经发生IT故障。麦德龙表示,服务可能中断或延误,线上订单正加紧处理中,预计会出现延迟。此外,为了应对服务中断麦德龙还启用了线下支付系统。

来源:

https://securityaffairs.co/wordpress/137506/hacking/metro-confirmed-cyberattack.html

数据泄露

伊朗原子能机构发生数据泄露

近日,伊朗原子能机构表示,其子公司的一个电子邮件服务器遭到黑客攻击。一个自称为Black Reward,并声称来自伊朗的激进组织,上周五在Telegram上表示,访问了由一家与伊朗原子能组织有关的公司运营的电子邮件服务器,并泄露了324个收件箱,其中包括超过100000条消息,总计超过50G文件。Black Reward声称,邮件的内容包括核电站的建设计划,为该组织工作的伊朗人员的个人信息,以及协助伊朗核电工作的俄罗斯工程师的护照详细信息。

来源:

https://securityaffairs.co/wordpress/137513/hacking/hackers-stole-sensitive-data-from-irans-atomic-energy-agency.html

国际票务公司See Tickets披露部分客户的信息泄露

据报道,票务服务供应商See Tickets披露了一起数据泄露事件,通知客户攻击者可能利用其网站上的skimmer访问了他们的支付卡详细信息。See Tickets于2021年4月发现了这一泄露事件,直到2022年1月8日,才在其网站上完全删除了恶意代码。进一步调查后,See Tickets于2022年9月12日得出结论,未经授权的访问者可能已经窃取了客户的部分信息,可能包括:姓名、实际地址、邮政编码、支付卡号、卡有效期、CVV编号。并且由于感染发生在2019年6月25日,因此数据泄露的持续时间可能长达2.5年。

来源:

https://www.bleepingcomputer.com/news/security/see-tickets-discloses-25-years-long-credit-card-theft-breach/

往期推荐

Ducktail使用Infostealer新变种攻击Facebook企业用户——每周威胁动态第100期(10.14-10-20)

Lazarus Group利用武器化的开源软件开展攻击——每周威胁动态第99期(09.30-10.13)

如有侵权请联系:admin#unsafe.sh