导语:反向代理网络钓鱼即服务(PaaS)平台EvilProxy承诺可以窃取身份验证令牌,从而绕过苹果、谷歌和Facebook等IT大公司的多因素身份验证(MFA)机制。

一个名为EvilProxy的反向代理网络钓鱼即服务(PaaS)平台近日兴风作浪,承诺可以窃取身份验证令牌,从而绕过苹果、谷歌、Facebook、微软、Twitter、GitHub、GoDaddy甚至PyPI上的多因素身份验证(MFA)机制。

该服务使不知道如何设置反向代理的技能低下的威胁分子也能够窃取原本受到有力保护的在线帐户。

反向代理是位于目标受害者和合法身份验证端点(比如公司的登录表单)之间的服务器。当受害者连接到网络钓鱼页面时,反向代理会显示合法的登录表单,转发请求,并返回来自该公司网站的响应。

当受害者将他们的凭据(即登录信息)和MFA输入到网络钓鱼页面后,他们被转发到实际平台的服务器(用户登录到该服务器上),并返回会话cookie。

然而,由于威胁分子的代理位于中间,它也可以窃取含有身份验证令牌的会话cookie。然后,威胁分子就可以使用该身份验证cookie以用户身份登录网站,从而绕过已配置好的多因素身份验证保护。

图1. 反向代理的工作原理(来源:Resecurity)

一段时间以来,狡猾的高级持续性威胁(APT)组织一直在使用反向代理来绕过目标帐户上的MFA保护,一些组织使用自己的自定义工具,而另一些组织使用更易于部署的工具包,比如Modlishka、Necrobrowser和Evilginx2。

这些网络钓鱼框架与EvilProxy之间的区别在于,后者部署起来容易得多,并提供详细的教学视频和教程、对用户友好的图形界面,以及针对流行互联网服务的一大堆可供选择的克隆网络钓鱼页面。

图2.平台上的使用说明(来源:Resecurity)

更深入地了解EvilProxy

网络安全公司Resecurity报告称,EvilProxy提供了一种易于使用的图形用户界面(GUI),威胁分子可以在GUI上设置和管理网络钓鱼活动以及支持它们的所有细节。

图3. 选择网络钓鱼服务上的钓鱼活动选项(来源:Resucurity)

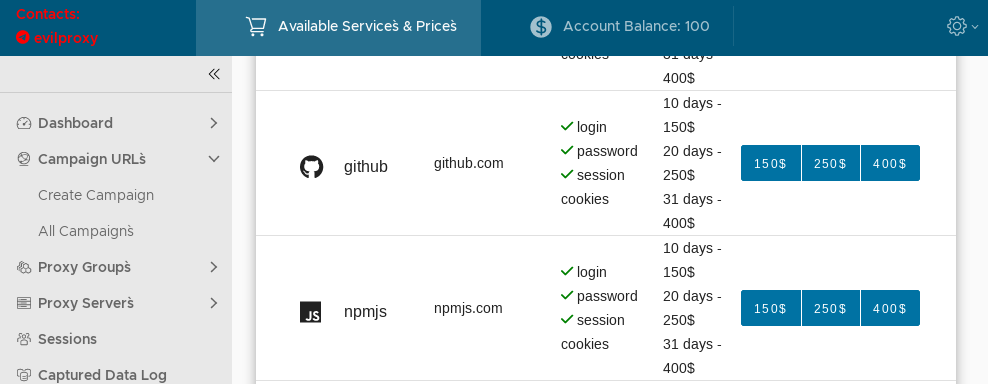

该服务承诺可以窃取用户名、密码和会话cookie,收费标准为150美元(10 天)、250美元(20 天)或400美元(为期一个月的网络钓鱼活动)。针对谷歌帐户的攻击收费更高,分别为250美元、450美元和600美元。

在以下视频中,Resecurity演示了针对谷歌帐户的攻击将如何通过EvilProxy开展。

图4

虽然该服务在各种明网(clearnet)和暗网黑客论坛上大肆推广,但服务运营商会对客户进行审查,因此一些潜在买家可能会遭到拒绝。

据Resecurity声称,该服务的支付事项是在Telegram上单独安排的。一旦预付了费用,客户可以访问托管在洋葱网络(TOR)中的门户。

Resecurity测试该平台后证实,EvilProxy还提供虚拟机、反分析和反机器人程序防护,以过滤掉平台托管的网络钓鱼网站上无效或不受欢迎的访客。

图5. EvilProxy上的反分析功能(来源:Resecurity)

Resecurity在报告中解释道:“不法分子正在使用多种技术和方法来识别受害者,并保护网络钓鱼工具包代码不被检测到。”

“与欺诈预防和网络威胁情报(CTI)等解决方案一样,它们汇总了有关已知VPN服务、代理、TOR出口节点及其他主机的数据,这些数据可用于(对潜在受害者进行)IP声誉分析。”

值得留意的服务

随着MFA的采用率不断提高,越来越多的威胁分子纷纷采用反向代理工具,而出现为骗子自动化一切操作的平台对于安全专业人员和网络管理员来说可不是好消息。

图6. EvilProxy在Breached论坛上大肆推广

目前,这个问题仍然可以通过实施客户端TLS指纹识别机制以识别和过滤掉中间人请求来解决。然而,行业内实施这种机制的步伐却落后于其迅猛发展的动向。

因此,像EvilProxy这样的平台实际上弥补了技能方面的不足或差距,为低水平的威胁分子提供了一种经济高效的方式来窃取有价值的帐户。

本文翻译自:https://www.bleepingcomputer.com/news/security/new-evilproxy-service-lets-all-hackers-use-advanced-phishing-tactics/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh