1、题目简介

1.1 背景介绍

附加的 PCAP 属于 Exploitation Kit 感染。使用您最喜欢的工具对其进行分析并回答挑战问题

1.2 题目链接

https://cyberdefenders.org/blueteam-ctf-challenges/17

2、题目解析

2.1 被感染的 Windows 虚拟机的 IP 地址是什么

开始网络分析的一个好地方是了解哪些主机在数据包捕获中进行通信,打开wireshark选择【统计】--【会话】,查看TCP会话状态。

查看会话状态均为172.16.165.165通信信息,IP地址为:172.16.165.165

2.2 被感染的 Windows VM 的主机名是什么

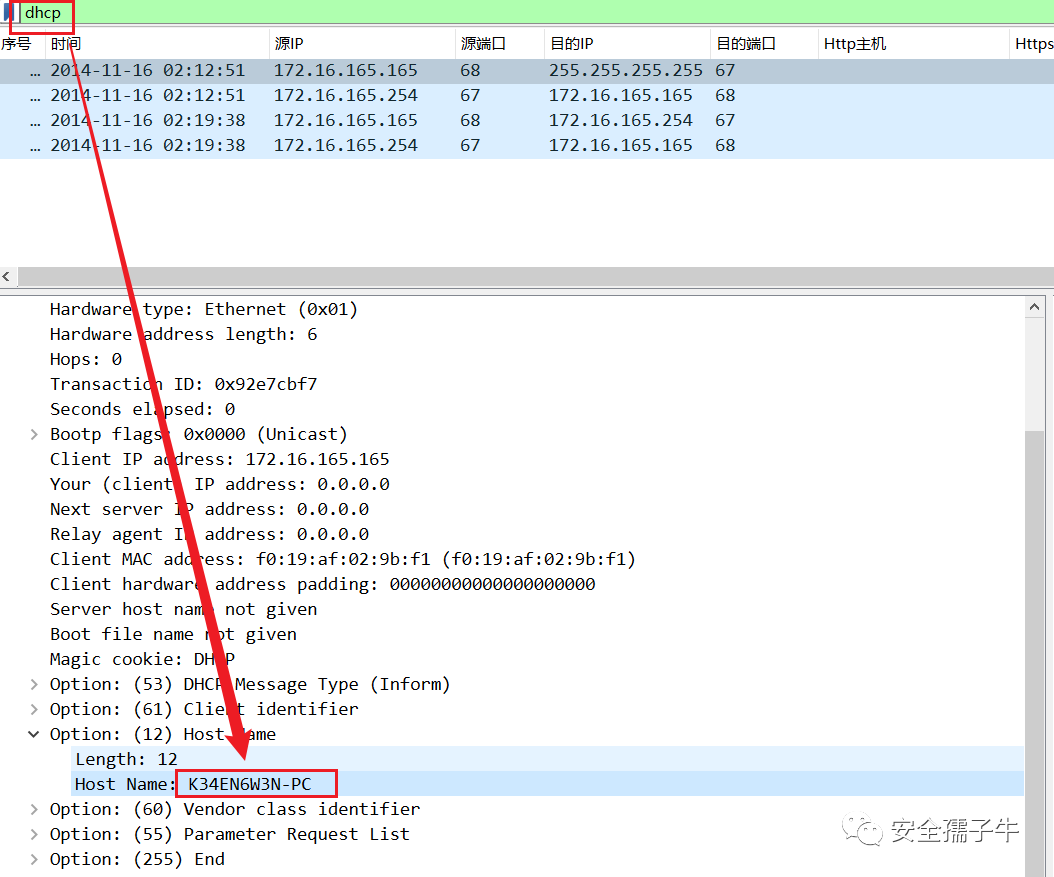

通过DHCP自动获取IP地址报文中获取到主机的hostname,也可以通过nbns协议查看到主机名

获取到主机名为:K34EN6W3N-PC

2.3 受感染虚拟机的 MAC 地址是什么

随便打开172.16.165.165与其他IP地址通信的数据包,在以太网地址字段可以看到MAC地址信息

获取到主机MAC地址为:f0:19:af:02:9b:f1

2.4 受感染的网站IP地址是多少

1.统计HTTP请求信息

通过在统计--http--请求中查看访问的站点信息

在HTTP请求中发现有如下6个站点,去除知名2个站点,查看另外4个站点

2.查看站点http.referer信息

通过bing搜索,跳转到www.ciniholland.nl站点

通过www.ciniholland.nl跳转到adultbiz.in

通过www.ciniholland.nl跳转到24corp-shop.com

通过24corp-shop.com跳转到stand.trustandprobaterealty.com

3.查看www.ciniholland.nl流

发现在响应包中隐藏内容,并自动跳转到24corp-shop.com站点

4.受感染IP地址

根据HTTP请求信息,可以看到受感染网站IP地址为:82.150.140.30

5.受感染网站的 FQDN 是什么

根据题目四,受感染的网站站点为:ciniholland.nl

6.提供漏洞利用工具包和恶意软件的服务器的 IP 地址是什么

可以使用开源工具进行分析

https://github.com/brimdata/brim

选择基于Suricat告警进行查询

选择漏洞攻击检测,查看详细日志

在告警详情中显示JAR包渗透攻击包

服务器地址为:37.200.69.143

7.提供漏洞利用工具包和恶意软件的 FQDN 是什么

根据第六题中的IP对应的FQDN地址为:stand.trustandprobaterealty.com

8.指向漏洞利用工具包 (EK) 登录页面的重定向 URL 是什么

根据访问EK的登录页面的第一个http请求包中,查看Referer来源为http://24corp-shop.com/

9.除了 CVE-2013-2551 IE 漏洞利用之外,另一个应用程序是 EK 的目标并以“J”开头。提供完整的应用程序名称

根据Brim查询语法查询,获取到另外一个程序为:Java

event_type=="alert" alert.severity==1 alert.category=="Exploit Kit Activity Detected" | count() by alert.signature | sort -r

10.有效载荷执行了多少次

通过wirshark中选择文件---导出对象---HTTP中,查看有三次MS-Download

12.受感染的网站有一个带有 URL 的恶意脚本。这个网址是什么

根据第四题获取到的信息,请求的URL为:http://24corp-shop.com

13.提取两个漏洞利用文件。MD5 文件哈希是什么

基于Brim查询语法进行文件查找

_path=="files" source=="HTTP" 37.200.69.143 in tx_hosts | cut tx_hosts, rx_hosts, md5, mime_type

查询VT检测文件是否为恶意文件

文件HASH为

JAR文件:1e34fdebbf655cebea78b45e43520ddf

FLASH文件:7b3baa7d6bb3720f369219789e38d6ab

如有侵权请联系:admin#unsafe.sh